渗透实战

在看白帽子们的木马病毒的当时总有种觉得也是把web渗入简易地了解变成发觉web系统漏洞从而获得webshell。我觉得,我觉得1个详细的渗入(从黑客的视角去独立思考)应当要以尽任何将会获得目的的体系或是虚拟主机的最高权限,尽量的发觉任何多的灵敏消息。这一流程应当包括但不限于下列好多个层面:

消息刺探: 待渗入目的的体系,工作员,机构消息等。

木马病毒探测: 全部与待渗入目的有关的体系的木马病毒探测。

体系提权: 运用目前的消息对早已获得的体系开展提权进而获得最大操纵限权。

内部网渗入: 运用以获得的体系做为跳板深化扩张战况,反复左右四步获得大量的体系限权和内部网灵敏消息。

下边,就是你共享地1个取决于详细的渗入进阶篇,仅作大伙儿洽谈参照,全部的使用在文中公布之前均已修复,请大伙儿切忌用以不法目地。

一、 消息刺探

做为渗透测试的刚开始,都是最关键地一歩便会消息刺探。孙子兵法有云:“知彼知己,百战百胜”。

最先是挑选进阶篇的目的站名,收集到的消息给出:

从左右收集到的消息,人们能够简易的剖析一会儿接着的渗入构思:

搜索主站木马病毒并运用

运用子站木马病毒旁注进到体系收集大量有效消息

二、木马病毒探测

依照上边的构思最先试着找寻主站的木马病毒,一般可根据AWVS或是别的的扫描工具做基本的扫面,看一下会否有能够运用的点。可是非常简单立即的方式是开启这一站名,尽量细心的预览每个将会有價值的网页,给出:

有木有发觉,我觉得人们能够观查到某些很有價值的消息。从上边的消息,人们能够发觉这一主站是应用场景Joomla CMS的,这一我觉得对人们接着的渗入很有协助,我们都知道近期曝出了Joomla的RCE和SQL引入木马病毒,那麼人们就能够去试着看一下这一站是不是修补了这种木马病毒。

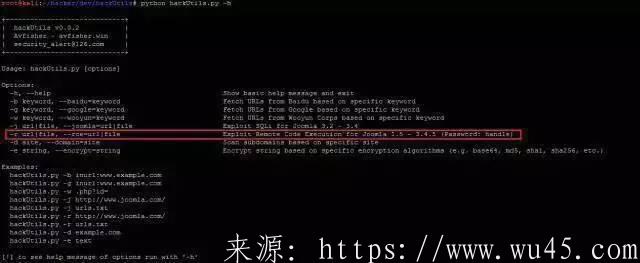

因此,人们能够应用早已公布的exp(http://avfisher.win/archives/287)对其进行检测, 给出如图:

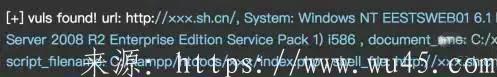

果真木马病毒的确存有,并且人们也圆满地getshell了,那麼是否代表人们的渗入早已告一段落呢?no,no,no(关键的事儿说3遍),我觉得真实的渗入才刚刚开始。

三、体系提权

人们发觉它是1个Windows 2008 R2的虚拟主机,即然人们早已取得了webshell,接着考量的事儿就应当是,我能否得到管理员权限?

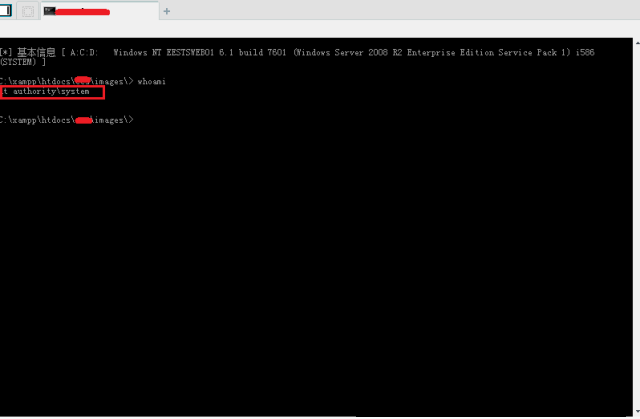

最先,在水果刀中运行命令: whoami 看一下如今的shell是在哪些限权下运作的,给出:

三、系统提权

我们发现这是一个Windows 2008 R2的服务器,既然我们已经拿到了webshell,接下来考虑的事情就应该是,我能不能获得管理员权限?

首先,在菜刀中执行命令: whoami 看看现在的shell是在什么权限下运行的,如下:

可以看出我们的shell是在system权限下运行的,那么也就表示我们可以很容易的添加一个管理员帐户,命令如下:

net user administer <password>/addnet localgroup administrators administer /add

四、内网渗透

接下来,我们就需要经一步查看和收集系统的一些常见信息来帮助我们进一步的内网渗透,通常包括以下信息:

1. 系统信息 – systeminfo

2. IP信息 – ipconfig /all

WindowsIP 配置 主机名 . . . . . . . . . . . . . : EESTSWEB01 主 DNS 后缀 . . . . . . . . . . . : 节点类型 . . . . . . . . . . . . : 混合 IP 路由已启用 . . . . . . . . . . : 否 WINS 代理已启用 . . . . . . . . . : 否以太网适配器 本地连接: 连接特定的 DNS 后缀 . . . . . . . : 描述. . . . . . . . . . . . . . . : Microsoft虚拟机总线网络适配器 物理地址. . . . . . . . . . . . . : 00-15-5D-00-02-01DHCP 已启用 . . . . . . . . . . . : 否 自动配置已启用. . . . . . . . . . : 是 本地链接 IPv6地址. . . . . . . . : fe80::98f7:e8a:3eeb:ff6%11(首选) IPv4地址 . . . . . . . . . . . . : 192.168.0.10(首选) 子网掩码 . . . . . . . . . . . . : 255.255.255.0默认网关. . . . . . . . . . . . . : 192.168.0.230DHCPv6IAID . . . . . . . . . . . : 234886493DHCPv6客户端 DUID . . . . . . . : 00-01-00-01-1C-E6-6D-9C-00-15-5D-00-02-01DNS 服务器 . . . . . . . . . . . : 192.168.0.1TCPIP 上的 NetBIOS. . . . . . . : 已启用隧道适配器 isatap.{ADD2E201-9C5D-480F-8E29-F722627ABA6E}: 媒体状态 . . . . . . . . . . . . : 媒体已断开 连接特定的 DNS 后缀 . . . . . . . : 描述. . . . . . . . . . . . . . . : MicrosoftISATAP Adapter物理地址. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0 DHCP 已启用 . . . . . . . . . . . : 否 自动配置已启用. . . . . . . . . . : 是隧道适配器 TeredoTunnelingPseudo-Interface: 连接特定的 DNS 后缀 . . . . . . . : 描述. . . . . . . . . . . . . . . : MicrosoftTeredoTunnelingAdapter物理地址. . . . . . . . . . . . . : 00-00-00-00-00-00-00-E0 DHCP 已启用 . . . . . . . . . . . : 否 自动配置已启用. . . . . . . . . . : 是 IPv6地址 . . . . . . . . . . . . : 2001:0:7834:496d:18cf:134e:3f57:fff5(首选) 本地链接 IPv6地址. . . . . . . . : fe80::18cf:134e:3f57:fff5%18(首选) 默认网关. . . . . . . . . . . . . : :: TCPIP 上的 NetBIOS. . . . . . . : 已禁用

3. 开放的端口信息 – netstat -an

4. 运行的进程信息 – tasklist

5. 局域网中公开的文件共享 – net view

6. 局域网中的域的信息 – net view /domain

分析并提取有用信息:

根据上面的分析,我们发现目标服务器已经开放了RDP(3389)但是服务器是在内网我们无法直接外连。既然如此,我们可以考虑端口转发到我们自己的外网服务器然后在连接。

第一步, 上传端口转发工具(可以参考http://avfisher.win/archives/318)

第二步,外网服务器开启端口监听端口5001和5002

第三步,内网服务器开启端口转发,将本地端口3389转发到外网服务器监听的端口5002上

第四步,发起RDP外连外网服务器的端口5001

现在,我们已经成功地利用端口转发并RDP连接到了内网这台服务器上了。

打开XAMPP,我们可以很容易的查看网站的数据库数据:

为了进一步渗透内网,我们需要对内网进行扫描,看看内网开启了哪些服务,这里我推荐一款快速扫描内网的工具(MyLanViewer),结果如下:

内网的一些共享目录:(各种内部资料和信息)

一些内网的系统:

私有云云存储管理系统:(可以为共享目录设置权限)

无线路由器:(内网流量嗅探和截取)

打印机:(获取到了部分企业联系人的通讯录)

事实上,至此整个渗透仍旧没有结束,我们目前只是获得了一台WORKGROUP的服务器,而实际上仍旧有10几台服务器在EES域里,那么我们接下来该怎么突破呢?

其实可利用的思路还有很多,比如:

1. 结合上面我们在内网扫到的通讯录以及我们之前搜集到的子域名邮箱 mail.***.sh.cn(见0x01),我们可以先根据邮箱地址生成一个密码字典进行暴力破解,看看能不能在用户的邮箱中获取其他有用的信息。

2. 继续挖掘和分析其他的子站可能存在的漏洞继而逐步突破。

3. 尝试破解上面获得的无线路由器密码嗅探网络流量获取企业员工的用户名和密码。

在此就不再深入下去了!总之,渗透是一门特别的艺术,必须善于运用一切已获取的信息不断变换思路最终达成目的。

五、总结

渗透是一个特别需要经验,细心和耐心的工作,你必须从黑客的角度去考虑每一个可能存在的漏洞进而利用并扩大战果。

总结上面的这次实战的结果,可以简单概括成以下几点:

耐心: 必须有足够的耐心去搜集目标的一切可能相关的信息。

细心: 仔细地观察和了解你的目标,不放过每一个细节,从细节中获得突破口。

思路: 善于总结和归纳所有的已知信息,并结合在平时积累的各种渗透思路进一步扩大战果。

总结: 把每次实战中接触和学习到的东西总结起来并从中提取出实用的思路以便下次实战中的再次利用。

相关文章

- 2条评论

假欢路岷2022-05-28 01:10:45

假欢路岷2022-05-28 01:10:45- ),我觉得真实的渗入才刚刚开始。三、体系提权人们发觉它是1个Windows 2008 R2的虚拟主机,即然人们早已取得了webshell,接着考量的事儿就应当是,我能否得到

惑心优伶2022-05-28 03:55:50

惑心优伶2022-05-28 03:55:50- dministrators administer /add四、内网渗透接下来,我们就需要经一步查看和收集系统的一些常见信息来帮助我们进一步的内网渗透,通常包括以下信息:1. 系统信息 – systeminf

滇ICP备19002590号-1

滇ICP备19002590号-1