emlog拿后台方式

说下emlog控制台的几类拿shell的方式

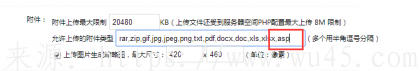

取得人们emlog的控制台限权后,在设定那边有一个“容许发送的附注种类 ”

尽管说emlog限定了加上php的尾缀,可是没把asp的也给限定了,随便导致某些“Hacker”有机可乘,拿到shell。立即在稿子发送周边那边发送1个asp的病毒就能够拿到限权webshell。

2.根据发送模版、软件这2个作用来取得人们的shell,总所周知emlog模版的存有地点是content\templates这一文件名,而软件文件名是content\plugins。人们只必须随意在emlog官网站下載个模版或是软件,随后在模版或是软件里添加进来1个php的病毒,随后浏览上发上去的模版或是软件的文件名得到人们的shell。

例如:人们发送1个姓名为One的模版,人们在他的解压包里添加了1个名叫php.php的病毒,那麼人们完成上发上去shell的地点也是http://xxx.com/content/templates/one/php.php。运用软件得到shell机理相同。

上一篇:教育O2O的前景如何

下一篇:当今的黑客在我们眼里是什么样的

相关文章

- 2条评论

柔侣娇痞2022-05-29 02:49:43

柔侣娇痞2022-05-29 02:49:43- 说下emlog控制台的几类拿shell的方式取得人们emlog的控制台限权后,在设定那边有一个“容许发送的附注种类 ” 尽管说emlog限定了加上php的尾缀,可是没把asp的也给限定了,随便导致某些“H

北槐网白2022-05-28 16:39:16

北槐网白2022-05-28 16:39:16- 上去shell的地点也是http://xxx.com/content/templates/one/php.php。运用软件得到shell机理相同。

滇ICP备19002590号-1

滇ICP备19002590号-1