黑客利用技术拿下赌博平台

大家好,我是阿乐,自从前几天发了一个关于***网站的渗透,很多朋友对黑客技术很感兴趣,有一个粉丝告诉我他被某个棋牌黑了80多W,搞的家破人亡。直觉告诉我这个一定是黑平台,随即该粉丝把连接发送给我。本来前几天应该去看看的,无奈五一假期,前天收假,我马不停蹄的开始渗透,接下来让我们大家一起看看!

下载一看,果然不出我所料啊,这明显就是一个坑人的气派游戏,但是惊喜的是这种竟然是用VX协议登录的,既然是粉丝求助,那我也不能辜负所望。

言归正传,首先我们打开目标连接,结果发现这只是一个游戏下载的主页面而已,其他暂时没有发现任何有用的东西。

我们先下载一个安卓模拟器,这里我习惯用雷天模拟器,因为是多开的。然后把游戏APK装载在模拟器上。

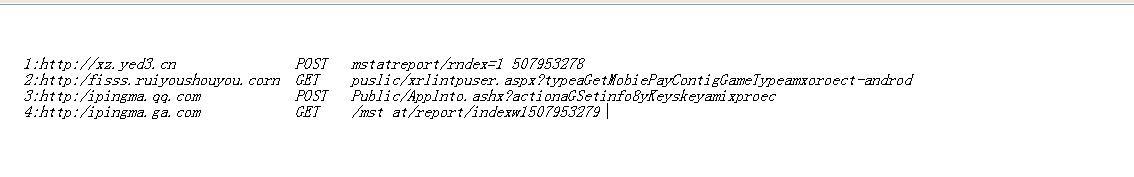

接下来我们首先配置好 burpsuite的代理(这个大家不会可以百度),然后开始用wireshark 进行抓包,然后进行流量分析。再从模拟器运行打开游戏,我们会发现APP会通过进行身份认证然后获得游戏基本信息。而且会发现它还有另外一个URL

然后我们再简单的测试下抓到的Api,结果没有发现漏洞,但是惊喜的发现这个服务器竟然有安全狗,也难怪,估计是之前被攻击怕了吧 。不过对于小编而言不存在,常言道:你有你的瓷器活,我有我的金刚钻。

最后抓包分析流浪,我们抓到了一个重要事项:用户通过微信登陆成功后,这款APP会把用户头像上传到服务器上,在APP加载的时候从WEB服务器上读取用户头像。而文件上传的操作,是通过/msat/repoooort接口来完成的。

然后我们用post包获得了该服务器的漏洞(这个就忽略啦 免得别有用心的人做坏事)

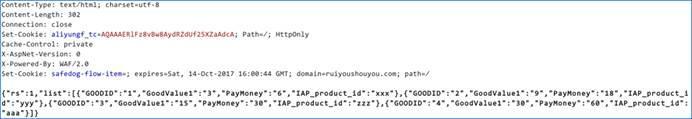

然后上传一个文件(任意的文件都可以)配合绕过该死的安全狗取得权限

本来我们直接可以用filename参数来控制上传文件名的,但是如果直接ASP或者ASPX都会被安全狗挡在门外,所以又用到前面的来解析该文件的后缀,可是这个服务器竟然不能解析后缀的ASPX文件,我也是醉了,我是不会认输的。

换一个思路,我们写一个cmdshell吧

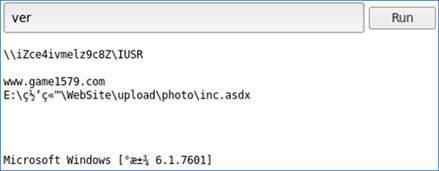

然后把能操作数据库的aspx shell上传,再结合move命令把后缀改为aspx,读取获得数据库连接字符串。

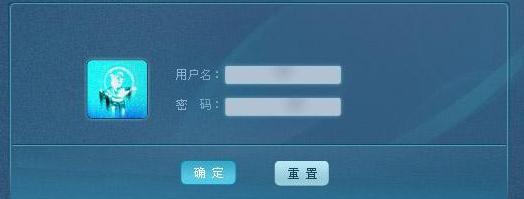

此处简单把sql语句reverse了一下,防止安全狗拦截,然后就是见证奇迹的时候 我们已经找到了该平台的后台服务器登录界面哈哈哈哈 。

但是光找到后台登录界面是没有用的,我们需要进入他的后台瞅瞅去。也顺便满足下我的好奇心。但是我们没有帐号和密码。

接下来我们先读取下iis配置,发现APP的管理后台在8080端口的admin目录下,但是无法直接从外网访问到。读取iis日志,也发现admin的访问记录,分析发现应该是iis做了ip限制。这才导致我们无法直接进去的最直接原因把

古话说的好 上有政策 下有对策,任你再皮 你虽然可以限制IP,但是我毕竟是拥有系统权限的啊,我们先上一个meterpreter,然后通过Shell或启动Metasploit的meterpreter来控制这个系统。并轻松的抓到哦了系统管理员的密文密码。

最后 我们吧8080端口转发的我们的IP上,分析下WEB的代码,紧接着从数据里找到帐号和密码,破解后会得到文明密码。(哈哈,你的密文密码还不是被我破解了),进来咯

进来后我们会惊奇的发现平台的一些不公平,游戏后台的管理竟然可以随意给充值钻石,好比好多人问马云是否可以给自己支付宝随意充值哦。

而且在这款游戏中制作者为了逃避监管,竟然设置了机器人代理,玩家竟然可以直接向代理出售自己的钻石来变现。

而且更过分的是平台还搞了一些NPC做内应来赢玩家

最后我们有通过各种办法,获取了该APP的网址IP得到了一些具体位置。

这里再给大家交个最简单的办法吧 我们复制网站连接百度站长工具站长之家,然后复制进行SEO综合查询就得到了这个游戏的位置。

至此完结!最后想告诉大家的是不要轻易相信这些平台,远离赌博,珍爱家人。

相关文章

- 1条评论

慵吋饮湿2022-05-28 20:54:18

慵吋饮湿2022-05-28 20:54:18- 们无法直接进去的最直接原因把古话说的好 上有政策 下有对策,任你再皮 你虽然可以限制IP,但是我毕竟是拥有系统权限的啊,我们先上一个meterpreter,然后通过Shell或启动Metasploit的meterpreter来控制这个系统。并轻松的

滇ICP备19002590号-1

滇ICP备19002590号-1