信息搜集开源小工具

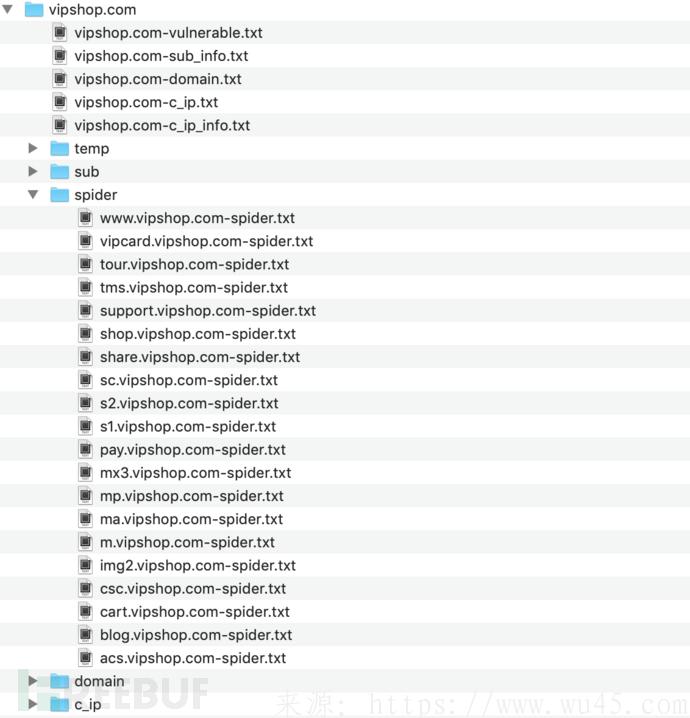

fuzzScanner可用以大批量迅速的收集网址信息内容,比他人迅速一歩的发觉别的端口号的运用或是网址后台管理系统等,也合适src系统漏洞发掘的早期信息内容收集。关键是用以对网址子域名、对外开放端口号、端口号指纹识别、c段详细地址、比较敏感文件目录、连接抓取等信息内容开展大批量收集。

开发设计初心非常简单,那时候已经报名参加某些功防应急演练,必须迅速的对总体目标网址开展子域名发觉、端口扫描、文件目录扫描仪等,手头有某些分散化的专用工具,例如lijiejie的subdomains、子域名挖机、dirsearch等等等等,但当总体目标业务量较为大时,这种相对标准偏差的工作中就会较为费时费力,因此总有了那么个非空子集十八种砍人武器装备于全身的“超级武器”——fuzzScanner。

由于那时候心急用,因此许多作用的建立全是立即命令行启用的别的专用工具,再度特别感谢wydomain、WhatWeb、subDomainsBrute、dirsearch、wafw00f等开源系统服务平台。

安裝表明

基本安裝

服务平台开发设计和运作全是在linux自然环境下,windows未检测,wydomain、WhatWeb、subDomainsBrute、dirsearch、wafw00f等专用工具均已放到libs文件目录下,默认设置可立即启用。

应用非常简单:

从github上拖下来

git clone https://github.Com/TideSec/FuzzScanner

安裝requirements.txt依靠

pip install -r requirements.txt

安裝ruby自然环境,便于运作whatweb

sudo yum install ruby # CentOS, Fedora, 或 RHEL 系统软件

sudo apt-set install ruby-full # Debian 或 Ubuntu 系统软件

安裝namp

yum install nmap # CentOS, Fedora, 或 RHEL 系统软件 apt-set install nmap # Debian 或 Ubuntu 系统软件

运作脚本制作,由于启用nmap必须root管理权限,因此必须sudo。

sudo python FuzzScanner.py

docker镜像系统

为了防止布署的各种各样难题,立即干了个镜像系统放到了阿里服务器上,docker立即pull出来就能够。

docker pull registry.fr-hangzhou.aliyuncs.Com/secplus/tide-fuzzscanner:1.3

应用docker images查询docker镜像系统信息内容

root@Docker:~# docker images REPOSITORY TAG IMAGE Id CREATED SIZE

registry.fr-hangzhou.aliyuncs.Com/secplus/tide-fuzzscanner 1.3 52341fc71d0a 5 minutes ago 1.36Gb

建立docker并进到docker

docker run --name fuzzscanner -t -i 52341fc71d0a /bin/bash

实行fuzzscanner

root@Docker:~# docker run --name fuzzscanner -t -i 52341fc71d0a /bin/bash [root@a7edd0d9fdad /]# Cd /root/FuzzScanner/

[root@a7edd0d9fdad FuzzScanner]# python FuzzScanner.py

python FuzzScanner.py -Hc target.Com --> domain && web finger && Dir scan && C scan python FuzzScanner.py -Hc vuln_domains.txt --> domain && web finger && Dir scan && C scan python FuzzScanner.py -hca target.Com --> domain && web finger && Dir scan && C scan && C allport python FuzzScanner.py -Hca vuln_domains.txt --> domain && web finger && Dir scan

相关文章

- 3条评论

辞眸酒颂2022-05-30 18:26:32

辞眸酒颂2022-05-30 18:26:32- ;IMAGE Id CREATED SIZEregistry.fr-hangzhou.aliyun

嘻友池予2022-05-31 00:21:35

嘻友池予2022-05-31 00:21:35- 统软件 安裝nampyum install nmap # CentOS, Fedora, 或 RHEL 系统软件 apt-set install nmap # Debian 或 Ubuntu 系统软件 运作脚本制作,由于启用

代名词2022-05-30 15:07:27

代名词2022-05-30 15:07:27- Com --> domain && web finger && Dir scan && C scan && C allport python FuzzScanner.py -Hca vul

滇ICP备19002590号-1

滇ICP备19002590号-1