反虚拟机和沙箱检测的一些小技巧

"序言

近些年,各种恶意程序不断涌现,反病毒软件也升级了各种各样检验计划方案以提升检验率。至少较为合理的计划方案是动态性沙箱检测服务,即根据在沙箱中运作程序流程并观查程序流程个人行为来分辨程序流程是不是为恶意程序。

不仅而且,安全性工作人员也在各种虚拟机中运作程序流程开展剖析。以便躲避沙箱/安全性工作人员的检验,恶意程序应用了各种鉴别沙箱/虚拟机的技术性,用以分辨本身程序流程是不是运作在沙箱/虚拟机中。原文中详细介绍了几类检验虚拟机和沙箱的技术性,要是有不正确独到之处请诸位dalao批评指正。

一、常见虚拟机检验

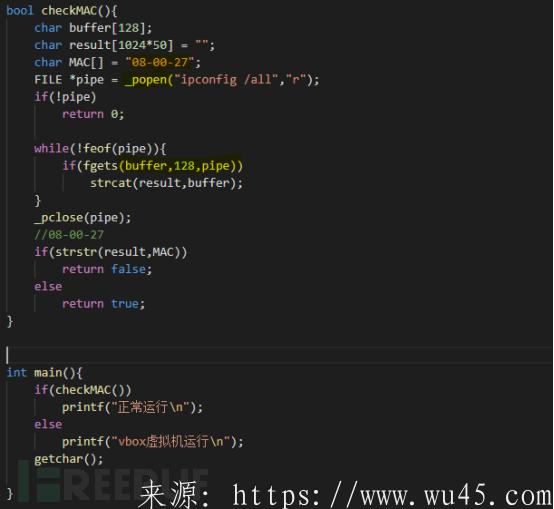

许多安全性工作人员应用VMware和VirtualBox运作程序流程,下列详细介绍几类方法检验vmware和vbox特点。

1.根据系统进程名检验VMware&VirtualBox

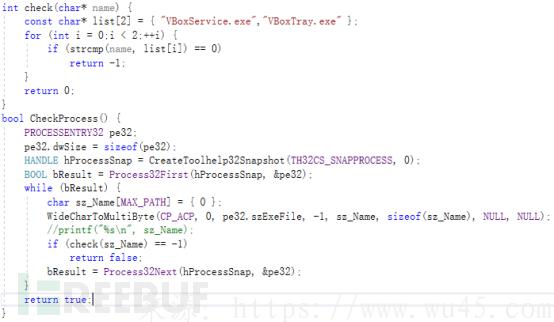

下列是Vmware和VirtualBox将会存有的系统进程,人们能够应用Process32First,Process32Next等WINAPI例举系统进程而且检验是不是存以下几点。

Vmware:

Vmtoolsd.exe

Vmwaretrat.exe

Vmwareuser.exe

Vmacthlp.exe

VirtualBox:

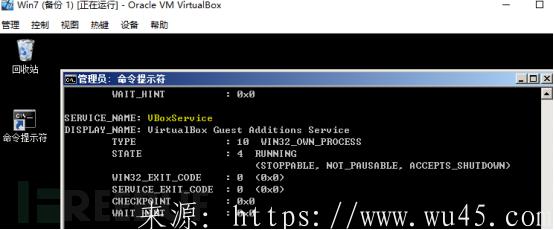

vboxservice.exe

vboxtray.exe

下列是实例编码:

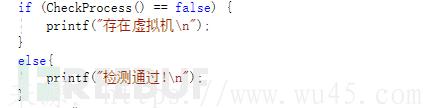

如圖,人们应用了CreateToolhelp32Snapshot给系统进程来个快照,随后应用Process32First,Process32Next枚举系统进程,并将系统进程名传到check涵数中检验是不是配对数组中的姓名,要是配对到至少的1个,表明在VirtualBox中运作,CheckProcess涵数将回到false。

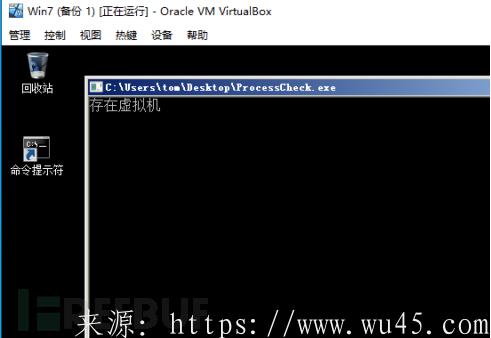

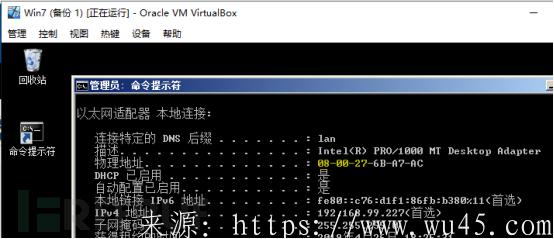

下列是在VirtualBox中运作的事例:

备注名称:很多剖析虚拟机中沒有安裝常用软件,人们还可以应用相近的方法监测系统中的SI、电脑浏览器等常见程序流程,来分辨程序流程是不是运作在虚拟机中。

2.检验注册表

下列是vbox和vmware存有的某些注册表:

HKLM\SOFTWARE\Vmware Inc\Vmware Tools

HKLM\HARDWARE\DEVICEMAP\Scsi\Scsi Port 2\Scsi Bus 0\Target Id 0\Logical Unit Id 0\Identifier

HKEY_CLASSES_ROOT\Applications\VMwareHostOpen.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Oracle\VirtualBox Guest Additions

根据检验特定注册表键值是不是存有来分辨程序流程是不是在虚拟机中运作:

如圖应用RegOpenKey WINAPI开启特定键,要是取得成功意味着存有该键,从而程序流程分辨是不是在虚拟机中。

3.检测硬盘中的文档

下边收集来啦某些vmware和vbox存有的文档特点。能够用多种多样方式检验文档是不是存有,如:WMIC,WINAPI和CMD。

VMware

C:\windows\System32\Drivers\Vmmouse.sys

C:\windows\System32\Drivers\vmtray.dll

C:\windows\System32\Drivers\VMToolsHook.dll

C:\windows\System32\Drivers\vmmousever.dll

C:\windows\System32\Drivers\vmhgfs.dll

C:\windows\System32\Drivers\vmGuestLib.dll

VirtualBox

C:\windows\System32\Drivers\VBoxMouse.sys

C:\windows\System32\Drivers\VBoxGuest.sys

C:\windows\System32\Drivers\VBoxSF.sys

C:\windows\System32\Drivers\VBoxVideo.sys

C:\windows\System32\vboxdisp.dll

C:\windows\System32\vboxhook.dll

C:\windows\System32\vboxoglerrorspu.dll

C:\windows\System32\vboxoglpassthroughspu.dll

C:\windows\System32\vboxservice.exe

相关文章

- 1条评论

弦久辞忧2022-06-06 05:02:39

弦久辞忧2022-06-06 05:02:39- ideo.sysC:\windows\System32\vboxdisp.dllC:\windows\System32\vboxhook.dllC:\windows\Syst

滇ICP备19002590号-1

滇ICP备19002590号-1