分享一款基于Pocsuite的漏洞扫描系统

"本新项目是这款应用场景 Flask 运用架构的在线漏洞扫描系统软件,一起集成化了渗透测试常见的端口扫描、子域名工程爆破等作用,后端开发漏洞扫描选用的是知道创宇安全性精英团队的开源系统系统漏洞检测架构 Pocsuite。

新项目详细地址:https://github.Com/jeffzh3ng/InsectsAwake

关键作用

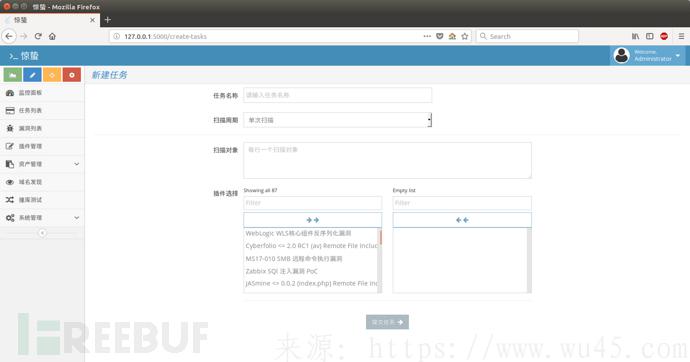

漏洞扫描

漏洞扫描根据启用创宇的 Pocsuite 开展扫描仪,扫描仪软件根据 Seebug 能够获得,或是自个撰写。

扫描仪总体目标只有是单独 iP 或是 URL,不兼容网段扫描仪(企业是大中小型企业,就忘写这方面要求了),默认设置有90余个软件,大多数是 Seebug 的免費PoC

每日任务周期时间能够挑选临时性、每天、每星期或一月

投资管理

加上各系统软件或单位互联网财产

能够根据各财产库建立漏洞扫描每日任务,一样财产库只有是单独 iP 或是 URL。

打开端口号发觉作用后,后端开发会定时执行启用 nmap 对财产开展端口扫描,必须扫描仪的端口号能够在设定里开展配备

网站域名发觉作用

即子域名工程爆破作用,但现阶段作用已不健全,只有根据配备词典开展爆力猜解,网站域名词典能够在设定处开展配备,新项目 tests 文件夹名称内出示了这份子域名词典(词典来源于 ring04h 的 wydomain 新项目)

安装系统

安裝演试所应用的电脑操作系统为 Ubuntu 16.04

获得新项目源代码

git clone https://github.Com/jeffzh3ng/InsectsAwake.git

安裝 Python 及 pip

sudo apt update sudo apt install python python-pip

安裝 MongoDB

sudo apt-key adv --keyserver hkp://keyserver.ubuntu.Com:90 --recv 2930ADAE8CAF5059EE73BB4B58712A2291FA4AD5 echo ""deb [ cite=amd64,arm64,ppc64el,s390x ] .com://repo.mongodb.Com/apt/ubuntu xenial/mongodb-enterprise/3.7 multiverse"" | sudo tee /etc/apt/sources.list.d/mongodb-enterprise.listecho ""deb .com://repo.mongodb.Com/apt/ubuntu ""$(lsb_release -sc)""/mongodb-enterprise/3.4 multiverse"" | sudo tee /etc/apt/sources.list.d/mongodb-enterprise-3.4.list echo ""deb .com://repo.mongodb.Com/apt/ubuntu ""$(lsb_release -sc)""/mongodb-enterprise/3.4 multiverse"" | sudo tee /etc/apt/sources.list.d/mongodb-enterprise-3.4.list sudo apt-set update

sudo apt-set install -y mongodb-enterprise

别的安装系统参照官方网指南:

https://docs.mongodb.Com/manual/installation/

安裝 Python 依赖包

Cd InsectsAwake

sudo pip install pip -U

sudo pip install -r requirements.txt

安裝 Nmap

sudo apt install nmap

或是源代码安裝

配备数据库查询

起动数据库查询

sudo service mongod start mongo --host 127.0.0.1:27017

加上客户

use InsectsAwake db.createUser({user:'you username',pwd:'you password',roles:[{role:'dbOwner',db:'InsectsAwake'}]}) exit

改动扫描枪配备

扫描枪配置文件相对路径:InsectsAwake-Project/instance/config.py

class Config(): WEB_USER = 'admin' // 扫描枪登陆客户

WEB_PASSWORD = '

相关文章

- 3条评论

余安命轴2022-05-28 21:40:42

余安命轴2022-05-28 21:40:42- ,大多数是 Seebug 的免費PoC每日任务周期时间能够挑选临时性、每天、每星期或一月投资管理加上各系统软件或单位互联网财产能够根据各财产库建立漏洞扫描每日任务,一样财产库只有是单独 iP 或是 URL。打开端口号发觉作用后,后端开发会定时执行启用 nmap 对财产开展端口扫描,必须扫描

夙世悸初2022-05-28 23:45:28

夙世悸初2022-05-28 23:45:28- erse"" | sudo tee /etc/apt/sources.list.d/mongodb-enterprise.listecho &q

嘻友诗呓2022-05-28 23:56:38

嘻友诗呓2022-05-28 23:56:38- godb.Com/apt/ubuntu xenial/mongodb-enterprise/3.7 multiverse"" | sudo tee /etc/apt/sources.list.d/mongodb-

滇ICP备19002590号-1

滇ICP备19002590号-1