基于统计学的Hashcat密码生成规则:Hob0Rules

"上一篇文章中,详细介绍了开源系统的密码破解剖析服务平台——Hashview,Hashview应用场景hashcat,能够应用词典、掩码、暴力破解、词典标准多种多样方法对密码破解。专用工具拥有,还必须1个强劲的词典,对于本人的词典的制做能够应用CUPP,而在公司自然环境的弱密码检验工作上,CUPP并非很合适,这时候人们能够应用另一整套简易的hashcat标准转化成词典,这就是说本一篇文章即将详细介绍的Hob0Rules。

新项目详细地址

https://github.Com/praetorian-inc/Hob0Rules

Hob0Rules介绍

Hob0Rules是一整套应用场景统计学的hashcat密码生成标准,这套标准的大量详尽內容,请请联系我。创作者剖析了Rockyou、LinkedId、eHarmony等好几个词典总共3566万个登陆密码,统计分析各种各样登陆密码组成标准,并制做成2个hashcat密码生成标准组成hob064和d3adhob0,hob064包括32条最常用的登陆密码标准,d3adhob0则包括了更普遍的标准,一共是57000好几条。

Hob0Rules应用

标准文件下载

从Github上免费下载Hob0Rules标准文档:

git clone https://github.Com/praetorian-inc/Hob0Rules.git

应用Git Clone方法会把全部文件目录免费下载,包含Wordlist文件夹名称,人们只不过这里边的词典文档,因此还可以独立免费下载2个登陆密码标准文档。

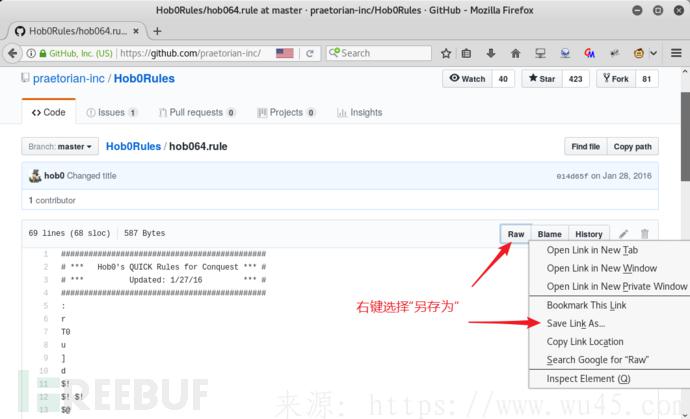

开启文档网页页面,在Raw上鼠标右键,挑选总体目标另存为储存文档。

免费下载好文档后中移动到hashcat的rules文件目录下,详细相对路径/usr/share/hashcat/rules,改文件目录下已包括了某些Hashcat内置的标准文档。

标准文档內容

每每行表达登陆密码的1个形变标准:

"":"" - 不做一切更改 ""r"" - 旋转空格符,如`p@ssW0rd` → `dr0Wss@p` ""u"" - 英语空格符所有变化为英文大写,如`p@ssW0rd` → `P@SSW0RD` ""$@"" - 在结尾加上@,如`p@ssW0rd` → `p@ssW0rd@` ""^1"" - 在打头加上1,如`p@ssW0rd` → `1p@ssW0rd`

大量详尽的标准参照內容,请移步Hashcat官方网文本文档Rule-based Attack。

应用标准转化成词典

创建1个基础词典文档,只包括abcd和password2个登陆密码,应用标准转化成新的词典:

//虚拟机无独显时,加上--force主要参数强制性应用显卡开展与运算。

hashcat --stdout password.txt -r /usr/share/hashcat/rules/hob064.rule -o password-new.txt --force

要是密码生成标准不符合人们的应用要求,可以自个加上。

例如,hob064.rule这一基础标准中,加上特殊符号,沒有在结尾加上”_”这一标准,应用Vl编写标准文档加上每行:

d3adhob0.rule这一标准包括了57540条标准,标准更加丰富多彩。大部分公司员工以便登陆密码有利于记忆力,会应用企业或单位名字转换大小写字母、加上特殊符号和大数字等,大部分最常见的登陆密码形变标准,已包括在d3adhob0.rule中了。用以检验网络服务器弱动态口令,根据收集企业、单位名字等,融合该标准转化成词典已任何应用了。

登陆密码标准的组成应用

在实际上应用中,我发现了d3adhob0.rule标准沒有包括P@ssw0rd_2018那样的登陆密码,那麼,以便转化成更丰富多彩的密码字典,再次在hob064.rule加上几个标准,将hob064.rule和d3adhob0.rule2个标准文档组成应用。

特别注意2个标准文档的次序不同,转化成的词典文档都是不同的。

2个标准组成应用转化成的登陆密码存有反复值,对2个词典文档去重复合拼:

根据”abcd”和”password”2个登陆密码,历经登陆密码对策转变,已转化成含13008587个登陆密码的词典,再在词典文档中检索P@ssw0rd_2018、Password#169这种登陆密码,均能寻找。

立即应用标准破解密码

密码破解全过程中,要是源词典较为大,应用登陆密码标准转化成新词典储存在固态盘上的方法也不太明智了,更常见的方法是立即在指令中特定标准应用。

shadow-test.txt包括1个检测账户Hash。密码文件包括abcd和password2个登陆密码,hash种类为sha512,应用密码字典+标准破译的指令给出:

hashcat -a 0 -m 2500 s

相关文章

- 1条评论

北槐岁吢2022-06-03 02:12:15

北槐岁吢2022-06-03 02:12:15- W0rd` → `P@SSW0RD` ""$@"" - 在结尾加上@,如`p@ssW0rd` → `p@ssW0rd@` ""^1&qu

滇ICP备19002590号-1

滇ICP备19002590号-1