OWASP10导向性通用性漏洞发掘

"0×08?表明:

近期两年cms源码在网络环境中占有率很多,网络黑客的进攻重心点也从传统式OWASP10导向性通用性漏洞发掘,而cms源码种类网址总体修补周期时间又用时很长,非常容易被侵入。高校期内科学研究安全性的那时候触碰上了bugscan,因此也想打造出1个自个的cms源码系统漏洞poc管理方法和测试工具。

0×81?程序编写构思:

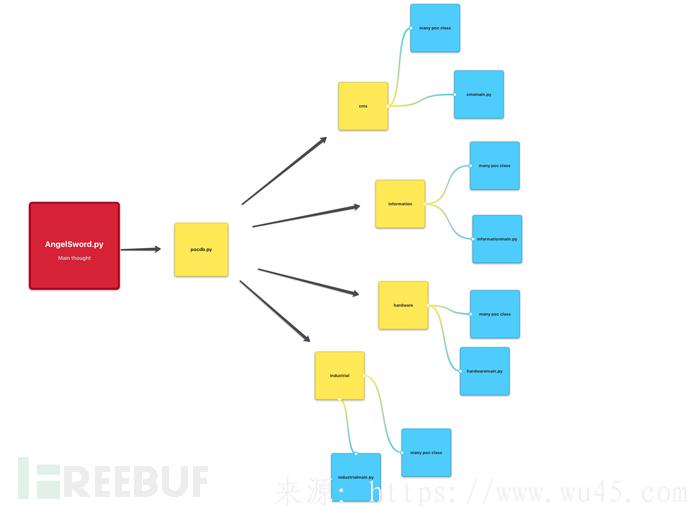

通道程序流程:?AngelSword.py解决每个分类的poc生产调度,关键是结构应用poc词典。

poc归类:?大概分成information,hardware,?cms源码,?industrial下列好多个大类型,下边又细分化了好几个小类型,便捷poc管理方法和维护保养。

系统漏洞词典文档:?pocdb.py储放全部的poc键值对(poc名字及其poc类)。原意是想启用数据库查询储放poc,可是感觉架构较为简单,存进数据库查询实际意义并不大,虽然但是用文件管理也较为便捷。

0×08?POC撰写:

1.SQL引入:?

1)出错引入

?在payload中提升md5涵数出错出md5值,再检验md5。

?

2)布尔盲注

在payload中传送多次truepost请求和多次falsepost请求较为2次回到信息内容。?

3)時间盲注

在payload中加上数据库查询廷时涵数,较为前后左右2次上传payload时差,小于预设值可分辨存有系统漏洞。

2.代码执行:?

在payload中载入phpinfo涵数,分辨自然环境变量值。

3.文件下载&文档载入:?

在payload中载入特定文档,分辨內容是不是存有。

11.XXE:

1)出错XXE

在payload中传送md5值,检验出错信息内容中是不是存有。

2)Blind?XXE

运用外界服务平台接受特定md5。

4.SSRF:

weblogic?ssrf,基本原理参照wooyun。

大量POC撰写参照专用工具编码…

0×02实例:

0×05?非常表明:

编码具有攻击性,切勿不法进攻别人网址!!!

0×06?专用工具详细地址:

https://github.Com/Lucifer1993/AngelSword

相关文章

- 5条评论

美咩岁笙2022-05-29 20:40:28

美咩岁笙2022-05-29 20:40:28- 据库查询实际意义并不大,虽然但是用文件管理也较为便捷。 0×08?POC撰写: 1.SQL引入:? 1)出错引入 ?在payload中提升md5涵数出错出md5值,再检验md5。 ? 2)布尔盲注 在payload中传送多次truepost请求和多次

莣萳玖橘2022-05-29 09:53:20

莣萳玖橘2022-05-29 09:53:20- 3.文件下载&文档载入:? 在payload中载入特定文档,分辨內容是不是存有。 11.XXE: 1)出错XXE 在payload中传送md5值,检验出错信息内容中是不是存有。 2)Blind?XX

莣萳逐鹿2022-05-29 15:44:46

莣萳逐鹿2022-05-29 15:44:46- 中传送md5值,检验出错信息内容中是不是存有。 2)Blind?XXE 运用外界服务平台接受特定md5。 4.SSRF: weblogic?ssrf,基本原理参照wooyun。 大量POC撰写参照专用工具编码… 0×02实例: 0×05?非常表明: 编码具有攻击性,切勿不法进攻

纵遇忆囚2022-05-29 19:47:30

纵遇忆囚2022-05-29 19:47:30- 据库查询储放poc,可是感觉架构较为简单,存进数据库查询实际意义并不大,虽然但是用文件管理也较为便捷。 0×08?POC撰写: 1.SQL引入:? 1)出错引入 ?在payloa

性许离鸢2022-05-29 13:53:31

性许离鸢2022-05-29 13:53:31- 全性的那时候触碰上了bugscan,因此也想打造出1个自个的cms源码系统漏洞poc管理方法和测试工具。 0×81?程序编写构思: 通道程序流程:?AngelSword.py解决每个分类的poc生产调度,关键是结构应用po

滇ICP备19002590号-1

滇ICP备19002590号-1