CIA Vault7最新泄露文档:樱花盛开

两份维基解密于2018年6月16日公布的文档显示信息,CIA距今2006年便刚开始了这项名叫“樱花盛开”(Cherry?Blossom)的新项目。曝出的文档资料详尽,图文并茂,将近百余页。

“樱花盛开”新项目根据黑掉多大150种的无线网络设备(无线路由或AS),从而对联接在无线路由后的客户终端设备开展各种各样应用场景互联网的进攻。依据维基解密曝出这份2010年的机器设备目录文本文档,至少常用知名品牌有思科、iPhone、D-link、Linksys、3Com、Belkin等。临时沒有发觉合资品牌。

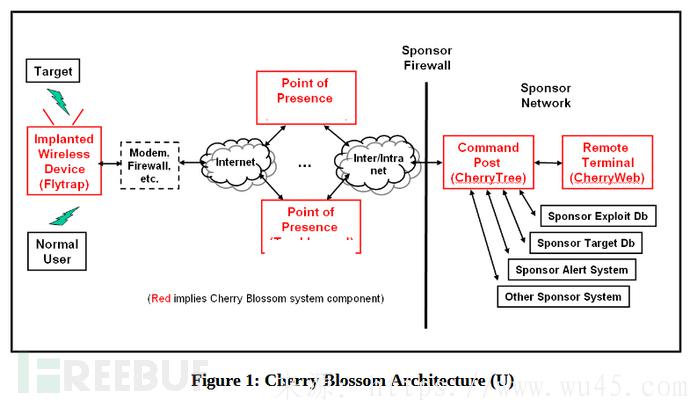

“樱花盛开”构架

依据曝出的文本文档,我们可以看“樱花盛开”的构架给出:

红字所列入“樱花盛开”系统软件部件,关键一部分叙述给出:

:捕蝇草,被嵌入“樱花盛开”的无线网络设备

:樱树,C&C网络服务器

:C&C网络服务器上的网页页面控制面板

:C&C服务器发送的每日任务

“樱花盛开”攻击方式

在嵌入FlyTrap后,无线路由会全自动向CherryTree发回信息内容,以后CIA实际操作工作人员只能在web控制面板中开展实际操作并下达任务来对总体目标开展进攻。

依据维基解密曝出的这份使用手册,实际操作工作人员能够简易地根据CherryWeb网页页面控制面板来给被嵌入机器设备上传每日任务来超过目地。

控制面板截屏:

品种繁多,包括但不仅限于下列几种:

监视总体目标总流量

嗅探的总流量配对预定义触发器(如连接=cnn.Com,登录名,电子邮箱,Mac详细地址等)后,实行多种多样事件实际操作

重定向总体目标的Internet总流量/联接到预置的服务器代理/诈骗网站

总体目标发布告警

内部网扫描仪

我是不是中招?

因为曝出的文本文档中并沒有发觉合资品牌,再加CIA人力资源所限,绝大多数客户還是能够舒心的。

针对应用国际品牌的客户,能够试着根据?https://无线路由ip/CherryWeb/?连接来查询无线路由是不是早已遭受侵入。最安全性的方式還是等候生产商固件升级后重刷生产商的升级固件。可是,“樱花盛开”会默认设置严禁一般的固件升级实际操作。

“樱花盛开”新项目文本文档谈及的无线网络设备知名品牌详尽目录给出:

相关文章

- 1条评论

余安闻呓2022-05-29 05:30:26

余安闻呓2022-05-29 05:30:26- 两份维基解密于2018年6月16日公布的文档显示信息,CIA距今2006年便刚开始了这项名叫“樱花盛开”(Cherry?Blossom)的新项目。曝出的文档资料详尽,图文并茂,将近百余页。 “樱花盛开”新项目根据黑掉多大150种的无线网络设备(无线路由或AS),从

滇ICP备19002590号-1

滇ICP备19002590号-1