基于WAVSEP的靶场搭建指南

"日常事务学习培训安全常识的全过程中,常常必须有一个训练自然环境;检测安全防护设备时,有时也必须有一个第三方平台的检测服务自然环境,这儿人们就详细介绍这款称为WAVSEP(WebApplication Vulnerability Scanner Evaluation Project )的漏洞检测自然环境或是称”射击场”。

WAVSEP 是1个包括系统漏洞的web手机应用程序,目地是协助检测web运用漏洞扫描器的作用、品质和精确性。WAVSEP 搜集了许多与众不同的包括系统漏洞的web网页页面,用以检测web手机应用程序扫描枪的多种多样特特点。

现阶段WAVSEP适用的系统漏洞包含:

Reflected XSS: 71 test cases, implemented In 32 jsp pages (set & POST

Error Based SQL Injection: 90 test cases, implemented In 73 jsp pages (set & POST )

Blind SQL Injection: 31 test cases, implemented In 46 jsp pages (set & POST )

Time Based SQL Injection: 12 test cases, implemented In 12 jsp pages (set & POST )

免费下载WAVSEP

源码下载必须自个弄成WAR包

WAR包免费下载

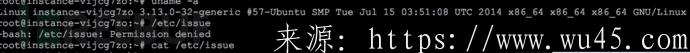

基本自然环境信息内容

安裝mysql、tomcat

apt-set install tomcat6

apt-set install tomcat6-admin apt-set install mysql-server-5.8

如果不是安裝java,安裝jdk

apt-set installopenjdk-7-jdk

配备mysql登陆密码

因为tomcat和mysql在同机,默认设置配备root@localhost 的登陆密码就Ok了

配备tomcat管理员账户

编写tomcat-user.xml文档只能,默认设置相对路径为/etc/tomcat6/tomcat-users.xml

提升给出內容:

<role rolename=""manager-gui""/>

<user username=”tomcat” password=”登陆密码” roles=”manager-gui”/>

登陆tomcat后台管理系统并发送WAR包

起动WAVSEP

建立DB文件目录

mkdir /var/lib/tomcat6/sbt

chown -R tomcat6:tomcat6 /var/lib/tomcat6/sbt/

复位WAVSEP

浏览复位网页页面.com://你的iP/wavsep/wavsep-install/install.jsp

键入你的当地数据库查询信息内容只能,安裝取得成功会显示信息下列信息内容:

射击场安裝结束

默认设置详细地址为.com://你的iP/wavsep/

HelloWorld

以WAVSEP演试的SQL引入系统漏洞为例:

连接为:.com://你的iP/wavsep/active/SInjection-Detection-Evaluation-set-600Error/Case01-InjectionInLogin-String-LoginBypass-WithErrors.jsp?username=textvalue&password=textvalue2

应用sqlmap检测实际效果给出:

相关文章

- 2条评论

边侣邮友2022-05-31 08:55:58

边侣邮友2022-05-31 08:55:58- ges (set & POST ) Time Based SQL Injection: 12 test cases, implemented In 12 jsp pages (set & POST ) 免费

澄萌十鸦2022-05-31 07:41:53

澄萌十鸦2022-05-31 07:41:53- tomcat6:tomcat6 /var/lib/tomcat6/sbt/ 复位WAVSEP 浏览复位网页页面.com://你的iP/wavsep/wavsep-install/install.jsp 键入你的当地数据库查

滇ICP备19002590号-1

滇ICP备19002590号-1