如何防止被黑客扫描(黑客攻击扫描阶段使用工具)

通过对网络原始数据的主动分析,能够从大流量中快速发现网络异常行为,大大提升了用户对网络威胁的感知能力,同时能够还原完整的攻击行为,快速定位攻击者,确定攻击手段并评估影响。可以讲,网络分析技术是保障网络安全的最后一道防线。

1问题概述

科来网络分析专家在例行为某客户进行网络安全检查服务中发现该用户有一台服务器(*.77)有大量扫描流量,被疑似感染病毒。客户部署在内网的核心交换机上,对经过核心的流量进行监控与分析。

2过程分析

正常内网TCP同步包与TCP同步确认包之间的比值应为1:1,当TCP同步包远大于同步确认包时,说明网络可能存在扫描行为。13:32之前,*.77通讯的IP地址只有34个,同步包与同步确认包数量很少,并且基本相等。不存在扫描行为,如上图。

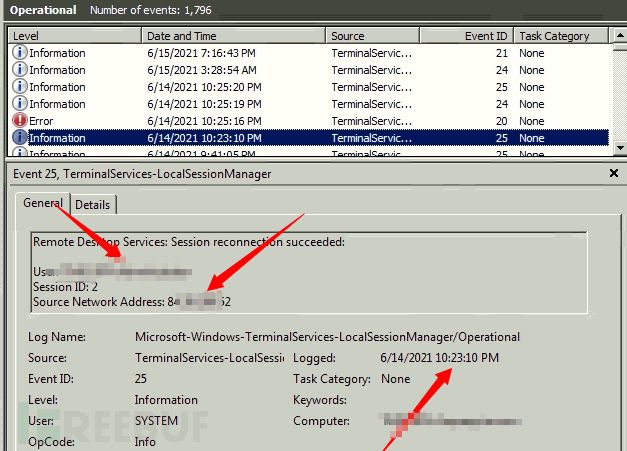

*.77每隔6秒主动发起一次对118.193.228.240的连接,直到13:14:24才连接成功。从数据流的解码中我们可以看到rdpdr,rdpsnd,drdynvc和cliprdr等名字,而这些名字都是FreeRDP库的名字。FreeRDP是一个免费开源实现的一个远程桌面协议(RDP)工具,用于从Linux下远程连接到Windows的远程桌面,如上图。

展开全文

建立远程桌面后13:16,*.77开始访问117.18.15.32。从目录上可以看到这个网站上有各种常用的黑客软件,如上图。

*.77在这个服务器上下载了DToolsSQL,ntscan, hsan , ssh爆破等各种黑客软件,如上图。

13:32到13:36,IP数猛增到15000+,同步包也开始与同步确认包出现较大差值,扫描开始,如上图。

*.77扫描内网地址,每个地址发2个TCP同步包,由于扫描的地址大多数不存在并不能得到回应,所以会造成上文提到的同步包与同步确认包出现较大差值,如上图。

当扫描到存在的IP地址时,如下图(以*.71为例):三次握手建立成功后,*.77会直接发RST包断开连接,继续扫描后面的IP地址。但是*.71会被记录下来进行后续攻击,如上图。

接着*.77开始扫描*.71的一些常用端口,确定*.71开了哪些端口以便进行后续攻击,上图中只有80端口的会话有7个数据包,说明有过回包。

端口扫描结束,*.77会对*.71打开的端口进行漏洞测试,尝试找到漏洞进行入侵。

3分析建议

通过上文中的分析,我们可以确定*.77已经被黑客控制,并且黑客正在以此为跳板尝试向内部入侵。在该用户网络安全管理人员随即禁止*.77访问上文中提到的外网IP及端口(118.193.228.240 TCP 1718,117.18.15.32等),并对*.77进行处理。

相关文章

- 2条评论

辞眸云柯2022-07-25 07:14:57

辞眸云柯2022-07-25 07:14:57- 展开全文建立远程桌面后13:16,*.77开始访问117.18.15.32。从目录上可以看到这个网站上有各种常用的黑客软件,如上图。*.77在这个服务器上下载了DToolsSQL,ntscan, hsan , ssh爆破等各种黑客软件,如上图。13

只酷初霁2022-07-25 09:10:51

只酷初霁2022-07-25 09:10:51- 黑客软件,如上图。*.77在这个服务器上下载了DToolsSQL,ntscan, hsan , ssh爆破等各种黑客软件,如上图。13:32到13:36,IP数猛增到1

滇ICP备19002590号-1

滇ICP备19002590号-1