黑客攻击系统手法(黑客用什么系统攻击)

对于企业来说,定向攻击的威胁都是非常常见的。如今的网络瞬息万变,如果能提前发现可疑活动,找到异常所在,就可以在在数据安全上争取足够的时间,使企业处于不败之地。

微软曾有过这样的统计,在入侵者进入系统后,企业平均需要花上140天的时间才能检测到入侵者的存在。如果想要更好的防护,不妨看看入侵者在进行定向攻击的时候都做了什么。

成功的定向攻击一般都遵循以下6个方面。这6个方面并不是顺序的,如果想做到充分的防御,应该同时检测这6个方面,避免从单方面得出片面的结论。

收集情报

在每次攻击开始之前,入侵者都会去收集数据。一般收集攻击目标的数据的越多,弱点也就越多,可攻击的方向也就越多。甚至可以说,这一步的重要性比其他渗透步骤还要重要一些。在攻击的全部过程中,入侵者都在尝试收集更多的数据。对于大公司来说,很多数据都是在内网流通,针对内网进行初步的渗透之后,收集情报就容易多了。

找到一个切入点,找不到就创造一个切入点

钓鱼邮件是非常常见又危险的邮件,让人意外的是,根据 Verizon 的调查显示,仍然有30%的人会打开钓鱼邮件。这就意味着,只要入侵者发了足够多的邮件,就基本上可以弄清楚公司的网络。

「水坑式攻击」是目前越来越流行的一种攻击手段,这种攻击主要在用户的必经之路上设置陷阱,一旦用户沦陷,攻击者把后门添加到了系统中,同时在接下来的时间里,攻击者会在系统中加入越来越多的后门,防止某旧入口被关闭。

CNC服务器

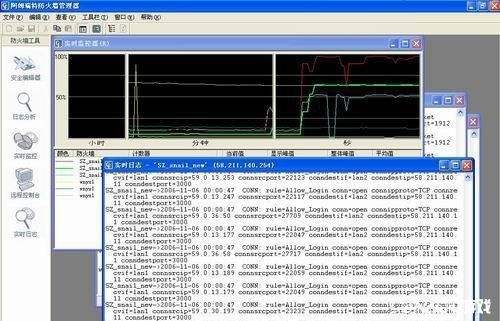

想要定向攻击难以追踪,入侵者一般都会控制更多电脑作为中介,让电脑之间进行控制,这种代理技术会让网络出现噪声,追查起来更加困难。

CNC服务器一般是拥有控制其他的电脑的主服务器,入侵者一般都会尽可能的隐藏CNC服务器,然后通过该服务器控制网络上其他的电脑。

展开全文

四处捣蛋

绝大部分安全系统的目标就是设计一个入侵者无法突破的墙。如果突破不了这个墙,就很难进入想要入侵的系统,但是,一旦突破了这个墙,入侵者就可以在系统中肆无忌惮的活动。

有时,入侵者甚至可以合法的使用系统管理工具来隐藏他们的活动,破坏账户信息,给其他的系统收集更多权限,收集更多信息用于下次攻击。

隐藏痕迹,持续渗透

其实定向攻击并不是在到处破坏,更多的是保持不变,持续渗透,在几个月甚至是几年的时间都没有被发现入侵者的行踪。

只要泄漏的文件有价值,入侵者为了利益就会继续渗透。这就意味着入侵者会获取更高的权限,或者像管理员一样进入这个系统,部分黑客甚至会修补漏洞,以防其他的黑客利用同样的方式入侵这个系统。

拿走机密数据

在结束入侵前的最后一件事情,就是把有价值的数据拿走。这是入侵全过程最重要的一步,也是整个流程中最难的一步。无论如何传输数据都不可能做到没有明显的流量痕迹。有经验的黑客会把被窃取的数据先藏在某些地方,等到把掩盖流量的方法和数据存储空间都准备好之后,才会把藏起来的数据传输出去。

在网络上建立一个安全防护体系是非常有必要的,但是同时公司还应该做到的是审查内部系统和流量。只有通过不断的监控、统计、测试你的安全系统,了解入侵者要做什么,才有机会发现定向攻击,才可以更好的防患于未然。

然而,预防定向攻击需要的并不是最新的安全软件和没有漏洞的系统,想保证数据安全的话,人的意识才是最关键的方面。毕竟,网络所有环节中,最容易收到攻击的还是——你的员工。

原文:,本文由TECH2IPO/创见编辑翻译,转载请注明出处。

相关文章

- 2条评论

痴者卿忬2022-07-30 17:40:31

痴者卿忬2022-07-30 17:40:31- 。找到一个切入点,找不到就创造一个切入点钓鱼邮件是非常常见又危险的邮件,让人意外的是,根据 Verizon 的调查显示,仍然有30%的人会打开钓鱼邮件。这就意味着,只要入侵者发了足够多的邮件,就基本上可以弄清楚公司的网络。「水坑式攻击」是目前越来越流行的

痛言岛徒2022-07-30 22:26:12

痛言岛徒2022-07-30 22:26:12- 护,不妨看看入侵者在进行定向攻击的时候都做了什么。成功的定向攻击一般都遵循以下6个方面。这6个方面并不是顺序的,如果想做到充分的防御,应该同时检测这6个方面,避免从单方面得出片面的结论。收集情报在每次攻击开始之前,入侵者都会去收集数据。一般收集攻击目标的数据的越多,弱点

滇ICP备19002590号-1

滇ICP备19002590号-1