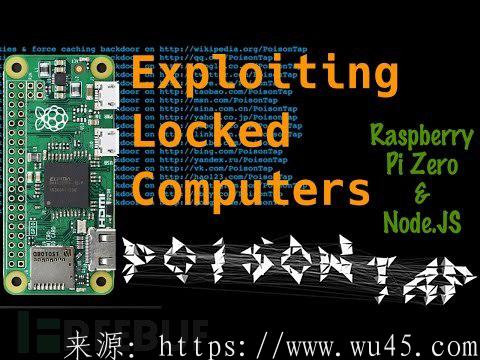

深入了解5美元黑客神器PoisonTap

"前不久,知名硬件配置网络黑客Samy Kamkar运用5美金机器设备打造出的黑客工具PoisonTap,只需40秒,就能够攻克设定有随意登陆密码的电脑操作系统,并建立长期性侧门安裝。PoisonTap并不是暴力破解密码,只是绕开登陆密码。

PoisonTap的标准配置:5美金的树莓派微型电脑Raspberry Pi Zero、USB电源适配器、内嵌免費漏洞利用手机软件。现阶段,专业软件和运用专用工具已在Github出示免费下载,Raspberry Pi Zero在淘宝上也是出售,很感兴趣的儿童运动鞋能够试着打造出归属于自个的PoisonTap神技。下列为PoisonTap官方网Github详细介绍的工作方案,感慨Samy Kamkar高手异想天开的逻辑思维,一起也深谙自个手艺不精,存在的不足,期待大伙儿批评指正沟通交流。

PoisonTap实际操作建立:

PoisonTap通吃Windows和mac电脑系统软件,如果添加电脑上,将掩藏仿真模拟成新添加的以太网接口联接,即便受害人应用无线网络,相同能够使系统软件优先选择连接其掩藏的虚报互联网。PoisonTap运用中间人攻击方法,能够被劫持监视受害人全部数据流量,盗取储存在电脑浏览器里的随意cookie和session,随后发给操纵端。下列为PoisonTap具体步骤建立:

根据 USB或Thunderbolt仿真模拟成新添加的以太网接口联接机器设备;

被劫持总体目标系统软件全部数据连接总流量(即便是低优先级或不明的数据连接)

盗取储存在电脑浏览器内有关Alexa排行前150万网址cookie和session信息内容

鉴别总体目标互联网路由器信息内容,根据远程控制outbound方法开展WebSocket或DNS重关联进攻

根据.com的Js缓存文件中毒了方法建立长期性web侧门安裝操纵,这种缓存文件侧门涉及到上百个网站域名和通用性javascript cdn节点 连接

应用客户cookie对后端开发网站域名建立远程控制.com set或POST方法操纵联接

不用系统软件开启

清除进攻质粒载体后,侧门维持合理

PoisonTap能够绕开或提升下列安全性保障措施:

锁屏密码

路由表优先级设定和网络接口服务项目次序

同源维护对策

Cookie的HttpOnly安全策略

Cookie的SameSite安全性特性

双要素或多要素验证

DNS Pinning

跨域共享资源

HTTPS cookie 维护

PoisonTap怎样工作中:

PoisonTap系统对和网络信息安全信赖体制的进攻,将会造成一连串蝴蝶效应,运用USB/Thunderbolt、DHCP、DNS和.com方法,能够开展信息内容盗取、互联网侵入和侧门安裝。

网络劫持

1 网络攻击向有密码设置而且屏保的电脑操作系统添加PoisonTap;

2 PoisonTap将会仿真模拟装扮成1个新添加系统软件的数据连接,默认设置状况下,即便在有密码设置的屏保情况下,Windows、Os X 和Linux系统软件将会鉴别该虚报数据连接,并传出DHCPpost请求;

3 PoisonTap没有响应DHCPpost请求,并出示两组历经结构,从0.0.0.0至255.255.255.255,与PoisonTap机器设备为相同子网的任意ip地址组成; 一般,在系统软件应用目前数据连接的状况下,1个额外数据连接的添加,系统软件会把其默认设置为低优先级互联网,并再次应用目前互联网网关ip。可是,在应用场景”Internet traffic”的 “LANtraffic”状况下,一切路由表/网关ip优先级/网络接口服务项目次序设定都可以被绕开。PoisonTap根据变更原数据连接网关地址,把总流量导入本身,从而被劫持系统软件全部数据流量。

Cookie盗取

要是总体目标系统软件运作有电脑浏览器,打开网站将会根据AJAX或动态性脚本制作架构(script/iframes)造成各种各样post请求,而因为系统软件数据流量被彻底被劫持,

1 PoisonTap将会监视到全部.compost请求和没有响应,并将这种內容发送至PoisonTap的web服务器端(Node.Js);即便DNS网络服务器对准其他內部iP,因为这种內部DNS网络服务器将为缓存文件的网站域名造成公共性ip地址,而这种ip地址早已被PoisonTap被劫持,因此进攻依然合理

3 当Node web网络服务器接受到post请求时,PoisonTap会根据html语言或Javascript开展没有响应(很多网址会在后台管理post请求中载入html语言或Js)

4 随后,html语言 / Js-agnostic网页页面会转化成很多掩藏的iframe,每一iframe中又包含Alexa排行前150万内的不一样网址

根据web侧门开展远程访问

1当PoisonTap转化成上百个ifr

相关文章

- 3条评论

怎忘晚鲸2022-06-06 15:44:20

怎忘晚鲸2022-06-06 15:44:20- 50万内的不一样网址 根据web侧门开展远程访问 1当PoisonTap转化成上百个ifr

竹祭笙沉2022-06-06 06:52:34

竹祭笙沉2022-06-06 06:52:34- sp; 同源维护对策 Cookie的HttpOnly安全策略 Cookie的SameSite安全性特性 双要素或多要素验证 DNS Pinning 跨域共享资源 HTTPS cookie 维护&nbs

鸠骨晕白2022-06-06 15:17:46

鸠骨晕白2022-06-06 15:17:46- affic”状况下,一切路由表/网关ip优先级/网络接口服务项目次序设定都可以被绕开。PoisonTap根据变更原数据连接网关地址,把总流量导入本身,从而被劫持系统软件全部数据流量。

滇ICP备19002590号-1

滇ICP备19002590号-1