黑客养成记录大全的简单介绍

隐秘,这个是必须的技术,这个是基本资源,需要很好的教学资源,学习资源 好学,好学才能成才不可能一口吃成一个大胖子 联系HUC李子蓝 4316。

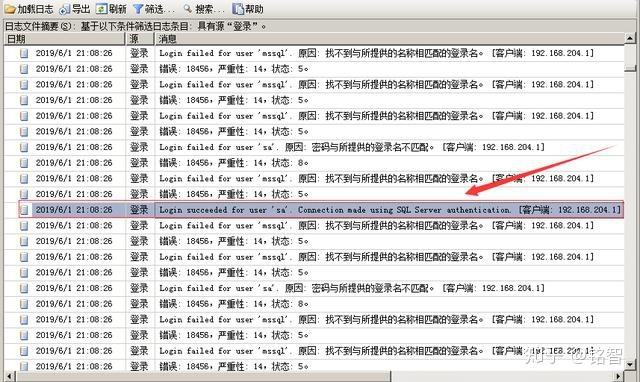

黑客的一举一动都会被服务器记录下来,所以黑客必须伪装自己使得对方无法辨别其真实身份,这需要有熟练的技巧,用来伪装自己的IP地址使用跳板逃避跟踪清理记录扰乱对方线索巧妙躲开防火墙等伪装是需要非常过硬的基本功才能。

个网站并修改了这些网站的页面,创下黑客历史记录这名来自土耳其的黑客从2003年开始其“职业生涯”,并在短期内篡改了超过11万7000个网站的页面,其中有部分。

1黑客术语基础主要把一些常用黑客术语搞清楚,比如什么叫webshell什么叫注入,什么叫旁注,还有一些常用工具的功能,比如nc,sc等等还有就是当你遇到一个不明白的黑客术语时就应该首先搞清楚这个术语的意思,到百度或者GOOGLE。

学习者进行选择太深的内容可能会给学习带来困难太“花哨”的内容又对学习黑客没有用处所以初学者不能贪多,应该尽量寻找一本书和自己的完整教材循序渐进的进行学习二伪装自己 黑客的一举一动都会被服务器记录下来,所以黑客。

世界著名黑客有哪些? 1 Kevin Mitnick Mitnick也许就是黑客的代名词美国司法部仍然指责他为“美国历史上头号电脑犯罪通缉犯”他的所作所为被记录在两部好莱坞电影当中Takedown和Freedom Downtime Mitnick“。

该病毒攻击主引导记录主引导记录一旦被感染就会随之感染其他程序一种名为病毒制造实验室Virus Creation Lab的病毒软件编写工具库催生了一系列病毒但是大多数该类病毒都充满漏洞,而无法制造真正的威胁复合型DAMN病毒由“黑暗复仇者。

2 信息收集 如何才能了解到目标的系统类型操作系统提供的服务等全面的资料呢?黑客一般会利用下列的公开协议或工具来收集目标的相关信息1SNMP 协议用来查阅网络系统路由器的路由表,从而了解目标主机所在网络的拓扑。

黑客与骇客的区别另外还有一群人,他们大声嚷嚷着自己是黑客,实际上他们却不是他们是一些蓄意破坏计算机和电话系统的人多数是青春期的少年真正的黑客把这些人叫做“骇客”cracker,并不屑与之为伍多数真正的黑客。

要想更好的保护网络不受黑客的攻击,就必须对黑客的攻击方法攻击原理攻击过程有深入的详细的了解,只有这样才能更有效更具有针对性的进行主动防护下面通过对黑客攻击方法的特征分析,来研究如何对黑客攻击行为进行检测与防御一。

他会安装一些后门程序,以便以后可以不被察觉地再次进入系统大多数后门程序是预先编译好的,只需要想办法修改时间和权限就可以使用,甚至于新文件的大小都和原有文件一样黑客一般会使用rcp 传递这些文件,以便不留下FTP记录。

在计算机的使用过程中应注意下几点 1尽量不使用盗版或来历不明的软件 2备份硬盘引区和主引导扇区数据,经常对重要的数据进行备份 3养成经常用杀毒软件检查硬盘和每一张外来盘的良好习惯 4。

分类黑客入侵,上网安全 部分文章来自于网络,如有侵权请联系站长,以便及时卸下来 包月ADSL用户一般在线时间比较长,但是都比较缺乏上网安全防护意识,每天上网十几个小时,甚至通宵开机的人不在少数,而且还有人把自己的机器做成Web。

那如何解决记录着不懂的地方呢?通过以下几种方法解决1论坛提问比如我们这的新手专区,把你遇到的不 明白地方描述清楚,发到论坛上,当然你还可以到其它的黑客论坛提问2向黑客群或朋友请教。

最近听说有人要攻击我的电脑,谁能说说黑客的常用攻击方法以及应该如何防范,并且能够及时发现谢谢我用的XP的防火墙,SP2的 最近听说有人要攻击我的电脑,谁能说说黑客的常用攻击方法以及应该如何防范,并且能够及时发现谢谢我用的XP的。

可以通过隐藏IP地址来防止黑客攻击隐藏IP方法使用代理服务器相对于直接连接到Internet可以保护IP地址,从而确保上网的安全代理服务器其实就是在电脑和要连的服务器之间架设的一个“中转站”,向网络服务器等发出请求数据。

相关文章

- 1条评论

ドーナツ12022-09-18 00:28:32

ドーナツ12022-09-18 00:28:32- 隐秘,这个是必须的技术,这个是基本资源,需要很好的教学资源,学习资源 好学,好学才能成才不可能一口吃成一个大胖子 联系HUC李子蓝 4316。黑客的一举一动都会被服务器记录下来,所以黑客必须伪装自己使得对方无法辨别其真实身

滇ICP备19002590号-1

滇ICP备19002590号-1