NoSQLMap:开源自动化NoSQL数据库破解工具

"介绍

NoSQLMap是一款PHP编排的开源系统工具,常见于证券方面NoSQL数据库查询中的自动引入进攻、为了从数据库查询中揭开数据而利用NoSQL数据库查询或使用NoSQL的web应用的默认设置配备缺点。

它这样取名是为了几年Bernardo Damele和Miroslav写作的流行的SQL工具SQLmap,它的设计风格来自Ming Chow在Defcon中发布的非常好的演说-”Abusing NoSQL Databases”。该工具目前主要应用于MongoDB,但是它在未来的版本号中还会支持其他来源于NoSQL的平台,如CouchDB, Redis和Cassandra等。当今此项目的目的是为简单进攻MongoDB网络服务器和一些web应用提供渗透测试工具,以及用通过定义进攻来证明某NoSQL应用不会受到SQL引入。

功能

机械自动化MongoDB和CouchDB数据库查询枚举和复制进攻。

通过MongoDB web应用获取数据库查询名字、用户和哈希登陆密码。

为使用默认设置网络访问和枚举版本号的MongoDB和CouchDB数据库查询扫面子网或iP目录。

词典进攻、暴力破解修复的MongoDB和CouchDB的哈希登陆密码。

对于MongoClient的Python手机应用程序主要参数引入进攻,回到所有数据库查询中的纪录。

Javascript涵数自变量迁移和随意编码引入,回到所有数据库查询中的纪录。

类似盲SQL引入的用以认证无来源于手机应用程序的反馈的Javascript引入系统漏洞的时序进攻。

更智能稍等片刻!

公布历史

0.7 builds(在github小区履历全部版本号,特别感谢众位出色的贡献者不断完善功能和编码!)

web应用进攻,增加支持发送到用户提供的headers(谢谢gpapakyriakopoulos)

web应用进攻,转移所有来源于urllib到rullib2的requests到 support header input(谢谢 gpapakyriakopoulos)

修游戏bug,没有提供put方法的网页地址主要参数将会造成AttributeError不正常(谢谢gpapakyriakopoulos)

插口,较正輸出中的拼写错误(谢谢akash0x53)

设置,增加新的安装过程,该过程使用PHP的setuptool而不依靠BASH,而且它能够成功的单独安装(谢谢akash0x53)

实现第四阶段编码清洁,分离尾端空格(谢谢akash0x53)

0.6 builds:

V0.4(主要版本号):

web应用进攻,增加对于Python/ExpressJS应用的$gt no value进攻。谢谢 Petko D. Petkov!

web应用进攻,较正影响Python和ExpressJS关系数组的进攻的标签贴。

一般,编码清洁项目,每个NoSQL平台都是一个完全免费的可以被import其他编码的来源于PHP的控制模块。

扫描枪,增加支持CouchDB扫面及版本号纪录。

ddos攻击,增加支持CouchDB网络层,以及包括数据库查询拷贝和密码破解的网络访问进攻。

一般,为主莱单增加变更平台以转换NoSQL平台和自动设置的正确选项卡。

0.7 builds:

v0.3b:

修游戏bug,修补造成ddos攻击验证没法使用的问题。

v0.3a:

为运行和异常处理实现了更好的PHP结构。

v0.3(GIANT主要版本号):

web应用进攻,增加htpp支持。

web应用进攻,为检验和汇报用以降低误报并提供附加的对于引入的控制NoSQL错误增加逻辑性。

一般,编码清洁和组织项目的第四阶段。

MongoDB扫描枪,扫描枪目前纪录网络服务器上检验到的MongoDB的版本号。

MongoDB扫描枪,来源于结果/目标目录的飞默认设置网络访问模式的过滤系统的MongoDB目标。

MongoDB扫描枪,为版本号大量升挡设置socket请求超时。

MongoDB扫描枪,在试着履历MongoDB接入增加ping服务器的能力。

MongoDB扫描枪,增加储存扫描枪结果到CSV文档的选项卡。

密码破解,增加暴力破解。

ddos攻击,为了直接网络访问需要的进攻而不是通过yes/no莱单获得所有进攻而变更对莱单驱动器的页面进攻。

ddos攻击,增加机械自动化特使来检查、查看是否MongoDB网络服务器需要凭据和提示,如果需要凭据则不需要要求用户特定。

0.2 builds:

v0.31:

为yes/no键入处理改动编码。

修补了当web应用不回到HTTP200没有响应时的系统漏洞。

v0.2(主版本号):

为使用POST方法的恳求的引入检测增加检测版本号支持。

在使用MongoDB(MongoDB版本号<2.6)的敏感的web应用上增加获取数据库查询名字、数据库查询账户密码哈希的功能。

从引入结果中获得一般的MongoDB版本号检验。

增加了对于不是运作在默认设置端口号27017的MongoDB网络服务器的功能。

增加用户键入法律认可ip地址认证。

增加获得详尽輸出或默认设置标准輸出的转换。

界面清洁和完善。

增加使用CTRL+C清洁撤出。

游戏bug修补:解决没法由主机名特定目标的Bug。

游戏bug修补:解决如果特定的凭据没法枚举服务器时,试着枚举GridFS确解。

游戏bug修补:解决如果特定的凭据没法枚举服务器时,试着偷取数据库查询确解。

游戏bug修补:在没有目的iP被设置为数据库查询复制的情况下增加处理方法。

使用更简单的逻辑性提高功能检查结果。

实现阶段大量编码清洁。

0.3 builds:

v0.4(主要版本号!):

增加子网或iP目录的全部扫面获得默认设置MongoDB网络访问,增加直接发送到目标到NoSQLMap功能。

增加对于存放的MongoDB登陆密码哈希的词典进攻。

在Debian和红冒系统中增加一个安装shell脚本来自动操作依靠安装。

增加存放在GridFS中的文档枚举。

增加分析来源于Burp Suite存放的.com恳求来添充选项卡。

增加数据库查询拷贝通告,但是文件引索没法被移动??

校正一些小的口错误,完善界面,如实行控制模块时的标题。

咋想编码清洁及Bug修补。

0.0 builds:

v0.15b,当分析网页地址/主要参数且选项卡设置错误时候抛出去不正常,这时增加错误处理。

v0.15a,校正一个造成web应用在特殊环境奔溃的Bug;修补会造成附加的&被加上到.this引入网页地址最后的Bug。

v0.15,增加Mongo验证支持;增加非空子集名字枚举;增加获取数据库查询用户、角色和登陆密码哈希;修补会造成攻击者当地iP没法载入的Bug。

v0.3(主要版本号):

增加有别于引入的进攻以回到所有数据库查询纪录。

增加来源于类似传统盲SQL引入进攻的倒计时。

輸出结果可以被存储成一个文档。

网页地址主要参数选择部分的界面完善。

增加载入和储存进攻选项卡功能。

增加选择键入任意主要参数文件类型功能(如,数字数子、仅数字、仅数子、电子邮件地址)。

修补当web应用没法回复基本恳求的奔溃。

0.4 builds:

v0.09,完善輸出;修补整数金额引入检测的Bug;增加一些编码注脚。

v0.08,修补损坏的对于Mongo的Metasploit系统漏洞。

v0.08,一些错误处理和Bug修补;完善选项卡莱单的界面。

v0.06,第一次公布出版。

发展方向

支持更多平台

支持更复杂的进攻

更好的进攻利用

优化编码

系统要求

在Debian或者红帽系统上,使用root管理权限运作setup.sh脚本,自动安装NoSQLMap依靠。

不同的使用的功能:

Metasploit框架结构;

拥有PyMongo的PHP;

httplib2;

共有的urllib。

一个当地默认设置MongoDB范例对数据库查询进行拷贝。点击这儿查看安装说明。

还有一些需要的常见的PHP库。你需要的物品可能各有不同,所以请检查脚本。

安装

sudo python setup.py install

使用方法

NoSQLMap

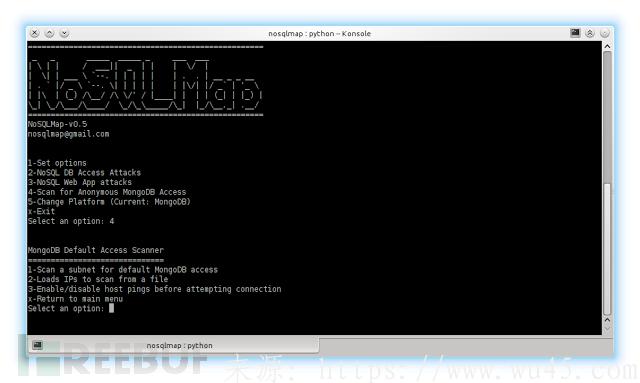

NoSQLMap使用一个莱单建立进攻。当开始NoSQLMap时,你能见到主莱单:

1-Set options (Do this first) 2-NoSQL DB Access Attacks

3-NoSQL web APP attacks

4-Scan like Anonymous MongoDB Access

x-Exit

1-设置选项卡(首先操作)

2-NoSQL DB 网络访问进攻

3-NoSQL web应用进攻

4-扫面qq群匿名MongoDB网络访问

x-撤出

莱单说明

1.设置目标host/iP-目标web网络服务器(如www.google.Com)或者任何你想要进攻的MongoDB网络服务器。

2.设置web应用端口号-如果一个web应用成为目标,为web应用设置TCP端口号。

3.设置URI文件目录-部分URI含有页面名字及任何非服务器名字的主要参数(如 /app/acct.Python?acctid=103)。

4.设置.com恳求方法(put/POST)-设置恳求方法为put或POST;目前只能使用put方法但是后续会增加POST方法。

5.设置我的当地Mongo/Shell iP-如果直接进攻一个MongoDB范例,设置这个选项卡到目标Mongo安装的iP来拷贝受害人网络服务器或打开Meterpreter shell。

6.设置shell监视端口号-如果对外开放Meterpreter shell就会特定端口号。

7.载入选项卡文档-载入一个之前1-6中储存的设置。

8.从储存的Burp恳求载入选择-分析来源于Burp Suite的已储存的恳求,并添充web应用选项卡。

9.储存选项卡文档-为未来使用储存1-6中的设置。

x.回到主莱单-使用这个选项卡开始进攻。

github具体位置:htpp://github.Com/tcstool/NoSQLMap"

相关文章

- 5条评论

痛言好倦2022-05-29 21:04:20

痛言好倦2022-05-29 21:04:20- fcon中发布的非常好的演说-”Abusing NoSQL Databases”。该工具目前主要应用于MongoDB,但是它在未来的版本号中还会支持其他来源于NoSQL的平台,如Couc

颜于铃予2022-05-29 23:40:22

颜于铃予2022-05-29 23:40:22- 不是通过yes/no莱单获得所有进攻而变更对莱单驱动器的页面进攻。ddos攻击,增加机械自动化特使来检查、查看是否MongoDB网络服务器需要凭据和提示,如果需要凭据则不需要要求用户特定。0.2 builds:v0.31:为yes

离鸢岛徒2022-05-29 22:12:21

离鸢岛徒2022-05-29 22:12:21- ;2.6)的敏感的web应用上增加获取数据库查询名字、数据库查询账户密码哈希的功能。从引入结果中获得一般的MongoDB版本号检验。增加了对于不是运作在默认设置端口号27017的MongoDB网络服务器的功能。增加用

慵吋纯乏2022-05-29 21:19:28

慵吋纯乏2022-05-29 21:19:28- 环境奔溃的Bug;修补会造成附加的&被加上到.this引入网页地址最后的Bug。v0.15,增加Mongo验证支持;增加非空子集名字枚举;增加获取数据库查询用户、角色

笙沉念稚2022-05-30 00:48:26

笙沉念稚2022-05-30 00:48:26- L的web应用的默认设置配备缺点。 它这样取名是为了几年Bernardo Damele和Miroslav写作的流行的SQL工具SQLmap,它的设计风格来自Ming Cho

滇ICP备19002590号-1

滇ICP备19002590号-1