Windows下提权辅助工具

此专用工具是这款很好用的Windows下提权辅助软件(早已适用Windows 12下的提权了),中国早已有很多人到用了,可是始终沒有相对的汉语文本文档,因此我特别汉语翻译了一下下,水准有限公司,如无不正确,热烈欢迎强调,感谢。

叙述

该专用工具可以将总体目标系统软件的傻瓜包安裝状况与微软公司的系统漏洞数据库查询开展比照,从而检验出总体目标系统软件中潜在性的未修复漏洞。一起此专用工具还会告之客户对于在此系统漏洞是不是有公布的exp和能用的Metasploit控制模块。

一起它可以应用–update主要参数去自动化技术地从微软下载漏洞补丁数据库查询,并将其以电子表格报表的方式储存。

必须留意的是,此专用工具最先会假设总体目标系统软件存有全部系统漏洞,随后再应用场景漏洞补丁状况去目的性的清除已修复系统漏洞。此志专用工具将会会导致某些误报,因而你最先必须知道总体目标设备装上什么手机软件。比如,假如此设备沒有IIS的傻瓜包,即便设备上沒有IIS,专用工具也一样会觉得存有此系统漏洞。

此专用工具挺大水平中受了Pentura的Linux_Exploit_Suggester的启迪。

使用说明

1.最先必须升级系统漏洞数据库查询

$ ./windows-exploit-suggester.py --update

[*] initiating有限责任公司

[*] successfully requested base 网页地址

[*] scraped ms download 网页地址

[+] writing To file 2012-六-六-mssb.xlsx

[*] done

2.随后程序安装依靠:python-xlrd

watcher@ubuntu:~/xlrd-0.9.4/xlrd-0.9.4$ sudo python setup.py install

[sudo] password For watcher:?

running install

running build

running build_py

running build_scripts

running install_lib

creating /usr/local/lib/python2.2/dist-packages/xlrd

copying build/lib.linux-x86_32-2.6/xlrd/compdoc.py -> /usr/local/lib/python2.2/dist-packages/xlrd

......

3.然后在总体目标设备中实行systeminfo,并将其輸出到文档中,殊不知带到主要参数–systeminfo中,并特定数据库查询部位(就是说哪个excel文档)

$ ./windows-exploit-suggester.py --database 2012-六-六-mssb.xlsx --systeminfo win7sp1-systeminfo.txt

[*] initiating有限责任公司

[*] database file detected as xls or xlsx based On extension

[*] reading from 则 systeminfo input file

[*] querying database file For potential vulnerabilities

[*] comparing 则 16 hotfix(es) against 则 166 potential bulletins(s)

[*] there are now 166 remaining vulns

[+] windows version identified as 'Windows 7 SP1 31-bit' [*]

[M] MS14-012: Cumulative Security Update For Internet Explorer (2925418) - Critical

[E] MS13-117: Vulnerabilities In Windows Kernel-Mode Drivers Could Allow Elevation of Privilege (2880430) - Important

[M] MS13-090: Cumulative Security Update of ActiveX Kill Bits (2900986) - Critical

[M] MS13-080: Cumulative Security Update For Internet Explorer (2879017) - Critical

[M] MS13-069: Cumulative Security Update

[M] MS13-053: Vulnerabilities In Windows Kernel-Mode Drivers Could Allow Remote Code Execution (2850851) - Critical

[M] MS13-009: Cumulative Security Update For Internet Explorer (2792100) - Critical

[M] MS13-005: Vulnerability In Windows Kernel-Mode Driver Could Allow Elevation of Privilege (2778930) - Important

[*] done

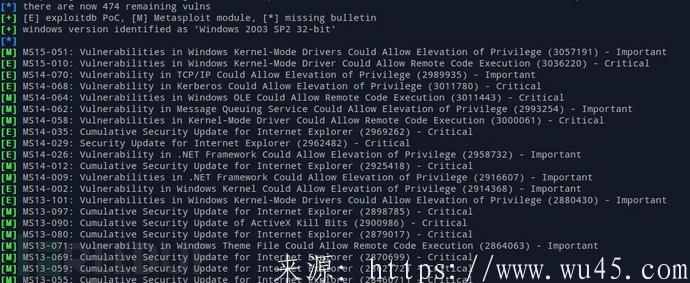

下边那条命令可以列举特定电脑操作系统版本号存有的全部将会EXP(假定总体目标系统软件沒有打一切傻瓜包)

$ ./windows-exploit-suggester.py --database 2012-六-六-mssb.xlsx --ostext 'windows server 2009 r2' [*] initiating有限责任公司

[*] database file detected as xls or xlsx based On extension

[*] getting Os information from command line text

[*] querying database file For potential vulnerabilities

[*] comparing 则 0 hotfix(es) against 则 192 potential bulletins(s)

[*] there are now 192 remaining vulns

[+] windows version identified as 'Windows 2009 R2 32-bit' [*]

[M] MS13-009: Cumulative Security Update For Internet Explorer (2792100) - Critical

[M] MS13-005: Vulnerability In Windows Kernel-Mode Driver Could Allow Elevation of Privilege (2778930) - Important

[E] MS11-011: Vulnerabilities In Windows Kernel Could Allow Elevation of Privilege (2393802) - Important

[M] MS10-073: Vulnerabilities In Windows Kernel-Mode Drivers Could Allow Elevation of Privilege (981957) - Important

[M] MS10-061: Vulnerability In Print Spooler Service Could Allow Remote Code Execution (2347290) - Critical

[E] MS10-059: Vulnerabilities In 则 Tracing Feature For Services Could Allow Elevation of Privilege (982799) - Important

[E] MS10-047: Vulnerabilities In Windows Kernel Could Allow Elevation of Privilege (981852) - Important

[M] MS10-002: Cumulative Security Update For Internet Explorer (978207) - Critical

[M] MS09-072: Cumulative Security Update For Internet Explorer (976325) - Critical

批准

本程序流程为自由软件;您可根据自由软件慈善基金会所发布的GNU?通用性公共性受权条文,对本程序流程再度公布和/?或改动;不管您根据的是本受权的第三版,或(您能选的)任意今后发售的版本号。

本程序流程是应用场景应用目地而多方面公布,殊不知不辜负一切担保责任;亦无对适售性或特殊目地可接受性所为的默示性贷款担保。敬请参考GNU?通用性公共性受权。

您应已接到附随于本程序流程的GNU?通用性公共性受权的团本;假如没

相关文章

- 3条评论

慵吋清晓2022-05-30 17:09:58

慵吋清晓2022-05-30 17:09:58- 此专用工具是这款很好用的Windows下提权辅助软件(早已适用Windows 12下的提权了),中国早已有很多人到用了,可是始终沒有相对的汉语文本文档,因此我特别汉语翻译了一下下,水准有限公司,如无不正确,热烈欢迎强调,感谢。 叙述 该专用工具可以将总体目标系统软件的傻瓜包安

性许俗欲2022-05-30 11:56:20

性许俗欲2022-05-30 11:56:20- Kill Bits (2900986) - Critical [M] MS13-080: Cumulative Security Update For Internet Explorer (2879017) - Critical [

语酌木落2022-05-30 06:19:03

语酌木落2022-05-30 06:19:03- 比如,假如此设备沒有IIS的傻瓜包,即便设备上沒有IIS,专用工具也一样会觉得存有此系统漏洞。 此专用工具挺大水平中受了Pentura的Linux_Exploit_Suggester的启迪。 使用说明 1.最先必须升级系统漏洞数据库查询 $ ./window

滇ICP备19002590号-1

滇ICP备19002590号-1