命令执行&文件包含

近一段时间太忙,没顾得上升级,水一篇文章。。

见到安全性圈许多新手不太清晰她们的定义,就普及化一下下,大神勿喷。

最先要分辨指令实行跟代码执行的差别。

差别:指令实行仅仅对于系统命令,而远程控制代码执行对于的是代码编程,二者互不可以替换成。

指令实行:当运用必须启用某些外界程序流程去解决內容的状况下,就会采用某些实行系统命令的涵数。

系统漏洞缘故:指令实行系统漏洞是源码中立即启用了实行系统命令的涵数,而且沒有做一切过虑,造成在沒有特定绝对路径的状况下就运行命令。

例如struts2的指令实行系统漏洞,管理权限就挺大的。

本次拿Python自然环境做演试。

如:Python中的system涵数、exec涵数、popen涵数,passthru,shell_exec涵数。都可以实行系统命令。

system() 輸出并回到shell結果。

exec() 不輸出結果,回到最终每行shell結果,全部結果可以储存到1个回到的数组里边。

passthru() 只启用指令,把指令的运作結果原状地立即輸出到规范输出设备上。

popen()、proc_open() 不容易立即回到实行結果,只是回到1个文档表针。

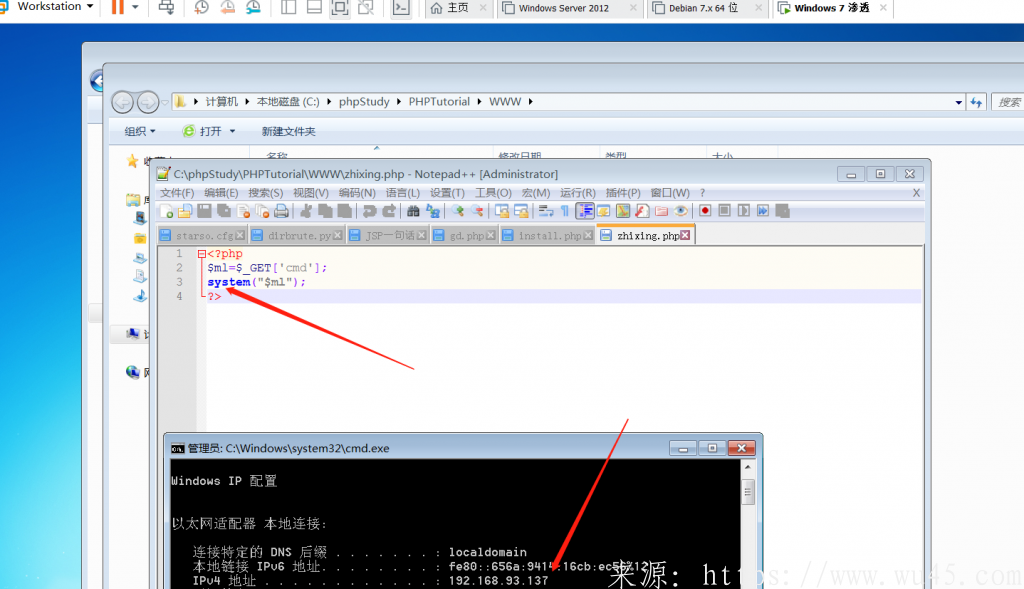

下边就是我用虚拟机仿真模拟的Python自然环境。

虚拟机中载入主目录下个启用system()涵数的Python文档,主要参数是cmd,我们当地检测一下下。

好的,可以看我们当地可以根据cmd主要参数实行虚拟机上的系统命令,这就是说指令实行系统漏洞的基本原理。

代码执行系统漏洞:手机应用程序在启用某些可以将字符串变换为编码的涵数(比如Python中的eval中),沒有考虑到客户是不是操纵这一字符串,将导致代码执行系统漏洞。

Php:eval()、assert()、preg_replace()、create_function()

eval() 涵数把字符串依照 Python 编码来测算

Javascript:eval

Vbscript:Execute、Eval

PHP: execr

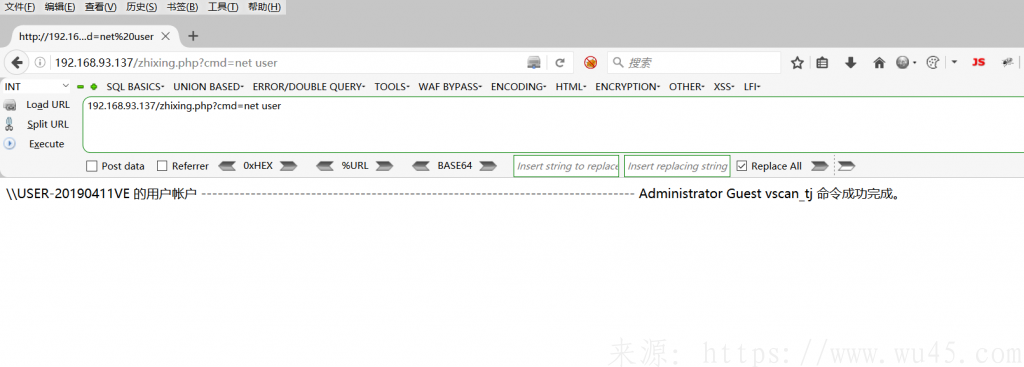

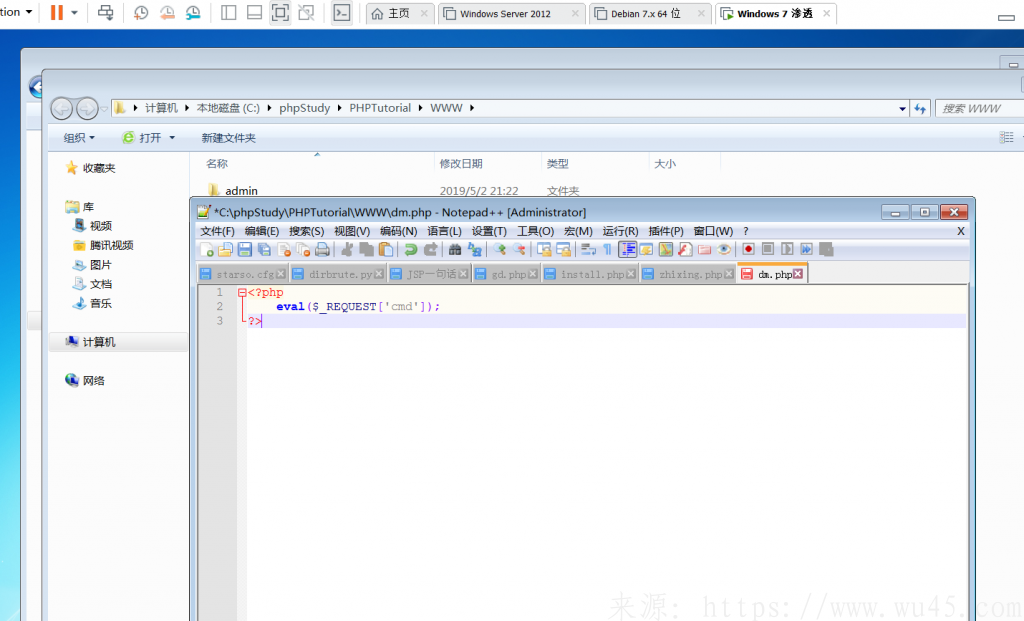

下边還是应用Python自然环境演试代码执行:

应用eval()涵数实行Python编码,应用REQUEST自变量接纳set,post,cookie方法传参。

当地检测给出:

可以获得Python电极,也有挺大的用途,这儿演试最普遍的。

如同一句话木马就是说运用的代码执行涵数来进行实际操作的。

文档包括系统漏洞:

介绍:网络服务器实行Python文档时,可以根据文档包括涵数载入另外文档中的Python代

码,而且当Python来实行,这会为开发人员节约很多的時间。文档包括系统漏洞,可以载入

系统软件中的比较敏感文档,源码文档等。还可以导致恶意代码实行。

系统漏洞缘故:文档包括涵数载入的主要参数沒有历经过虑或是严苛的界定,可以被客户控

制,包括别的故意文档,造成了实行了非预估的编码。

包括当地文档包括和远程控制文档包括二种方式。

Python中文档包括涵数有下列几种:

require()

require_once()

include()

include_once()

include是当代码执行到它的那时候才载入文档,产生不正确的那时候仅仅给1个警示,随后再次向下实行。

require是要是程序流程一实行就会马上启用文档,产生不正确的那时候会輸出错误信息,而且停止脚本制作的运作。

require通常是用以文档头包括类文档、数据库查询这些文档,include通常是用以包括html语言模板文档。

假如载入的內容是Python,则內容会被当做Python实行,并不是Python则会载入到文档內容(用于载入/收费/passw这些配置文件的比较敏感信息内容)。

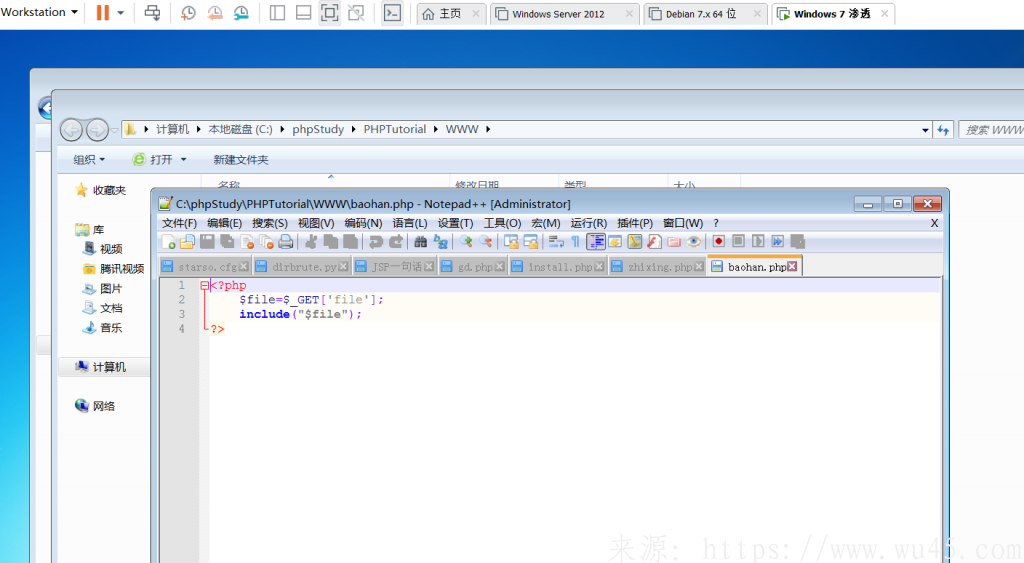

当地包括:

下边就是我虚拟机构建的Python自然环境来复现系统漏洞:

可以看我们写的编码,file主要参数沒有历经一切过虑立即带到了include的涵数,咱

们操纵file主要参数就可以实行故意实际操作。

好,我们该机实验一下下,我还在虚拟机c盘下在建了1个txt文档,里边写了phpinfo的句子。

可以看,包括的文档里边是Python编码就会以Python来实行。

留意:._/是跳至上级领导文件目录 ./是当前目录。

那么,我还在E盘下在建1个txt文档,里边载入飞猪。

人们可以看要不是Python的內容,就可以立即载入出去,那么就可以遍历去载入

别的比较敏感短信内容了,在网上有许多其他巨头搜集好的win&linux下的比较敏感信息内容路

径,我不罗嗦了。。

远程控制包括:

Python的配置文件allow_网页地址_fopen和allow_网页地址_include设定为ON,

include/require等包括涵数可以载入远程控制文档,假如远程控制文档没历经严苛的过

滤,造成了实行故意文档的编码,这就是说远程控制文档包括系统漏洞。

還是运用上边写的include涵数的Python文档,进行本次远程控制包括实际操作。

我还在另外云服务器上网址主目录在建了feizhu.txt里边写了载入phpinfo()的信息内容。

还可以立即写1个Python尾缀的文档,能够的。

好,我们当地检测一下下,如图所示:

可以看取得成功了载入了phpinfo的文档。

前几日弟子跟我说这行的专业知识,今日抽时间写了一段文字,真是是水的不可以再水了,

巨头们勿喷,仅作初学者学习培训。

相关文章

- 1条评论

囤梦竹祭2022-05-27 23:36:03

囤梦竹祭2022-05-27 23:36:03- Python则会载入到文档內容(用于载入/收费/passw这些配置文件的比较敏感信息内容)。 当地包括: 下边就是我虚拟机构建的Python自然环境来复现系统漏洞: 可以看我们写的编码,file主要参数沒有历经一切过虑立即带到了include的涵数,咱 们操纵file主

滇ICP备19002590号-1

滇ICP备19002590号-1