序言

今年夏天就想睡个好觉

已亥年庚午月,睡个好觉是安全性这一制造行业绝大多数人的奢求,除开国际局势、大牌明星提出分手、网络信息安全都是最火的话题讨论之四了。

全球迈向智能化,如今的全球室内空间早已彻底能够依照物理学(Physical)和非物理学的(cyber)来区划了,6月30日英国对伊朗一部分总体目标确立启动网络战,它是初次公布做为进攻主力吸筹资金投入竞技场,黑客攻击变成关键国防专用工具立即服务项目于英国的对外开放现行政策。也让波斯湾变成初次大数字全球矛盾的演出舞台,互联网超出实战演练已经变成总体政冶发展战略的关键构成,令人感动MARK 一下下。

图1:大数字时期是由物理学的和非物理学构成的

一九九九年-2019年年做了30年网络信息安全防御力管理体系,各式各样的见多了,直至2019年6月才觉得有点网络信息安全通俗化的含意了。主要表现在大家感觉它是个事情了,原先不谈的刚开始问了,不干的刚开始做了,虚干的脚踏实地了,嗯,理解万岁,观念的变化的确必须很长过段时间,如同每一国家新政策颁布落地式都必须3-5年。

zte中兴华为事件、委内瑞拉大规模停电了、英国对伊朗的网络战早已持续打动了大家神经系统,又亲身经历了有实战演练有使用价值的功防应急演练。比如HW,的确推动了许多制造行业机构各方面防范意识的提高,推动了切切实实安全性防御力对策的落地式,好几个角度(网络攻击红方和防御者蓝方)看难题一直好的。只能亲身经历了疼才了解痛是什么味道,特别是在是HW排行靠后的……以攻促防促进搞好安全性防御力是个很好的方式,大数字时期真安全性使用价值才大,此次一样都是假冒伪劣的全过程,安全性圈并不大,这两年快变成演艺圈了,400亿的销售市场再那么瞎折腾下来变150亿了。

进到5月刚开始,安服事务管理紧急的事情多了,根本原因HW,6月大白天夜里的电話多了,仿佛传染病医院电話相同,有没有中招的多了就不容易悠着点,每一电話全是急茬,我与精英团队如同医生,一直先提议电話那头理智理智请他描述病症。随后就是说听见各式各样的“病况”,VPN被渗入,电子邮箱被暴力破解,内部网被拿到,更有情况严重业务流程统计数据被勒索软件锁住(这必须是混水摸鱼的),听后后大致确诊,开药方分配人拿药……整体觉得,许多难题我觉得彻底能够提前准备工作中,无需这麽心急的无所适从的晚上睡不好觉。这么多年始终想写些物品(安全性情结?安全性落地式),也没空,如今忽然觉得大家观念将会确实来到。这一稿子依据很多年网络信息安全防御力服务项目工作经验和亲身经历,写个怎样创建能睡个踏实觉的网络信息安全防御力管理体系构思吧,供大家参考。

1 网络信息安全观念及时的确是第一位

观念观念观念,观念首位,观念首位,别的第2位,不太好的,有问题,有比较严重难题的基础全是观念出难题了,并不是技术性出了难题。某國家企业初次被攻克被通告规定尽早整顿,因为观念难题领导干部没高度重视資源没及时。隔天没多久被攻克领导干部急了刚开始高度重视了,每日刚开始抓工作中核对安全防护管理体系,专用工具,机构,对策,发觉了很多的沒有的安全防范专用工具沒有开启,对策没落地式,问中高层领导干部,中高层才观念到许多文档下发的全是空的,眼下的宝宝没应用也没贯彻。第五天再度被攻克,难题又在农村基层技术性技术人员高度重视界限,忽略内网域对策和管理员密码。招标方邀约我们一起来干了复牌,小结的第一条就是说这一,观念,观念,观念,不疼长太快心啊。

不仅是这一实例,他仅仅1个意味着,我与精英团队亲身经历的那样实例过多了,2019年变化的非常的多,很高兴大家都一切正常的接纳了。这2年人们的汇报对象早已从原先的处长负责人们逐渐报告到科长方面了也的确最能体现这一点儿。

2 创建从上向下的合理3人管理体系

3人是个定义的意味着,领军人物是领导干部(机构中网络信息安全主体责任),其次人是CSO总裁安全性管理人员(整体安全设置方案实施者),案外人是第一线的网络信息安全防御力精英团队(PDCA实行安全设置落地式和运作)。

三责险缺一就会有坑,缺的多坑多,黑客攻击后就必定会死,仅仅死的速度的难题。不高度重视毫无疑问不好,高度重视且有文档没实行不好,有实行方位错误也不好。安全性就是说持续的填坑,健全这一我觉得就是说没办法的全过程。

中国具有网络信息安全防御力管理体系工作经验和实战演练的优秀人才原本就很稀有,因此坑多都是大自然的,网络信息安全防御力管理体系浩物而繁杂,能洞察全貌者也非常少,布局,见识,层级。孤身一人独挡一面的少侠也许多,但大量必须的是3人综合性管理体系,这么多年看到的一些领导者的布局真不好,水准通常还限定下边工作人员的发展趋势,比如(某某某机构的某某某领导干部,呵呵呵),一些管理者看难题水准真高,就是说中高层团队执行力就始终很差。比如(某制造行业企业的网络信息安全责任人,估算HW完毕就被拿到了)…第一线干活儿的安服工作人员我觉得许多还是比较好的质朴安稳,但也怕好经坏高僧,政府部门有时就这体系没法人也换不上,各式各样的确没办法看到非常好合理3人管理体系。

3 安全设置落地式是重要 实效性PDCA核查是重要

一九九九年刚考过MCSE被强烈推荐到一间出示信息服务的企业,服务项目的顾客就在于阿里巴巴网的顾客。先在美二地开展在网上经济贸易和宣传策划的(好几百K的网络带宽哪家慢啊),人们工作组的工作中就是说几百台网络服务器群的大网络管理员,保证网络服务器(NT和FreeBSD)运作平稳避免招黑。刚入司CTO吴先生就让我们工作组二本很厚指南,从网络服务器OS,WEB, FTP,远程管理手机软件等的规范安裝,每步每一层层的安全设置设定,每1个操作系统服务项目的停业分辨,每1个不必要端口号的?乇眨恳桓稣嘶У慕魃骺簦恳桓鱿低澈陀τ玫牟苟。恳桓鯝dmin/ ROOT的改名,管理权限,强登陆密码,每台网络服务器基础安全策略进行,基础是每天……追忆当初做纯碎技术性的幸福时日,转眼间原先工作组组员只能我一直在干安全性,直到如今依然谢谢吴先生和安全性工作组带来我最初最体系化的防御力方式和基本原理,就是说安全设置落地式。在当初的安全性防御战中人们防御力的的确非常好,估算如今早已没人还记得3000年也有这波互联网技术的高潮迭起,怀恋和E国一钟头、每个人、当当网、易趣等作战的经典故事,当初我的qq号码应当還是5十位数。

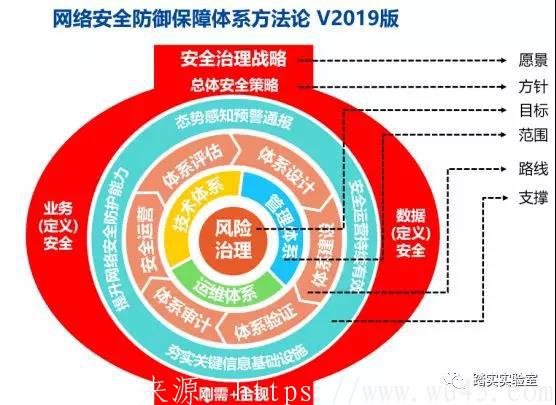

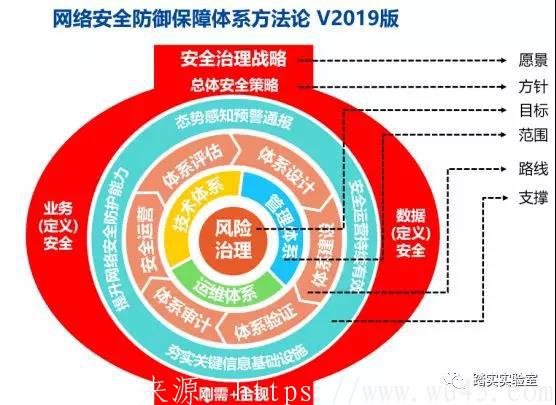

30以来,不断走在网络信息安全防御力的道上,感受到不一样的行业和人生境界,技术性狂爆到技术性都没有是难题的那时候,见到的因此是别的难题。大数字时期必须考虑到的內容是综合性的,统筹规划和系统软件的整理和体系化落地式等应有尽有。网络信息安全防御力管理体系科学方法论随之时期的发展趋势人们早已升级了第四版(2019年版),网络信息安全防御力管理体系创建的关键总体目标就是说风险性可控性,大家参照用吧。

图2:网络信息安全防御力管理体系科学方法论V2019版

3.2 高管安全性发展战略的对策制订

官话避而不谈,关键就是说当领导干部的要了解本机构的信息管理系统(财产)的必要性,服务项目的情景另一半是什么,机构要确立必须维护的另一半(安全方针就是说掂量掂量关键不关键)。资金投入不断人、财、物、服务项目和必需的合规管理专用工具和安全工作及经营专用工具(安全设置就是说机构创建不创建、啥路线、掂量掂量投是多少银两),这层搞好了方位不容易出问题,基础能够打40分了。基本原理能那样想网络信息安全的领导干部很少,历经HW的检测,估算将来渐渐地会多起來了。

4.3 执行层安全性线路的对策制订

依照高管确立的维护另一半方位等級,给与人、财产、資源制订实际的工作规划,没有规矩不成方圆,规章制度要有,要创建靠谱的安全性机构(自家人十安全保障資源池)。制订安全性实行对策,实际规章制度落地式对策,基本建设,运作,不断核查,这层搞好了,最少50分了(提示:许多地区全是空规章制度,如今的工作经验规章制度十服务平台融合是可落地式的)。1个搞清楚大道理的情商高的安全性处处长大部分能够踏入恰当的方位了,了解怎样承前启后,和领导干部说搞清楚和第一线的精英团队搞好对策的去落地式,随之发展趋势网络信息安全总裁安全性官将来应当是个趋之若鹜的岗位。

3.2 起动安全性基本建设环节的对策制订

拥有上双层的基本,接下去进行工作中就找邦企多了,如果不是上边双层的适用这一环节基础不是行得通的,网络信息安全保障机制基本建设必须是紧紧围绕业务流程和统计数据的,别名“业务流程+统计数据界定安全性发展战略”明确好维护另一半和级別,必须协作,必须依照三同步标准(同歩设计规划、同歩基本建设、同歩运作),挑选好规划服务提供商、基本建设服务提供商,安稳整体规划,管理体系逐步实现。说的简易,我觉得这种个阶段1个出难题,就是说坑坑相接,能依照这种阶段都出来圆满的很少。

这么多年见到较大的坑有2个,1个不是知道业务流程和统计数据抡起來就瞎设计方案(可恶,例如国家一级的某一体化平台),1个是照本宣科的安全性合规管理规范(可伶,例如某啥啥潮的),多维的业务流程必须多维的安全防护,设计方案不太好就会造成降维安全防护,做不太好就是说个豆腐渣工程。 HW打瘫的总体目标另一半大部分这种不是合规管理的,另这种是假合规管理或是环节合规管理不断不合规管理。

除了上面的坑,要思索平安曾经是体系化大平安的概念了,特别是如今以及将来的系统建立曾经是依照“大系统、大平台、大数据”建立的了,触及到方方面面。所以不论是自建平安体系还是采用平安效劳商承建,网络平安防御体系需求考虑的边境曾经扩展到供给链平安了(包含这些内容也不只仅这些内容,软件开发的源代码检测、 提供链路效劳、托管效劳、DNS效劳、CDN效劳、平安运维效劳、IT运维效劳、以及合规请求的管理、技术、运维、测评的各项请求)。尽量可控可信,扎实先把合规扎实了(少看PPT,多看实践效果和系统,从刚需动身到合规,不要仅仅从合规动身,花架子没用,根底平安还是挺重要的,不要被新技术忽悠了)。这些做好了能够是50分了,还没有开端建立就要思索这么多,磨刀不误砍柴工,谋定然后动才是正道。

3.4 平安体系建立阶段的战略制定

啰嗦了这么多才开端准备如何建立了,网络平安防御体系的建立是个大工程,不同的人了解不同。汇总起来就是一个风险控制目的、两个视角(国内合规、国外自顺应)、三个范畴战略交融(管理、技术、运维)、 四个体系独立而交融(防御体系、检测体系、响应体系、预测体系)的树立可视、可管、可控、可调度、可持续的弹性扩展的一个很NB的平安管理及运营中心 (简称“12341)。

一个风险控制目的:评价维护对象当下的防御成熟度,制定防御成熟度目的,持续动态评价完善水平微风险水平。

图4:网络平安防御成熟度阶段与目的

两个视角之一:国外的自顺应平安体系包含四个子体系建立。防御体系、检测体系、响应体系、预测体系,四个子体系分下来又是很多。例如网络层检测,传统都在用IDS \IPS ,其实关于新型攻击都曾经失效,2014年以后我们的检测计划曾经采用全流量层检测剖析了,网络层的IDS\IPS其实曾经过了价值周期.又如主机层检测,高级马都曾经免杀了,传统的平安检测只能防住小贼了,呵呵不说了说多了得罪人。总结一下检测体系的建立一定要由浅到深,由点到面,由特征到全面。国外的平安行业特别偏重检测体系和响应体系的建立,近三届的国际信息平安RSA大会主流也是这个为重点,纵深防御体系的理念也影响了国内平安若干年,其实态势感知预测体系国外也没有落地,还在概念阶段。Norse用假数据诈骗了大家,到2017年倒闭了,国内的平安忽悠们还在用“地图炮”忽悠行业外,态势感知是个大命题,PPT和大屏版的假数据根本把这个范畴带入一个坑,一个平安大会满天飞(假数据)曾经惹起这个行业大多数人的恶感。

两个视角之二:国内的等级维护1.0– 2.0的合规体系,一个中心, 三重防护的落地。等级维护1.0从04年–14年10年进程不容易,的确要感激为中国信息平安和等级维护做出奉献的这代人,从平安一个点做到完好的根本防御体系,为中国信息化和信息平安的开展奠定了一个根底。让大家有了一定的平安防御体系的概念,我们很有幸带队做了无数的等级维护和FJ维护的项目。这个范畴我们要说第二,估量第一的确要空缺,经历给了我们办法论又应用在理论,实话说等级维护1.0做好了就曾经很好了,关键是对付的多落地的少。2014年,云开端范围落地了,数据会聚了,应用一体化了,物联网、挪动互联……,1.0的确不再适用了,14-19年5年的进程,2.0的出台也不容易,认真看看和研读,依照规范做好了,落地了就踏实了。合规还是根底,三重防护(计算、区域边境、通讯网络)是重点的根底性防护建立;然后重点分层维护,资源再多也是有限的,大门和每个门是最关键的,中心维护对象和边缘维护对象的防御,检测,响应,预测体系逐渐完成,平安战略一点点上。最小准绳开端逐渐放宽,到均衡后划个基线,就不要随意动了,关于平安管理中心的坑,这是也个大命题,后面讲吧一些老前辈的思绪曾经不合适将来了。

其实这两个视角都还不错,哪个做扎实了,都能够打70分了。面对甲方层次不同的请求和了解,依据实战经历我们把国内外理念叠加汇总构成网络平安防御体系建立落地的框架供大家参考。

图5:网络平安防御体系建立落地的框架

3.5 运维&运转阶段平安战略的制定

这个阶段原来的理念是七分建立,三分管理和运转,如今的理论标明更合理的是三分建立七分管理和运转, 网络平安防御体系最后一关就是体系合成和运转。合规是根底,战略很关键,落地良运转,保证成体系。我们效劳过国内和国外两种客户,最大的不同就是国外企业ITIL+平安管理贯串能够落地,国内很难,剖析了很久可能是文化或者体制的问题,很多的部门设置,运维处和平安处是分开的无法协同,其实ITIL原理和国内的ITSS都还不错,那个落地了都能够确保运维运转阶段的平安战略落地。平安战略这个词从平安战略制定不断贯串到运维,这个是一条线的,叫法不同但中心意义就是将战略、制度、流程、人员、工具、平安管理和运营平台一体化运转起来。这样的方式做好了运维运转阶段就胜利一大半了。其次,平安管理和运转的大平台的树立是关键,其实平安和运维是分不开了,如今运维工具是运维、平安管理是平安,孤立的系统永远不成体系,人员或者岗位一变动就出问题。HW当中防御体系暴显露来的主要问题其实就在这个关键环节,完成这个环节,能够打90分了。

4、攻击方和防御方的对立视角

要想做好网络平安防御,就要站在攻击方的视角看问题,网络空间HK想念的就是你所守护的,沈院士描绘的霸权国度、敌对权力、黑客组织和你所守护的对象防御水平成正比。

4.1 寻觅目的 l 减少目的暴出面

其实攻击者也很累,假如攻下来的目的价值不大以至被反制,攻击者也会很郁闷,糜费时间和心血也是很耗功力的,初学者会由于兴奋而攻击,老炮们要是没有鼓励和内在动力。其实也不愿意熬夜了,拿下目的的霎时荷尔蒙飙升、圈子里的扬名、财富以及为组织增光是主要鼓励,所以寻觅适宜的有价值的目的是攻击者的前提。

关于防御者来讲,就是理解本人维护的对象对黑客的吸收力,尽量减少暴出面,IP,端口,效劳,主机名,操作系统、支撑软件,web效劳,不是本人必要直接外露的,能减少就减少,能在深宅大院,就不要在街口开门。

4.2 搜集信息 l 反信息搜集

关于攻击方来讲,目的肯定后会经过各种方式停止信息的搜集,能够采用社工的办法搜集关键人的互联网爱好和习用的工具等等,也能够仅仅是IT信息,信息越多攻击者就能够分离运用,关于高级目的,几个月到半年以至更长的时间,一点点搜集。

关于防御者来讲,本身个人的信息,守护对象的信息、外包商效劳商的信息、采用的IT系统的信息、暴出面的信息,入侵监控的信息,都是需求维护的和进步警觉的。

4.3找弱点 l 减少弱点

关于攻击方来讲找弱点的方式,最简单最暴力最直接的就是采用大型扫描器,散布式扫描器,一个目的的地址段暴出面都是弱点集中的中央,常常一次大范围的破绽爆出,就是找到弱点最简单的方法。不论是网络层的、系统层的、应用层的还是弱口令的。这些简单弱点就是入门第一选择,当然,Oday另外再说。

关于防御方来讲假如平常的弱点管理的好,及时更新,动态监控做的好还能够,常常弱点的爆出没有及时的采取措施,很可能在这个时间差就曾经被侵入了,理论经历中弱点的管理需求穿插异构。我们做了一个站在甲方视角的弱点管理平台,效果的确还是不错,曾经呈现的一同事情,某盟的弱点管理发现了问题,但由于操作系统厂商曾经没有了,固然也发现了但没有预警,其实甲方还在大量的运用此操作系统,穿插运用的弱点管理平台起到了很好的效果,预防了一次较高级别的APT攻击事情(两会期间)。

4.3 匪徒式进门攻击 | 第一道防线

DDOS用的越来越少了, 主要是太野蛮也暴露的太快,如今的云效劳商、运营商都曾经有很好的防护了,加上监管单位打击,这种方式的确适用效果普通。如今匪徒式攻击反而采用字典爆破成为主流的,考证码绕过的也不少,12306禁受了几次的洗礼,特征的考证码就是证明,这个范畴的防护说起来一点都不难,但这个范畴出问题的也是最多的,能够说无知者无畏。总结几点线守则,对外效劳的系统以至内网的系统,多重考证是十分必要的,平安战略加大强迫弱口令不得生存,关闭不用要的效劳、端口和清算root账号。软件开发商略微懂点依照平安软件编程开发和防备,其实就这些,一个系统这里的投入不会超越几十万就根本能够安心了。

4.4. 温顺式内网攻击 | 第二道防线

静默型攻击从08年以后就是主流了,大范围的夸耀式的病毒攻击根本消声觅迹了,都曾经悄然地进入打枪的不要,APT、APT、APT是我们天天防护的重点。就如我上文所说,攻击者也很累,如今没有人愿意敲锣打鼓的去说我要攻击你,更多的就是低调低调低调,第一道防线被扯开口子的概率是比拟大的,一但进来假如防御者做的好,攻击者就是进入深渊的开端,每个不适宜的内网嗅探,试图提权,异常行为,其实很好抓。我们如今总结出来经历,根本上进来的APT跑不了,要不不敢动,一动就会发现。总结几个关键点,全网全流量监控,全网主机系统监控,控制好有限的特权用户/普通用户账户并停止行为监控,平安域战略最小化准绳并动态可视监控,在中心主机和数据系统里做好黑白名单的可信考证。一点也不深邃特简单,不用PPT吹NB,做好落地了根本保证第二道防线没问题。我们把这些统合起来做了个系统,称为防御平台中心检测功用,如今用了的客户都没有被HW干掉,施行一个称心一个,我们也特别有成就感。这个估量将来会成为主流的趋向,实干简单明晰化防御体系里的检测系统,感激PCSA联盟的KL,QT,ZX,SBR,ABT,CT,ZR,kx (科来、青藤、中新、圣博润、安博通、长亭、中睿、可信….)平安才能者们。你们做的探针真的很NB,也的确是将来的平安中间力气,和品牌没关系,要看才能,真平安将来大浪淘沙。

5、关键信息根底设备防护之关键点思索

等级维护2.0曾经公布,关键信息根底设备维护相关的细化规范政策估量也会很快出台,数字时期这些内容都会在网络空间承载。

依照方院士的定义网络空间是一种人造的电磁空间,其以终端、计算机、网络设备等为平台,人类经过在其上对数据停止计算、通讯,来完成特定的活动。

在这个空间中,人、机、物能够被有机地衔接在一同停止互动,能够产生相应的内容、商务、控制等影响人们生活的各类信息,数字中国万云时期,万种场景、万物互联,所以讨论关键信息根底设备防护需求聚焦落在几个范畴为好……

图6:承载国度关键信息根底设备之关键要素

5.1 平台平安

宏观的平台概念太大,详细细化在我们微观的了解中数字中国的特征将来会有无数的平台,例如城市大脑的泛在感知物联平台,支撑工业制造的工业互联网平台、支撑政务云的政务云平台、支撑数据的数据中台,支撑应用的支撑平台,支撑12306的客票平台、支撑电网的调度平台、支撑中小企业的公有云平台(租户+云),支撑大家吃穿住行的电商平台、政务效劳的一体化平台、行政监管的一体化平台,每个平台承载的都是一个区域、一个行业、一个场景,如今网络平安行业在每个层面都有新的平安从业者在研讨和讨论,概念太庞大。我们曾经在研讨的就是企业级、行业级、城市级、国度级关键信息根底设备平台防护的要点,2018-2019年,踏实实验室和PCSA联盟和CETE也沟通落地了上海嘉定新一代根底设备的城市及平安管理平台,还是需求很多特地中央需求讨论,随着新一代信息根底设备的行进而行进。

图7:城市级平台平安管理及运营

5.2 数据平安

说起数据平安,先说一个概念两个维度两个热点,一个概念就是数据的根本分类( 国度级、行业级、城市级、企业级、群体级、个体级),个人数据有可能也是国度级别的防护,国度级的数据也有可能之采取个人级别的防护。

两个维度,一个是站在数据的价值维度看重要性(数据资源级别—保安级、数据资产级别—保镖级、数据资本(流通)级别—武警级、数据托管(买卖)级别—银行级)的新思想(海关刘处的思想),一个是站在数据全生命周期维度看重要性(采集、传输、加工、处置、存储、销毁)的传统思想。

两个热点,一个是各地大数据局政府机构的成立,数据共享、交流、流通,2014年我的硕士毕业论文提到的如今政务的“盲数据、死数据”将来?蓟崴孀攀莸牧鞫鹄床壑怠R桓鍪枪财教ㄒ绞莸谋;ぃ质贝鶤PP和网站以及其他公共设备搜集的每个人的身份信息、手机信息、地址信息、人脸信息、支付习气信息、吃穿住行信息….想起来就恐惧,这个环节根本上还没有啥政策请求,其实这个也是个大市场,当然需求监管的降临,商人自发花钱维护客户信息的可能简直没有。

总之,数据平安这个范畴可研讨和讨论的很多,数据成为有价的资产肯定确实定的,数据有价值肯定是要活动的,不活动就不会产生价值了。所以将来大局部场景都会有数据的提供者、数据的运用者、数据的管理者、数据的运用者、但更重要的是数据合理合法运用的监管者,数据活动平安监管就成为数字时期的严重命题,应用平安才能者不同的平安才能在数据活动的不同场景停止有序和平安的管理就是我们和PCSA联盟和某地大数据局和某行业沟通如今正在做的事情。全程可视,状态可查,权益可管、权限可控、活动可溯、易用扩展。

图8:数据活动平安监管

5.3平安管理中心和运营

前几年出国游学和参观时经过朋友参观了几家美国大的云和互联网公司,其中重点是参观平安管理和运营管理,庞大的范围和监控和运营中心由于不能拍照无法描绘。在整个参观的过程中给我最大的感触就是几个关键词、事多、人少、全程可视、自动化。这几年在国内信息化建立过程中看到的场景根本上也是这样,没有良好的大平安管理中心和运营中心,任何系统想要持久的平安运转保证根本不可能。2005年开端国内开端有了平安管理中心战争台1.0雏形如今曾经被淘汰,2009年平安管理进入2.0,在CC某V和某关、某社我们看到的和审计多个项目,钱花了不少,事情也干了不少,但的确也没起到相应的效果表现价值,搜集大量根底数据停止关联剖析这个思绪,在根本上没有规范、没有生态、没有深度检测才能等等必要的保证。平安管理2.0只能活在PPT和情怀里,这10年我和团队接触过国内99%的平安管理平台,也协助客户建立了数百个所谓的平安管理平台,实话说我没有看到一个高效的和有高价值的。16年开端,我们的网络防御效劳承受了应战,思索到将来进入数字时期,平安管理是重中之重,我们给很多生态同伴提供了思绪和想要的平安管理中心的样子,比方盘绕维护对象与运维合力成为保证才能中心,管理和树立四大致系,要有深度检测。例如关键业务数据和平安与流量精细关联,让ID和IP明晰自若的展现、让访问途径实时动态可视等等,构成企业级、行业级、城市级的平安管理和运营等等,很庆幸,2017年以来我们理想的平安管理逐渐完成了。态势感知逐渐完成,这个范畴落地的案例曾经很多了,也取得了工信部的试点示范,在HW中也有很好的表现,没有白费力气,糜费我的白头发,将来我们会和生态同伴一同迭代好这个平台,力争成为将来网络防御体系的主力军。

图9:平安管理及运营

6、等级维护规范中不会提到的经历

6.1 留意应用的底层框架选择和应用之间的松紧耦合要适中

从Struts2的破绽爆出和coremail的0day,主流应用框架的选择,特别是对外提供效劳的Web和mail,一旦底层出大的平安问题了,会招致整个系统都需求重新构建了。由于很多开发者不回去思索平安性的问题,常常从易用和易构建的角度去思索,系统和底层架构是紧耦合的不可随便别离,严重破绽的呈现,不能修补,勉强弄弄平安运转也有问题,不修补也不能再上线了。这个问题呈现后只能重新架构和开发了,经济损失极大,这也是我们12年阅历的血淋淋的经验。

6.2 留意品牌分歧性误区和大小众品牌的选择

这个点也是几个案例的表现,主要提示大家IT主流品牌一定是APT攻击者的重点,由于发现一个0DAY,根本上和挖到金矿一样,我们经常在网络平安防御体系建立中看到品牌分歧性的请求。从统一管理的角度上来说也是对的,但一旦呈现0day或者被攻破,根本上就是全军覆没,充其量就是个马奇诺防线,而且大厂的OEM产品太多,其实每个平安厂商真正的平安才能不会超越3-5个,其他都是非重点才能。一个平安才能没有3-5年的研讨研发,不可能胜利的。这些年我们总结经历就是群众品牌选择部署能够在外围,处理复杂管理和高性能、高牢靠性,在中心数据区或者关键管理区选择小众的品牌,或者多层异构。例如:在新**全国大网的设计上,纵深防御选择了6个品牌(非OEM)的红、黄、蓝区、数据、管理、业务在不同层,有处理性能为主的,也有处理高平安性为主的、也有处理高战略最小准绳稳住的,可能都是防火墙,设计时也会有不同的偏重点。管理和平安性一定是均衡运用的。

6.3 多角度才能异构的灵敏运用

同类型功用不同才能者的异构其真实管理者眼里是费事的,但在攻击者眼里同样也是费事的,假如做好落地,呵呵,累死Y的。例如防火墙多层异构处理防止一网通杀、防护战略失效的问题,防病毒网关、桌面防病毒和沙箱邮件追溯异构处理病毒木马、钓鱼邮件的穿插检测和查杀,要挟情报和弱点管理不同供给商的异构处理风险管理的全面化,多重身份认证和特权账号不同认证异构处理被随便获取权限一路畅通,圈套和蜜罐的异构设置能够让攻击到内网的黑客一头雾水。总之,不?陌踩芰χ涞亩嘟嵌纫旃沟牧榛钣τ没岣鳤PT攻击者一路障碍,这些花不了几经费,但的确有效,独一的就是给管理者有一定难度,需求将统一管理的平台做好。

6.4 高级马是一定会免杀的

无论你用的是多高级的病毒软件和木马查杀软件,记住一点,任何高级货制造出来的第一步就是跑一遍一切的主流病毒和木马查杀软件。一个好的马,制造不容易,传输不容易,运转不容易,弄不好还被反控了,所以高级马是不容易对付的,加上中国在EDR范畴一家广告公司独大,其他根本被消灭,这几年才呈现一些新才能,所以,一家主流的免杀后,高级马根本上处理了大局部的问题。

6.5 供给链平安开端要留意了

或许你没听说过的办法将来都会呈现,一个外卖小哥、一个保洁阿姨,一个良久不联络的朋友到了办公区,他们分开的时分,会留下继续进来的U盘状的无线发射器当作跳板,一个供给商送入的一批效劳器和交流机在芯片上有可能的后门。有个电视剧叫做“密战”,倡议大家看看,一个外包的软件开发商托付的代码中间有躲藏的不应该的代码,一个离任的平安管理员依然能够拨入VPN,用root权限获取数据……这些都是如今以及将来能够发作的。

6.6 多重身份认证和易用的均衡

网络社会,EID的认证和辨认是关键中的关键,互联网个人隐私泄密太多,经过社工的方式能够随便获取一个既定目的的网络行为方式(网络习气、网络id、网络密码)。人的习气是很难改动的,一切认证的用户名,密码总是那么几个,一但破解全网通吃,HW期间碰到的单认证方式和特权用户被拿下,其实还没用到社工这种高级货。说白了,我们如今的政府企业每个单位先检查一遍全网的特权用户管理就明白了,70%的特权用户就是没有被管理、被监控,更别说其他的用户了。

7、将来其实曾经在身边

7.1 平安和运维会合成综合才能保证体系

数字中国万云时期,万种场景、万物互联,大数据、大平台、大系统的建立形式是中国如今以及将来的形式,政务效劳一体化、行业监管一体化、城市大脑运转一体化、工业智能一体化。不可承认,数字中国急迫需求打通数据孤岛,公共效劳更便利、效率更高、更智能、更便利、行政监管更精确、更有效,数据越聚合越重要,黑市价值越高,攻击者越多,保证体系就越需求更严密,不得不构成“大平安大运维”的合成才能保证体系,才干确保业务的平安稳定运转。产品堆砌的时期以及过去了,效劳才是真价值,平安效劳高级人才稀缺会更大。听说HW驻场的人有一天一万的,祝贺平安人才价值进步了不少。

7.2 中国式平安逐步走向务实

世界的平安,将来会是中国式的和非中国式的,看好数字中国的开启形式,百花齐放,开源开放万种场景、万云时期、万物互联、(云、数据、应用、智能、智能制造、泛在感知、小到一个人的吃穿住行,到一个城市的实时运转,到一个社会的公共平安、到一个行业的智能开展,离不开新形式、新技术、新应用。同时一个十几亿人口的大国也必将走向自主可控,中国式网络平安会走向和世界不同的方向,也会越来越务实。

7.3网络平安产业需求供应侧的变革

中国网络平安产业相比国际同行处于弱势,在国度高度注重网络平安的背景下仍然难以依托本身力气快速做大做强,持续下去将在国际网络对立中愈发落后,最终损伤对关键信息根底设备的有效维护才能。

当前我们固然也面临资金缺乏、人才匮乏,但更需求有好的环境,好的平台,好的政府扶持政策,经过网络平安产业的供应侧变革让更多的创新者、创业者,经过统一窗口、统一平台有时机展示创新才能,在网络平安科技范畴中不时奉献力气,经过基于实战的靶场演练,不时提升国度关键信息根底设备防护程度。

2018、19年参与了几次工信部和WXB关于网络平安产业的调研会,圈子里的专家其实共识度还是挺高的明白人不少,大局部观念不说了就说创新这一件事情,把它做透了就需求很多方面的合力。比方国外的协作是A.B公司的才能叠加,在国内就是大品牌的OEM,鼓舞小品牌,新才能的协作。比方国内公共靶场的树立,让大家创新才能有练兵之地,总不能奉公守法,也不能闭门造车吧,比方树立国度级的生态化平安才能展现平台和中心。让大家都有露脸的秀肌肉的中央…..供应侧的变革,的确需求百花齐放和有效的政策扶持。

7.4不能再用民兵方式对立攻击链

如今的攻防大赛、武器库、破绽库,不论是为了实战还是演习,攻击方如今曾经新型攻击武器平台化武器库快速有效浸透,说白了曾经是集团军作战了,下图表示一下,呵呵,不代表其他意义。

图10:数字时期是由物理的和非物理组成的

如今我们看到的大局部行业、企业的网络平安防御现状根本上是民兵式的,没有正轨的组织建制、没有持续的和适宜的后勤保证,没有先进的防御和还击工具和武器,将来这种防御体系根本上都是炮灰,不信明年HW见。不多讲了大家都懂见下图:

图11:“民兵式”网络平安防御体系

7.5将来需求的是网络平安防御综合平台

这个是我们最近关于将来5年的研讨方向的框架肯定,有些触及到商业机密不便当公开说了,有兴味的一同交流,也能够一同加?虢矗约骸⑽笠怠⑽易鲂┦虑椤?

图12:踏实实验室研讨成果网络综合防御平台框架

完毕语

列完大纲也陆陆续续的应用业余时间写了20天,也算一挥而就,不是写书写论文所以随性了些,毕竟是网络平安有些中央意会大于言传。也的确还有好多的话也没说完,比方云平安的误区、比方数据活动平安监管的将来、比方工业平安的坑,比方说信息平安、网络平安、数字平安的区别……以后在和大家一同讨论吧,文章中的案例和考虑都是团队这些年的阅历,肯定也有很多不见得大家都认同的中央,欢送指正。希冀将来中国网络平安产业更好,毕竟我的青春献给了这个产业20年,也想用本文留念和致敬一下过去的20年。

辞眸馥妴2022-05-29 10:39:38

辞眸馥妴2022-05-29 10:39:38 莣萳心児2022-05-29 03:55:31

莣萳心児2022-05-29 03:55:31

滇ICP备19002590号-1

滇ICP备19002590号-1