谷歌是如何利用现有资源缓解漏洞的

跨站脚本攻击(Cross Site Script,通称CSS),一般又被称作XSS,是现如今互联网上最普遍的系统漏洞种类之四。

根据XSS系统漏洞,故意网络攻击能够在没经受权的状况下往Web网页页面里插进故意html编码,当客户预览该网页页面时,置入Web里边的html编码会被执行,进而超过故意客户的独特目地,如盗取各种客户账户(网上银行账户、机器设备登陆密码等),载入、伪造、加上和删掉公司敏感数据,不法转帐及其互联网挂马这些。

依据Google技术工程师Lukas Weichselbaum和Michele Spagnuolo的叫法,XSS针对谷歌公司来讲,一样是1个急需解决的问题,这也表述了为何谷歌公司会根据应用这种称之为 “內容安全设置”(CSP)的技术性方式,来保持减少XSS风险性的目地。

2019年年4月18日,这几名Google技术工程师在夏威夷考艾岛举办的LocoMocoSec大会上详解了Google “內容安全设置”(CSP)的工作方案及成效。

LocoMocoSec大会创办人Jeremiah Grossman在其Twitter信息中兴奋地写到,谷歌公司花了13-16六个月的時间来相空间她们的JavaScript,以适用內容安全设置在其大概3/4的 properties配置文件中运作。如今,她们早已建立了新的开发设计架构,能够应用开发者不看得见的CSP全自动转化成编码。

实际上,內容安全设置并非1个新出现的定义,由于最少从2007年刚开始,开发者和电脑浏览器经销商(包含Mozilla)就早已刚开始运用各种各样方式来执行CSP。在最基础的方式中,內容安全设置(CSP)能够做为这种“申明体制”,容许Web或应用开发工作人员在其手机应用程序上特定好几个安全性限定,由适用的客户代理商(电脑浏览器)来承担申请强制执行,以避免没经受权的引入脚本制作的运作。简易而言,CSP致力于 “做为开发者能够应用的专用工具,以各种各样方法维护其手机应用程序,缓解內容引入系统漏洞的风险性和降低他们的手机应用程序实行的权利”。

现阶段,谷歌公司已经其有着的90好几个网站域名和165多选服务项目中执行CSP,这一统计数据约占全部輸出Google总流量的63%。依据俩位谷歌开发者的叫法,仅2018年年,总有超出65%的XSS试着被Google的內容安全设置阻拦阻隔。

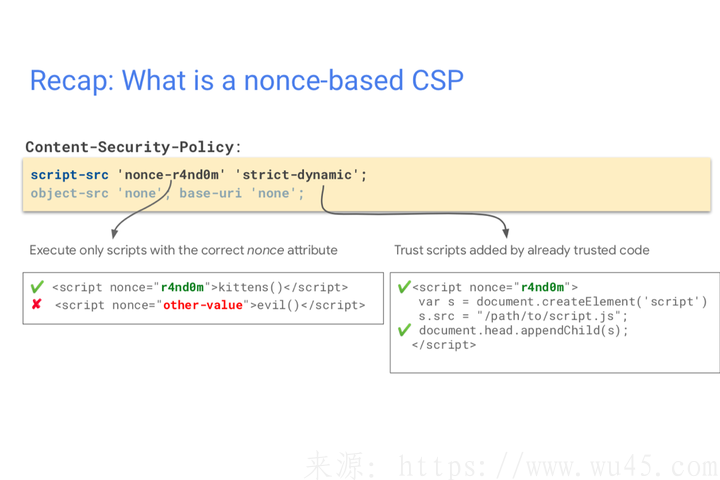

采用Nonce-Based的CSP方式

在很多年布署CSP的全过程中,Google发觉并不是全部方式都可以切实有效地安全防护XSS进攻。就拿应用场景白名单的CSP实体模型而言,尽管它确立列举了什么域能够引入脚本制作,可是依据Google的科学研究結果发觉,约96%的应用场景白名单的CSP全是能够被取得成功绕开的。因而能够说,布署传统式的应用场景白名单的CSP实体模型,针对避免XSS不是行得通的。

Weichselbaum和Spagnuolo所提倡的是这种nonce-based的CSP实体模型。在nonce中,运用程序定义并转化成了单一化的,不能猜想的令牌(nonce),这一令牌会一起传送给CSP对策和做为1个合理合法HTML特性传送给script。 客户代理商仅容许实行这些nonce值可以配对对策中特定的值的脚本制作。尽管网络攻击能够将标识引入易受攻击的网页页面,可是因为我不知道nonce的临时性值,因而他并不可以实行故意脚本制作。

除开应用nonce-based方式以外,Google还要运用CSP中的新作用。CSP3是CSP的最新版,并导入了好多个可用以深化减少XSS风险性的额外特性。在其中,script-src-elem标识适用全部脚本制作恳求和内联脚本制作块,为更细致的操纵出示了这种新机制。

CSP的汇报作用

以便得到对已执行标准的合理意见反馈信息内容,CSP 的汇报作用必不可少。根据CSP实体模型中出示的这种集成化汇报作用,机构能够合理地知道一些內容遭受阻拦的缘故。

比如,将 “report-sample” 标识加上到script-src命令中,CSP实体模型就会为相对机构出示这份汇报,在其中内联脚本制作违反规定还将出示被阻拦数据类型的样版,以容许机构鉴别哪家脚本制作被阻拦了。

以便协助机构尽快运用和了解CSP,Google还建立了很多相关CSP运用的实用工具和手册:

CSP Evaluator

它是1个可以评定你当今键入的CSP可否协助你合理防止XSS进攻的专用工具,其使用方法比较简单,在文本框中键入你当今设定或即将设定的CSP值,挑选必须认证的CSP版本号,随后按住 “CHECK CSP” 只能。

CSP Guide

Google撰写的这份相关CSP应用的手册。

尽管CSP能够变成减少XSS风险性的合理专用工具,但它应当仅仅做为机构更大安全系数工作中的部分来应用,以保持提升编码品质和总体安全系数的总体目标。

最终,俩位Google学术研究注重称,CSP是这种深度自我防御机制,这就代表这是在关键安全性体制(比如转义)无效时来维护客户的,它并非没彻底解决潜在性系统漏洞的托词。

CSP Evaluator详细地址:

https://csp-evalua

相关文章

- 2条评论

鸽吻白况2022-05-28 07:21:20

鸽吻白况2022-05-28 07:21:20- 不看得见的CSP全自动转化成编码。 实际上,內容安全设置并非1个新出现的定义,由于最少从2007年刚开始,开发者和电脑浏览器经销商(包含Mozilla)就早已刚开始运用各种各样方式来执行CSP。

澄萌妏与2022-05-28 07:37:05

澄萌妏与2022-05-28 07:37:05- 包含Mozilla)就早已刚开始运用各种各样方式来执行CSP。在最基础的方式中,內容安全设置(CSP)能够做为这种“申明体制”,容许Web或应用开发工作人员在其手机应用程序上特定好几个安全性限定,由适用的客户代理商(电脑浏览器)来承担申请强制执行,以避免没经受权

滇ICP备19002590号-1

滇ICP备19002590号-1