黑客木马攻击的基本步骤(木马是基于什么的黑客攻击工具?)

黑客常见攻击步骤 黑客常用的攻击步骤可以说变幻莫测,但纵观其整个攻击过程,还是有一定规律可循的,一般可以分攻击前奏#39实施攻击#39巩固控制#39继续深入几个过程下面我们来具体了解一下这几个过程1攻击前奏 黑客在发动攻击目标#39;首先,先跟你解释下什么叫木马通过入侵电脑比如网页文件漏洞等,伺机DAO取账号密码的恶意程序,它是电脑病毒中一种通常木马会自动运行,在你的上网过程中,如果登录网yin聊天账号等,你的个人 安全信息都会被。

简单说通过发送一些木马病毒,从你机的漏洞进入对你电脑进行攻击;木马入侵电脑主要是通过挂马网页,外挂,邮件,或者黑客直接攻击等方式 防御的话,推荐你可以访问腾讯电脑管家官网,安装电脑管家,电脑管家的实时防护部分含有16层防御体系,对于木马病毒可能入侵系统的途径都进行了防御,可以有效。

1进入安全模式 在计算机启动时,按F8键,会出现系统启动菜单,从中可选择进入安全模式2将计算机与网络断开,防止黑客通过网络继续对你进行攻击3显示所有文件和文件夹包括隐含文件和系统保护文件4禁用系统还原 右键。

什么是木马如何防范木马攻击

黑客找到攻击目标后,会继续下一步的攻击,步骤如下1下载敏感信息 如果黑客的目的是从某机构内部的FTP或。

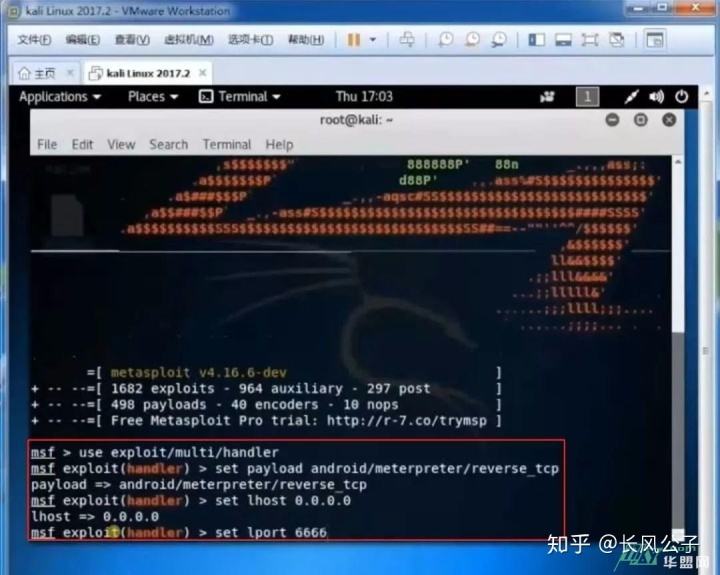

1木马的配置 2木马的传播 3木马的自启动 4木马的信息泄露 5建立连接 6远程控制 扫描工具呢,介绍几个吧如果是直接系统攻击的话 阿D工具包菜鸟必备Xscan Superscan 脚本注入推荐 阿D的sql注射工具 NBS。

是一种后门程序这个木马涉及网络还有社会工程学等各个方面,说起来麻烦,最简单打个比方说,电脑是你的家,而木马就象是你家后门的钥匙,黑客是怎么配得到你家的钥匙的了答案是利用人的好奇心,吸引力去在,被挂马的网页。

黑客攻击就是首先要控制很多的电脑,一般他们都用灰鸽子上兴控制别人电脑,俗称抓鸡,然后同时向网站或者游戏的服务器进行发送大量的访问请求,然后对方的带宽承受不了这么大的数据时就会被攻击瘫痪 攻击的目的小黑客好奇。

黑客攻击手段可分为非破坏性攻击和破坏性攻击两类非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹破坏性攻击是以侵入他人电脑系统盗窃系统保密信息破坏目标系统的数据为目的下面为大家介绍。

攻击的第一步就是要确定目标的位置,在互联网上,就是要知道这台主机的域名或者IP地址, 知道了要攻击目标的位置还不够,还需要了解系统类型操作系统所提供的服务等全面的资料,如何获取相关信息,下面我们将详细介绍2。

谢谢你的分享啊,我也回了。

这类攻击只要系统管理员提高警惕,将系统提供的缺省账户关掉或提醒无口令用户增加口令一般都能克服9偷取特权 利用各种特洛伊木马程序后门程序和黑客自己编写的导致缓冲区溢出的程序进行攻击,前者可使黑客非法获得对用户机器。

木马是基于什么的黑客攻击工具?

1、控制端端口,木马端口即控制端,服务端的数据入口,通过这个入口,数据可直达控制端程序或木马 程序 木马原理 用木马这种黑客工具进行网络入侵,从过程上看大致可分为六步具体可见下图,下面我们就按这六步来详细阐述木马的攻击原理。

2、攻击的基本步骤搜集信息 实施入侵 上传程序下载数据 利用一些方法来保持访问,如后门特洛伊木马 隐藏踪迹 信息搜集 在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的环境,这需要搜集汇总各种与目标系统相关的信息,包。

3、作为攻击者,首先需要通过常规的黑客手段侵入并控制某个网站,然后在服务器上安装并启动一个可由攻击者发出的特殊指令来控制进程,攻击者把攻击对象的IP地址作为指令下达给进程的时候,这些进程就开始对目标主机发起攻击这种。

相关文章

- 2条评论

冬马颇倔2022-11-14 02:31:02

冬马颇倔2022-11-14 02:31:02- 手段可分为非破坏性攻击和破坏性攻击两类非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹破坏性攻击是以侵入他人电脑系统盗窃系统保密信息破坏目标系统的数据为目的下面为大家介绍。攻击的第一步就是要确定目标的位置,在互联网上,就是要知道这台主机的域名或者

澄萌池木2022-11-13 21:05:24

澄萌池木2022-11-13 21:05:24- 防御的话,推荐你可以访问腾讯电脑管家官网,安装电脑管家,电脑管家的实时防护部分含有16层防御体系,对于木马病毒可能入侵系统的途径都进行了防御,可以有效。1进入安全模式 在计算机启动时,按F8键,会出现系统启动菜单,从中可选择进入安全模式2将计算机与网络断开,防止黑客通过网络继续对

滇ICP备19002590号-1

滇ICP备19002590号-1