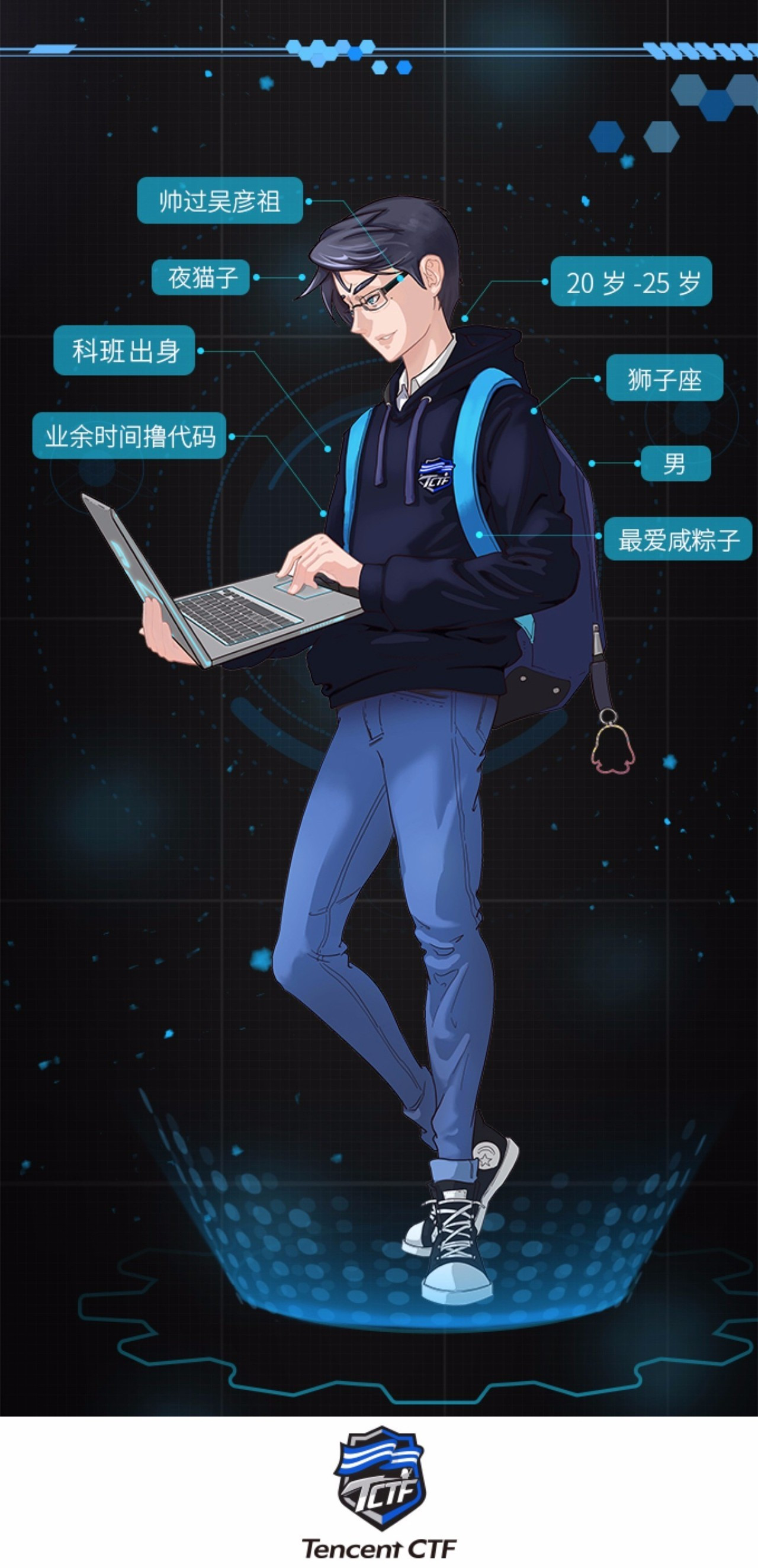

黑客画像(黑客画像与追踪溯源)

我们的营销资源,已经不简单只是从公海中去争夺流量,而是怎样将公海中获取到私域中的流量经营好,著名的“增长黑客”理论中,将客户在与商家交互过程中的行为路径提炼成一个大名鼎鼎的AARRR模型AARRR是AcquisitionActivationRetentionRevenu;网络安全包含网络设备安全网络信息安全网络软件安全黑客通过基于网络的入侵来达到窃取敏感信息的目的,也有人以基于网络的攻击见长,被人收买通过网络来攻击商业竞争对手企业,造成网络企业无法正常运营,网络安全就是为了防范。

在公车上拥挤时,小偷正把他邪恶的黑客伸入乘客的包里,口袋里当光天化日之下,罪犯将拿出他们的“杀手剪”尖刀来抢劫,当有坏人正笑里藏刀撕卖假货时,但是这些坏人抢的,偷的正好是“聋子”,“瞎子”,“哑巴”的时候,这些人将是;同时,个人数据不仅仅是各大公司的宝藏,也吸引着不法者的目光,个人信息泄漏事件频发,背后是两种主要形式黑客攻击和安全人员疏漏专题片一一进行分析,同时介绍全球其它国家和经济体对于个人信息保护的态度和相关法律本片。

65 十二金刚196766 黑客帝国199967 碧血金沙1948三个在墨西哥的潦倒美国人一起去山区找黄金,他们幸运地找到了黄金,却由此开始互相猜疑,最后所有人都一无所获汉弗莱·鲍嘉演反派68 万圣节197869 流寇志野人帮;求带着未来的科技和知识重生或者穿越到现代的小说,我记得有一本是黑客的就看过一两章忘了,各位亲们帮帮忙啊 求带着未来的科技和知识重生或者穿越到现代的小说,我记得有一本是黑客的就看过一两章忘了,各位亲们帮帮忙啊 展开。

“儒道互补”,楚辞汉赋汉画像石之“浪漫主义”,“人的觉醒”的魏晋风度,六朝唐宋佛像雕塑宋之山水绘画佣兵天下邪神传说现代艳帝空速星痕心灵黑客 凶星天魔神谭大亨传说史上最强。

黑客简笔画头像

如题要求1大学小品2人数越多越好3让观众笑死为止4要的是剧本不是网页或者让本人自己找5一句话‘要的是经典谢谢大家了在这之前,看过不少网页里面嘀觉得好垃圾希望朋 如题要求1大学小品2人数越多越好3让观众。

别怪为啥没外国片,可能是语言隔阂,可能是文化差异,什么泰坦尼克号,肖恩克的救赎,终结者,黑客帝国,阿凡达等等,不管它是投了几万万亿亿,也不管它特效吊炸天,不管它反思深入海真的还是差了点意思,可能是文化差异吧,总感觉它们在记忆。

血色星期一12两部,男主就是是你教会了我重要的一切里的三浦春马~讲的是黑客与恐怖组织的故事~~魔王生田斗真和大野智的片子~颠覆了以往连续剧的常识~大胆的设想并且反复推敲凝练的情节充满了奇迹般精妙的。

先学一点黑客技术,然后去网上刷钱,或是把淘米这种垃圾游戏的米币刷好多,然后网上找个小孩,用钱换币,也被太多,10币换1块钱,因为不然没人买,多刷一些就可以了! 问题六小学生怎样赚钱 5分 简单!悄悄告诉你,如果会画画,去专业的。

千万不要随意在群或者一些不良网站下载应用,这些应用大多带有病毒或者其他安全隐患,甚至可能让不法黑客借由这些应用直接侵犯你手机中的重要信息,甚至造成经济损失虽说信息泄露不可避免,但是大家还是要警钟长鸣。

画一个黑客

用户行为分析是一门科学,善于获取数据分析数据应用数据,是每个人做好工作的基本功,每家企业都应该加强对用户行为分析大数据的应用,从数据中找出规律,用数据驱动企业增长数极客是国内新一代用户行为分析平台,是增长黑客必备的大数据分析。

15增长黑客思维模型增长停滞,要回归本源,找出前期的“苟且”点16总工程师思维模型选择成熟是降低风险,在墙外想像墙内“风景”后还原17掌柜思维模型邻里关系带来熟人经济,是因为产生多次博弈的结果18破。

一重生黑客女王 初见,她救下了九死一生的叶湛寒再见,她已是被剥皮的异体重生者这一世的她,风华归来,血虐仇人,啪啪打脸殊不知还有个大帅哥在寻找前世的她艾锦夕看着叶湛寒寻找的前世自己画像,笑问“这。

3时间画像统计 通过时间画像可以对员工每天上班后的电脑操作行为进行记录,通过时间轴可以查看员工任意时间的电脑操作记录,并且对员工电脑操作行为进行状态程序办公和网页等进行分类,而且可以查看到每个时间点员工在电脑操作。

苦等26分钟 女朋友买的,大家看看是萨摩吗 回答 苦等33分钟 docker对黑客有什么作用 回答 苦等37分钟 自体脂肪填充苹果肌哪里比较好 回答 苦等40分钟 最近小白鞋好火,有质量好的推荐吗 回答 更多等待求助问题 登录。

1在同一地点尝试和不同的人通话聊天,观察手机内部是否有杂音,或者串频情况的发生,如果是,则已被窃听2关闭无线网络使用手机自带流量,看是否有不正常的流量支出,若有,则已被窃听3查看是否有不熟悉的通话记录。

相关文章

- 1条评论

夙世南戈2023-04-11 17:26:02

夙世南戈2023-04-11 17:26:02- 的入侵来达到窃取敏感信息的目的,也有人以基于网络的攻击见长,被人收买通过网络来攻击商业竞争对手企业,造成网络企业无法正常运营,网络安全就是为了防范。在公车上拥挤时,小偷

滇ICP备19002590号-1

滇ICP备19002590号-1