JenkinsRCE系统漏洞剖析

提醒:此次为受权友谊检测,在生产商确定修补结束愿意后才发布。

以前发过有关自动售卖机滥用权力和指令实行的文章内容,十分受大伙儿热烈欢迎。可是几篇文章内容全是有前提条件,便是必须有着一个账户。因此 拥有这第三篇,从零渗入自动售卖机云空间。

序言

前几篇文章内容写的非常简单,具体全过程中還是碰到了许多 难题,把这些坎坷的小故事都伸缩了,因此 最终的文章内容较为短,大伙儿感觉看得很不舒服。所以我此次对渗入自动售卖机云空间做一个详尽的纪录。

具体在写完几篇文章内容以前,我已经从零侵入过自动售卖机云空间了,准备再重现写文给各位看的。可是和营运商汇报系统漏洞的情况下,说漏了,被修补了哪个系统漏洞。因此 我又仅有再次渗入,再次找寻。终究同意了大伙儿的就一定要保证。

信息收集

最先根据网站域名获知,自动售卖机的姓名和主网站域名:A.com。

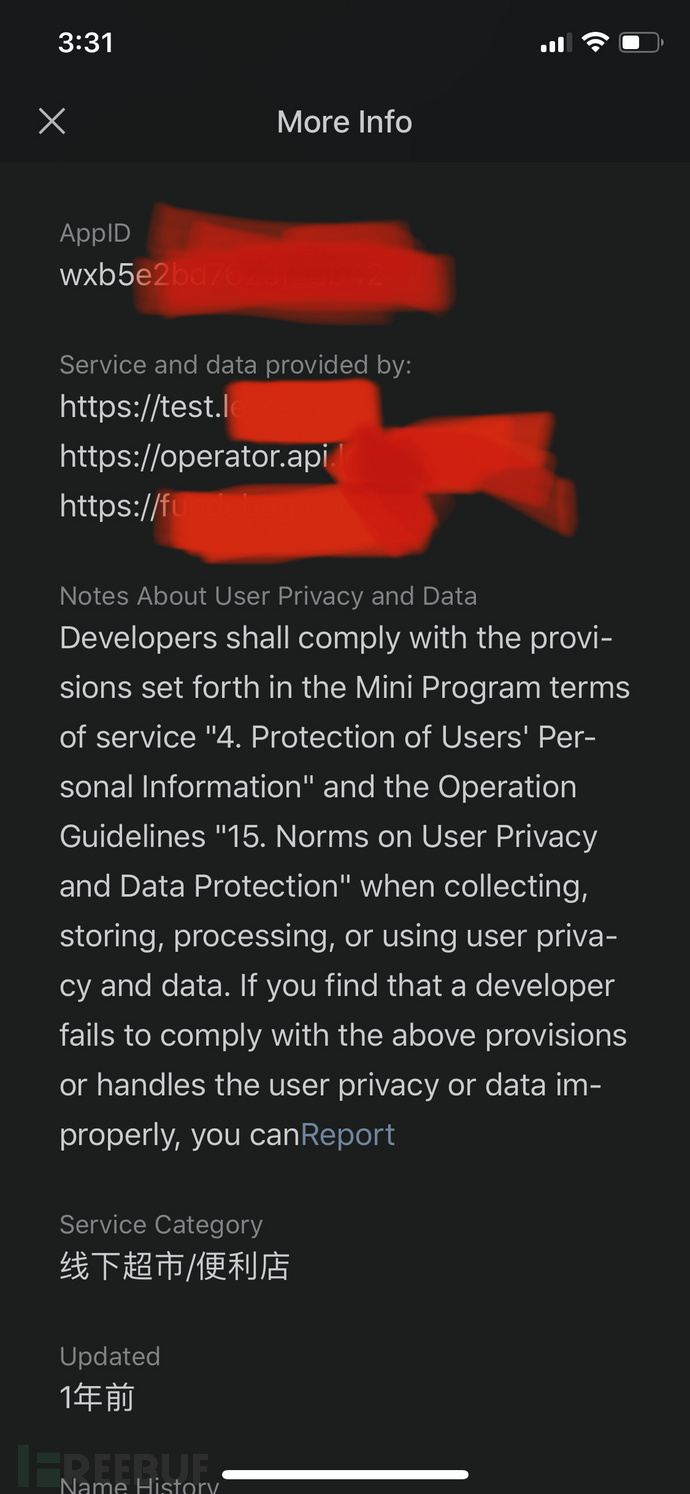

随后根据检索姓名,获得该自动售卖机的微信小程序,随后剖析微信小程序获得第二个网站域名:B.com

最先试着了正脸渗入,可是生产制造网络服务器也统一只开过443和80端口,并对其开展了基本渗入,找不到突破点,

找寻可运用点

正脸提升束手无策以后,我将全部搜集到的IP开展梳理。统一丢来到fofa开展逐一查询。

在其中发觉test.A.com域名估算存有运用使用价值。

估算存有运用使用价值是由于该网络服务器曝露的服务项目比较多,切存有二级域名test。因此 把总体目标锁住到这台设备。(事实上第一次取得网络服务器管理权限便是根据该设备,可是系统漏洞后边被开发设计堵漏了)

根据fofa結果,过虑没法运用的端口号,刚开始对逐一http端口号开展剖析。

Jenkins

Jenkins 的原名是Hudson是一个可拓展的持续集成模块。Jenkins 是一款开源系统 CI&CD 手机软件,用以自动化技术各种各样每日任务,包含搭建、检测和布署手机软件。Jenkins 适用各种各样运作方法,可根据系统软件包、Docker 或是根据一个单独的 Java 程序流程。

因为有显著的title,遂即对该服务项目开展检测。拜读了Jenkins RCE系统漏洞剖析归纳以后开展检测,发觉应用的是高版本号的Jenkins,全部己知的系统漏洞没法运用。遂即开展下一个检测。

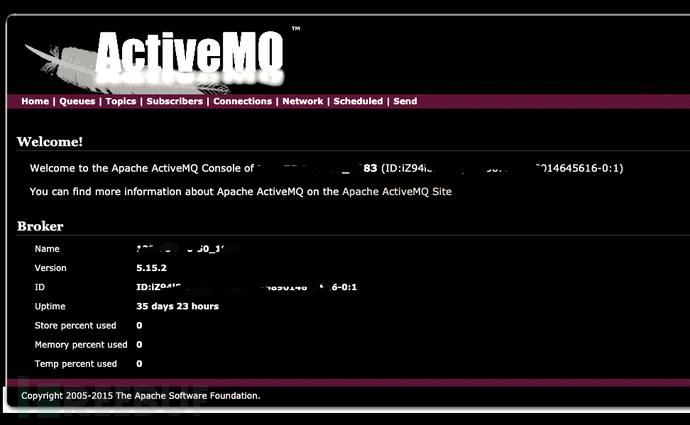

ActiveMQ

ActiveMQ 是Apache荣誉出品,最时兴的,工作能力强悍的开源系统消息总线。ActiveMQ 是一个彻底适用JMS1.1和J2EE 1.4标准的 JMS Provider完成,虽然JMS标准颁布早已是好长时间的事儿了,可是JMS在现如今的J2EE运用正中间依然饰演独特的影响力。

发觉了该服务项目,遂即检索有关系统漏洞。随后根据弱口令进入了ActiveMQ网页页面。

由于提醒有版本号,比照版本号后发现5.15.2对己知系统漏洞免疫力,遂即搜索别的运用使用价值。

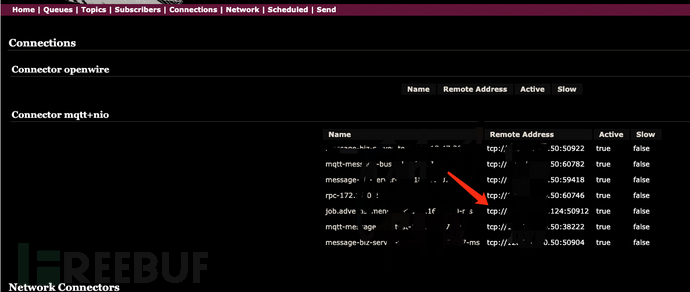

历经细心搜索发觉了一台新的网络服务器:

估算这就是新的运用点了。

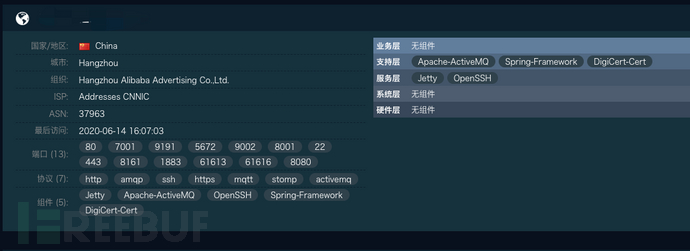

随后把该IP丢到fofa寻找:

随后再次每一个端口号开展搜索,可是依然一无所获。。不甘啊。毫无疑问有系统漏洞存有的,我为自己摧眠着说。

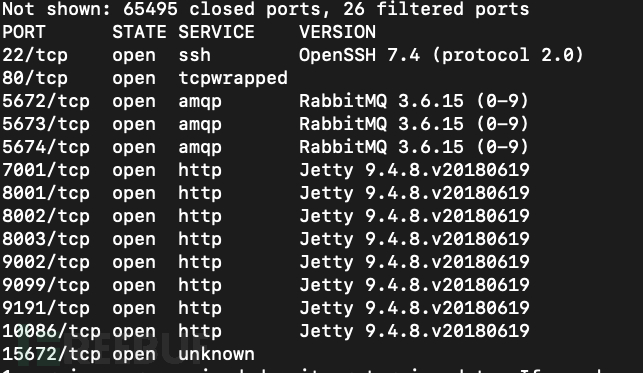

随后把IP丢来到masscan开展扫描仪,发觉新的开放端口,并应用nmap开展端口号服务项目鉴别。果真出来好多个新的端口号,来看不可以彻底坚信fofa啊。

逐一对新端口号开展检测,根据扫描仪发觉新的服务项目:druid

druid

Druid是一个阿里巴巴网荣誉出品的JDBC部件。

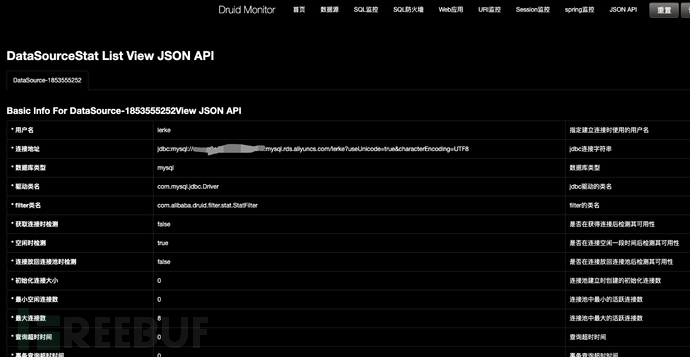

根据电脑浏览器直接进入druid网页页面(druid未受权浏览系统漏洞):

逛了一圈,发觉有使用价值的仅有rds服务项目名和一些sql语句和数据库查询名,字段名,别的毫无用处。

url和session网页页面都为空,来看这两项这一druid并不管理方法。假如存有session得话,或许能够仿冒登录。

又不知道怎么办了,没什么突破口啊。。。:( 同意大伙儿的一定要保证啊,又忍着着,再次推翻再次渗入。

即然强攻不好,我也暴力破解密码吧。由于也有好多个ssh,mysql,mongodb端口。暴力行为了一番,随后人力运用早已把握到的信息内容开展了一番猜解,仍然束手无策。

即然fofa不可靠,我也从第一台网络服务器刚开始再次应用masscan nmap开展扫描仪。

随后发觉了三个新端口号。。。又点燃了我心里的期待。。

新端口号逐一剖析。在其中又有一个是druid未受权系统漏洞,可是仍然没有办法运用。

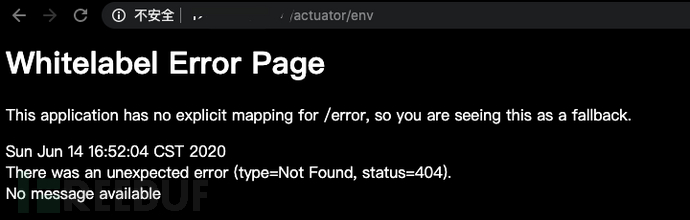

随后再次取出我的秘密武器dirsearch,发觉一枚actuator未受权浏览系统漏洞。

actuator

Actuator它是springboot出示对运用本身监管,及其对运用系统设置查询等作用。

事实上以前也发觉了别的的actuator服务项目,可是全是未受权。

发觉的这一枚竟然能够浏览env环境变量。

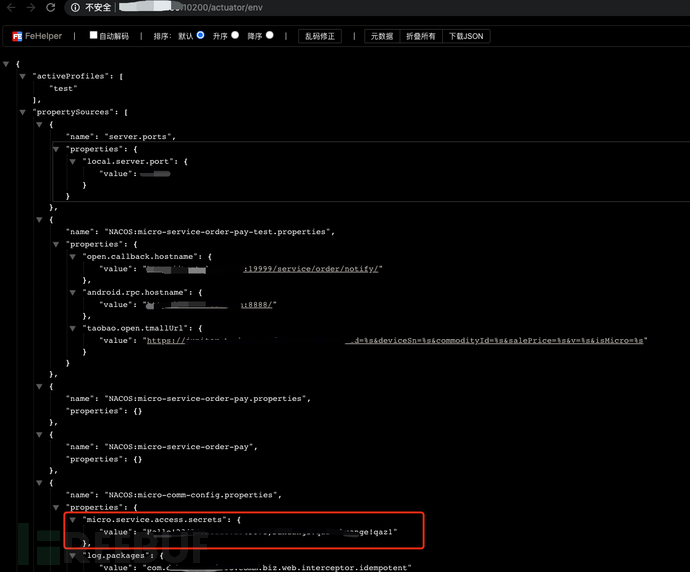

在其中发觉了一个浏览密匙micro.service.access.secrets

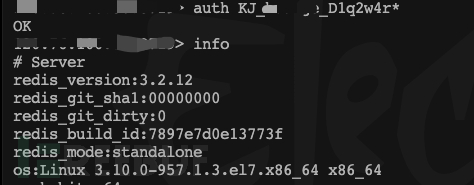

随后把这个密匙拿着又社区论坛检测了一遍曝露的ssh,mysql,mongodb.redis等服务项目

結果并不出现意外,所有以不成功结束。

随后我检测起了actuator自身的系统漏洞,历经检索对己知的好多个系统漏洞开展了检测,比如 Jolokia节点运用,xxe等系统漏洞开展了检测也都不会有运用点。

这个时候早已以往一天半了,我有点儿想放弃了。可是同意了阅读者的啊,务必保证!!!!!

随后对全部信息收集干了一个小结,再次剖析再次找寻薄弱环节。

信息收集小结

根据自身的收寻和搜索,基础能够明确,该售后服务机云空间为纯Java搭建的微服务架构,技术栈为:

Linux 不明发行版,关键为3.10

SpringCloud 做为微服务框架

JKD java运作时,版本号为1.8

jetty web容器

mysql 做为数据库查询,己知数据库查询版本号为5.6,且己知登录名

Jenkins CI持续集成

actuator 运用监管

Druid 数据库查询监管

ActiveMQ 信息整队

mqtt iot服务发现

redis 缓存文件服务项目

mongodb 现阶段不明功效

NACOS 服务项目配备服务项目

发觉可运用点

就在梳理己知信息内容的情况下忽然发觉好以前忽视的一个端口号的actuator配备:

这个是什么???它是黎明啊!!!

遂即开展检测:

早已取得redis管理权限。登陆密码那么繁杂,难怪以前工程爆破未取得成功。

汇报自动售卖机营运商

即然早已取得redis管理权限,接下去就可以基本redis getshell了。可是因为是友谊网站渗透测试。

因此 仍未再次……立即汇报。

修补提议

事实上生产商对工作环境的防御力工作中還是做得挺不错的,只开过必需端口号,ssh端口也是必须根据堡垒机的方法进到。

可是薄弱点在软件开发测试网络服务器上,造成了能够运用的传动链条。

因此 请生产商,搞好接口测试防御力,不必随意对外开放曝露服务项目和端口号。不要在环境变量中应用硬编登陆密码。

不必对接口测试关联网站域名,能够该设备关联hosts的方法。务必要曝露等状况下,应用IP授权管理的方法。

搞好管理权限工作中,确保java,mysql,redis,mongodb等分布式数据库不必运作在root管理权限下。

小结

渗入全过程中一定要搞好信息收集工作中,不可以盲目跟风坚信fofa这类的api。话说买来fofa api很后悔莫及,哪里可以退款??

渗入全过程中一定要持续联络每个网络交换机,持续小结整理,发觉可运用使用价值信息内容。持续检测,推断。

BTW,本次网站渗透测试纪录是在生产商修补结束后才发布的。到此,云空间基础网站渗透测试结束,因为我不愿再再次了。

以后假如也有IOT有关的,希望是固定件和硬件配置有关的,之前也没触碰过这些方面,也想挑戰一下自身。

如果有IOT生产商想要出示固定件和趣味的硬件配置,能够私聊我。

相关文章

- 2条评论

美咩岁笙2022-05-28 09:45:11

美咩岁笙2022-05-28 09:45:11- 可运用点 正脸提升束手无策以后,我将全部搜集到的IP开展梳理。统一丢来到fofa开展逐一查询。 在其中发觉test.A.com域名估算存有运用使用价值。 估算存有运用使用价值是由于该网络服务器曝露的服务项目比较多,切存有二级域

酒奴长野2022-05-28 07:15:37

酒奴长野2022-05-28 07:15:37- 系统漏洞开展了检测,比如 Jolokia节点运用,xxe等系统漏洞开展了检测也都不会有运用点。 这个时候早已以往一天半了,我有点儿想放弃了。可是同意了阅读者的啊,务必保证!!!!!

滇ICP备19002590号-1

滇ICP备19002590号-1